Trojan Wacatac é uma detecção abrangente para uma ampla variedade de softwares maliciosos, que compartilha funcionalidade e código. Em particular, o nome Wacatac aponta para malware com recursos de dropper que são usados para entregar ransomware.

Detecção de Trojan Wacatac

Trojan:Script/Wacatac.B!ml e Trojan:Win32/Wacatac.B!ml detecção é um dos numerosos nomes de detecção que a Microsoft atribui a famílias de malware menores. Muitos softwares maliciosos semelhantes, mas diferentes, receberam esse nome devido ao uso das mesmas soluções de código e funcionalidades semelhantes.. O nome da Microsoft muitas vezes se torna um substantivo comum para todos os malwares semelhantes.

Quando se trata de funcionalidade, Wacatac é principalmente spyware ou malware ladrão. Alguns dos subespécimes podem ser distintos para o uso do Discord, Telegrama, ou Mastodon como canais de exfiltração de dados. Para ter uma compreensão mais clara da aparência do malware com o nome Wacatac, vamos analisar uma amostra de malware detectado como Wacatac.

Trojan:Script/Wacatac.B!Visão geral

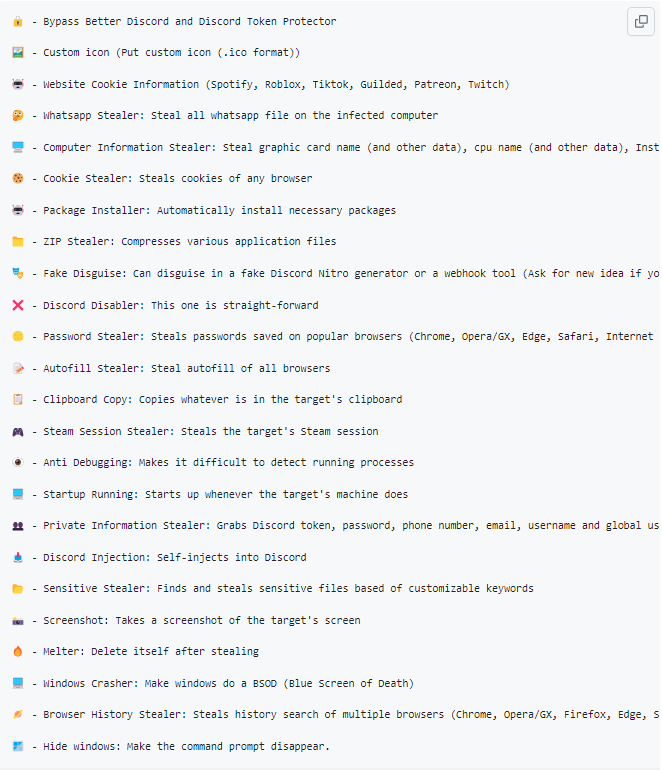

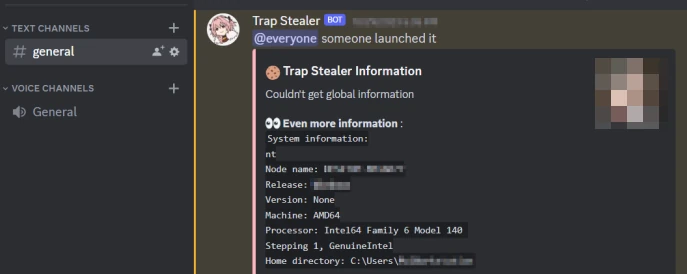

Para a análise de um exemplo de trojan Wacatac do mundo real, Optei por um Trap Stealer. Microsoft detecta-o como Trojan:Script/Wacatac.B!ml (veja mais informações sobre VirusTotal). A amostra de malware baseada em Python é bastante única – é um ladrão de código aberto com o código-fonte listado no GitHub. Seu construtor apresenta ampla funcionalidade, particularmente se oferece para criar um disfarce pronto para uso. Mas vamos dar uma olhada mais precisa.

No repositório GitHub que contém o código-fonte do malware, seus desenvolvedores mostram a maior parte da funcionalidade. Corresponde às habilidades de um ladrão clássico: malware coleta informações do WhatsApp, rouba biscoitos, e conteúdo da área de transferência e preenchimento automático, raspa senhas, e pode capturar capturas de tela. Além disso, Trap Stealers se orgulham da capacidade de prejudicar o sistema host.

Métodos de detecção de evasão

Eu prestaria atenção adicional em como esse malware se disfarça. Como eu disse, o construtor oferece não apenas a especificação de um webhook Discord como um servidor de retransmissão, mas também para estabelecer um “shell” que fará com que o usuário lance o malware deliberadamente. Atualmente, existem duas opções para este shell – uma ferramenta falsa de criação de webhook Discord e um gerador pseudo-Discord Nitro. Mestres do malware pode escolher um durante a construção, ou escolha nenhum.

No entanto, esses métodos são chamados para evitar suspeitas do usuário. Contra software anti-malware, especialmente ambientes de análise de malware, o malware tem vários truques dedicados na manga.

Após a execução, este malware realiza uma série de verificações que garantem que o sistema não esteja executando um ambiente de depuração, reside longe dos países proibidos, e não é uma máquina virtual. Se uma das verificações retornar um resultado inaceitável, qualquer execução adicional será encerrada.

| Verificações | Propósito |

|---|---|

| verificação_dll | Verifica a lista de DLLs em execução, procurando por aqueles relacionados ao software de virtualização |

| verificar_IP | Compara o IP do sistema com a lista negra incorporada de países |

| check_registry | Verifica o Registro do Windows para entradas específicas relacionadas a programas VMWare |

| verificar_windows | Enumera janelas abertas e verifica se alguma delas está relacionada a ferramentas de engenharia reversa/depuração. |

Estabelecendo Persistência

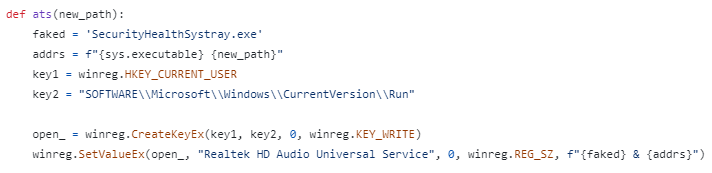

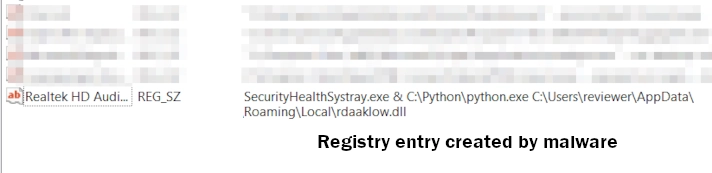

Depois que todas as verificações mencionadas acima forem feitas, Wacatac se torna persistente ao ambiente atacado. Ele cria sua cópia com nome aleatório em um diretório aleatório na pasta AppData ou LocalAppData de um diretório de usuário. Então, o malware adiciona um valor correspondente à entrada Executar do registro do sistema. Isso garante a inicialização do malware com o sistema.

Estas etapas podem ser acompanhadas por mais, se ações adicionais foram especificadas no processo de construção da amostra. Por exemplo, malware pode se conectar à inicialização do Discord, ou estabeleça persistência usando a pasta de inicialização do usuário em vez da chave de registro.

Coleta de dados

O malware prossegue com sua atividade normal após estabelecer persistência. A primeira coisa a fazer é coletar todos os dados sobre o sistema – ele reúne uma lista bastante grande deles. Interessantemente suficiente, o malware envia o log com essas informações para o servidor de comando quase instantaneamente. Isto contrasta com a maneira típica de fazer as coisas, quando o ladrão vai conseguir tudo ele pode chegar e só depois enviar para o C2.

| Informação do sistema | Informações da instância de malware | Programas & Informações de hardware |

|---|---|---|

| Nome de usuário | Nome do nó | Nome do SO |

| Endereço de IP | Liberar | Chave de ativação do sistema |

| País | Versão | Nome do PC |

| Código postal | Máquina | Modelo de CPU |

| Região | Diretório inicial | Modelo de GPU |

| Cidade | Antivírus instalado | |

| Longitude latitude |

Esta extensa lista de dados do sistema é então acompanhada por senhas e cookies coletados. Por roubar senhas, Wacatac visa particularmente arquivos de navegador da web. Lá, procura arquivos específicos que os programas usam para manter as informações. Além de arquivos que podem conter credenciais, Wacatac também coleta todos os cookies que encontra. Todo o material é mantido em arquivos específicos no diretório AppDataLocalTemp, sob nomes específicos que começam com a partícula “wp”.

Esta instância do Wacatac vale especialmente para o histórico de navegação. Como a forma como é tratado é mais ou menos unificada para a maioria dos navegadores, o malware tem como alvo alguns deles. Aqui está a lista:

- Safári

- Raposa de fogo

- cromada

- Ópera

- Borda

- Ópera GX

- Internet Explorer

Roubando tokens de discórdia

O troiano:Script/Wacatac.B!amostra de ml que estamos analisando presta atenção significativa ao Discord, embora não seja exclusivo para ladrões. Além disso, o método usado para extrair os tokens de sessão é mais ou menos o mesmo para todas as amostras de malware. Vamos mergulhar nisso.

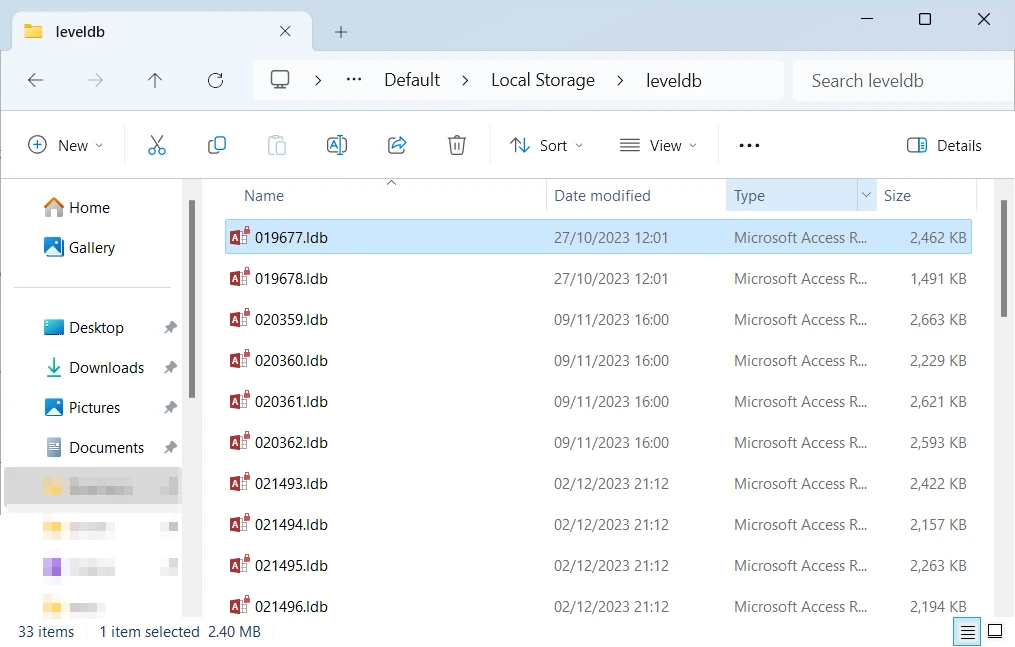

Para obter tokens Discord de navegadores da web, Wacatac procura leveldb arquivos (.ldb). É um arquivo de banco de dados específico para navegadores baseados em Chromium, que armazena tokens de autenticação, chaves, e coisas assim. Como existem alguns navegadores populares que derivam do núcleo do Chromium, malware tenta atingir todos eles.

Por uma questão de clareza, vale a pena notar que os navegadores que não são do Chromium não são invulneráveis a tais manipulações. Usando chamadas de banco de dados, o malware pode extrair facilmente as informações necessárias, ou até mesmo tudo de uma vez. O fato de um navegador manter os dados de maneira diferente significa apenas a necessidade de mais algumas linhas no código do malware.

Além de rastrear os arquivos do navegador, o malware também tenta obter os mesmos tokens de sessão do Discord do diretório do aplicativo. Como existem alguns clientes diferentes por aí, o malware tenta atingir todos eles procurando pastas correspondentes no diretório AppDataRoaming.

Roubando dados de carteiras criptografadas & Aplicativos de jogos

Outra vantagem típica do Trojan:Script/Wacatac.B!ml são carteiras criptografadas como extensões, aplicativos de desktop, e aplicativos de jogos. Visa particularmente Metamáscara, Atômico, Êxodo, e carteiras criptográficas NationsGlory. No entanto, roubar outras carteiras é apenas uma questão de configuração adequada, então eles podem aparecer no futuro. Todos os dados coletados são compactados em uma pasta .zip e enviado para o C2.

Para aplicativos de jogos, malware visa particularmente Cliente Steam e Riot. O malware procura suas pastas em AppDataLocal e cria uma cópia compactada de seus diretórios.

Exfiltração & C&Conexões C

Uma vez Trojan:Script/Wacatac.B!ml finaliza a extração, ele continuará ocioso, esperando por novos dados para roubar. A cada inicialização, ele passará por todas as verificações que mencionei acima, tentando encontrar coisas novas para roubar. No entanto, um mestre do malware pode ordenar que ele se autodestrua quando terminar a coleta de dados, ou até mesmo forçar a falha do sistema neste momento. Tudo isso é necessário para ocultar vestígios de atividade de malware.

Proteção contra Trojan:Win32/Wacatac

Malware ladrão, como Trojan:Script/Wacatac.B!ml, muitas vezes é facilmente detectável por programas antivírus bem projetados. Um programa antivírus equipado com sistemas de detecção heurística e assistência de IA pode identificar e remover prontamente esta ameaça. Antimalware GridinSoft, em particular, é uma escolha confiável para esta tarefa. Ele pode remover o malware e garantir que seu PC permaneça protegido por um longo período.

Simultaneamente, pelas razões que mencionei anteriormente, O vírus Wacatac depende muito de erros do usuário. Itens inexistentes, como geradores de chaves Discord Nitro, atacam exclusivamente os usuários’ crença de que é possível. Ferramentas mais legítimas, como utilitários de engenharia de rede, deve ser cuidadosamente verificado antes do uso. Até e-mails aparentemente legítimos may contain malicious links ou arquivos em spam de e-mail. Ao abordar esses pontos fracos, a probabilidade de infecção por malware pode ser significativamente reduzida.