Ransomware U2K, provavelmente a estrela em ascensão na arena do ransomware, apareceu em julho 10, 2022. Ele infectou instantaneamente um grande número de usuários e continua se espalhando, apesar dos alarmes massivos no ciberespaço.

Ransomware U2K (Arquivos U2K criptografados) – o que aconteceu?

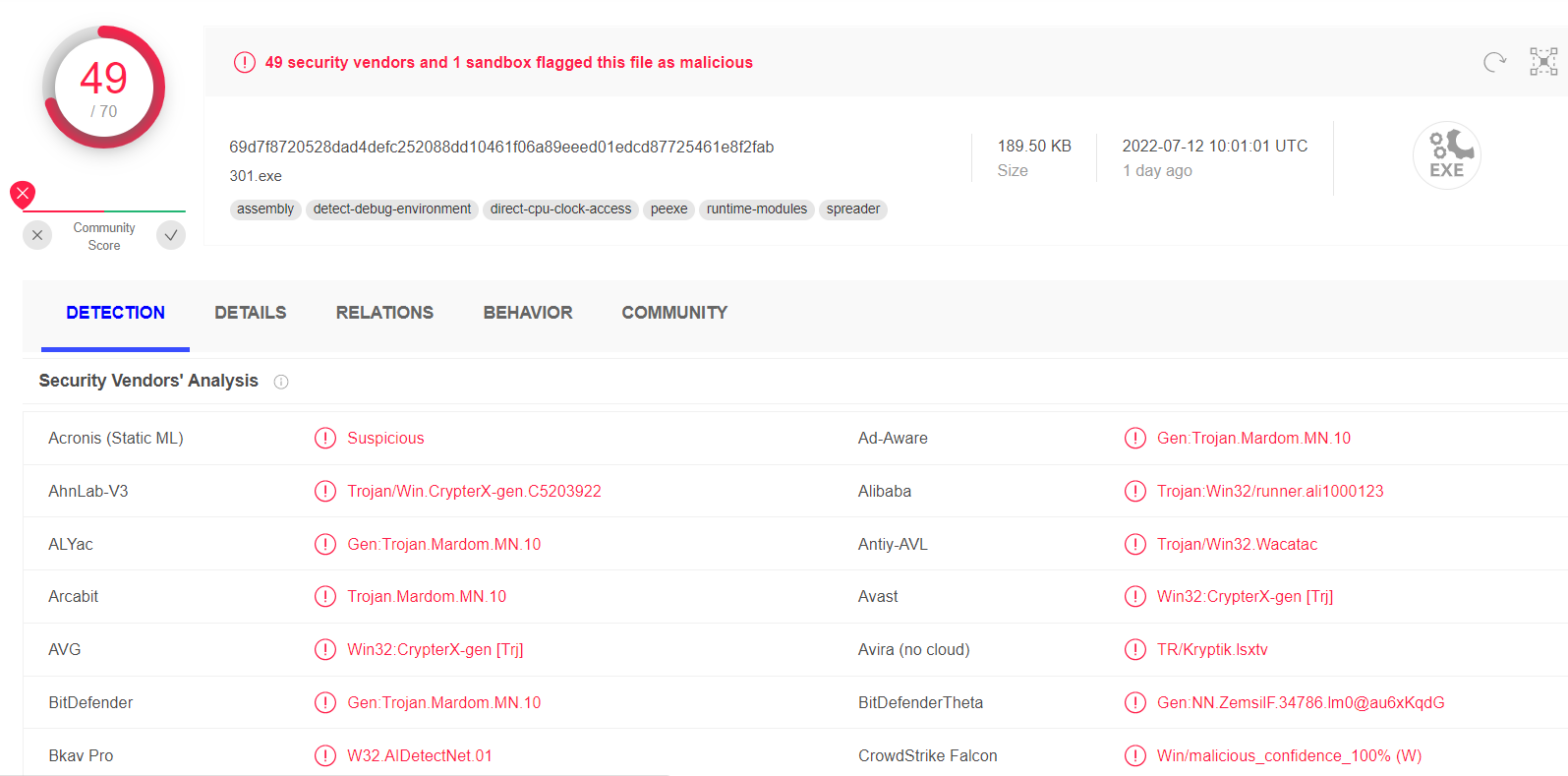

Vários analistas relatam aos analistas sobre a nova variante de ransomware que está atacando os dispositivos dos usuários. Provavelmente usa os mesmos métodos de distribuição que a maioria das outras famílias de ransomware – através de cracks de software e ferramentas duvidosas, espalhado pelos downloads de torrent. Ainda, não há detalhes sobre a forma de disseminação, já que a ameaça é apenas 4 dias de idade. No entanto, já bateu 10 mil usuários – um número enorme para um ransomware sem nome. Existem várias semelhanças com a outra variante de ransomware que não pertence a nenhuma família – Ransomware MME – mas estava longe de ser tão difundido.

A outra variante de ransomware que dominou o mercado de ransomware nos últimos anos – STOP/Djvu – foi empurrado para baixo no momento, como seu a última variante do HHEW mal marcou 5 mil infecções. Essas notícias são esmagadoras, já que o Djvu ransomware era um monopolista completo entre grupos de ransomware que atacam usuários individuais. Foi contabilizado mais 70% de todos os ataques a usuários individuais, e uma participação tão elevada foi constante por mais de 2 anos.

Arquivos U2K – como descriptografá-los?

Atualmente, analistas de segurança cibernética consideram que não existe uma maneira gratuita de descriptografar os arquivos após o ataque de ransomware U2K. Provavelmente usa o Algoritmo de criptografia AES, típico de outro ransomware. Mesmo que tenha certas falhas que permitem descriptografá-lo, levará um certo tempo para descobrir essas violações e torná-las exploráveis. A partir de agora, nem a força bruta nem as ferramentas de descriptografia podem fazer nada com os arquivos criptografados. Se não houver violações no modo AES, criminosos aplicados no ransomware, levará milhões de anos para encontrar uma chave com força bruta.

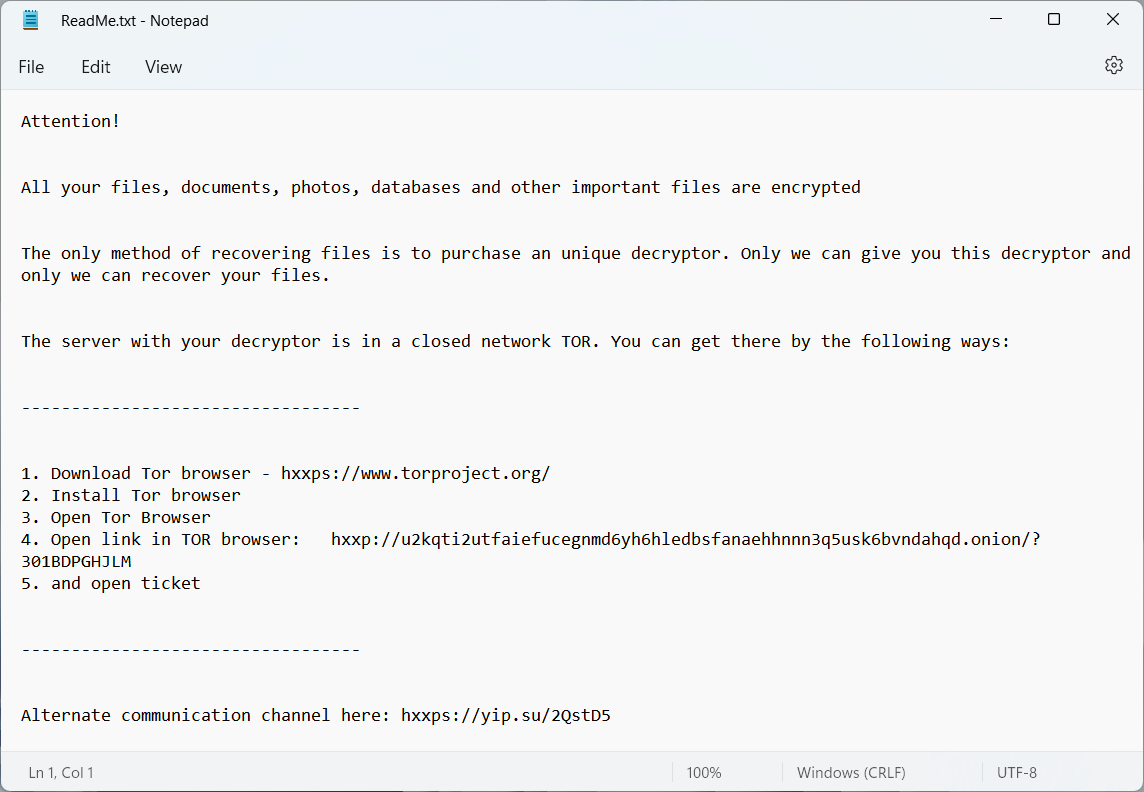

Depois de terminar o processo de criptografia, este malware adiciona a cada arquivo seu extensão específica (.U2K) e deixa uma nota de resgate na área de trabalho. No arquivo ReadMe.txt, a vítima verá o link que leva à página Darknet. Outras linhas garantem que não há como recuperar os arquivos, e tudo o que a vítima precisa fazer é entrar em contato com os bandidos para concordar com o pagamento. O conteúdo completo da nota de resgate é o seguinte:

Red Stealer se junta ao ransomware U2K

Analistas que deram uma olhada no arquivo de ransomware U2K notaram que existe um malware ladrão que anda junto com a carga principal. Essa tática não é nova, já que a maioria dos exemplos modernos de ransomware fazem o mesmo. Em particular, PARAR/Ransomware Djvu traz spyware Azorult roubar as credenciais da vítima. Tendo o spyware ou ladrão no pacote nem sempre significa a dupla extorsão – as credenciais que os hackers recebem serão usadas diretamente para sequestrar suas contas em redes sociais. Hackers não notificam você sobre isso, e não lhe dá a chance de comprar suas informações de login.

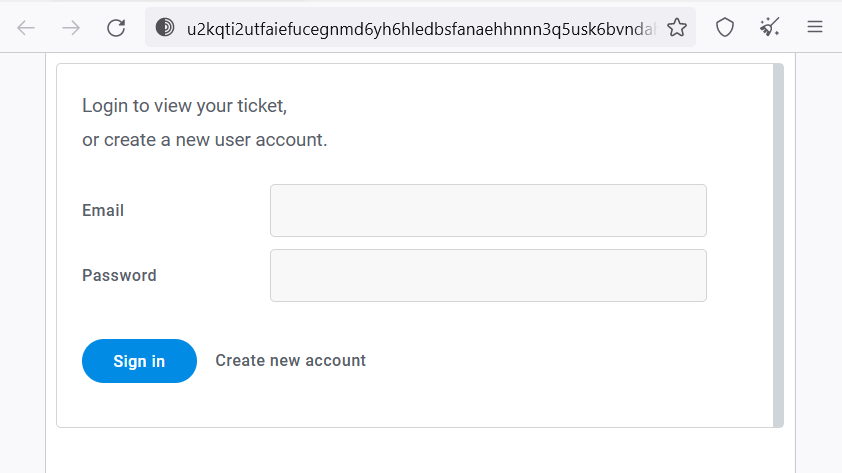

O tamanho do resgate é provavelmente individual para cada vítima. Os bandidos nomeiam a soma após a conversa no site Darknet, onde você deve criar o ticket (como no suporte técnico) e aguarde a resposta. Isso não é típico dos malandros que também visam os indivíduos, desde a comunicação através da Darknet é uma prerrogativa dos grupos que visam as corporações. Para este último, é essencial, uma vez que o valor do resgate é obviamente único para cada empresa hackeada., e pechinchar é permitido. Entre gangues que atacam indivíduos, apenas o pesadelo de Magniber pratica esse truque.

Como se proteger?

Ransomware é considerado um dos vírus mais perigosos da atualidade. É melhor evitá-lo do que se preparar para resolver os problemas pós-ataque. Felizmente, ele usa métodos de entrega bastante simples quando tenta invadir os PCs dos únicos usuários. Ainda, será muito melhor ter todas as medidas tomadas independentemente da possibilidade do ataque.

- Não use cracks de software e ferramentas duvidosas. Essas duas são provavelmente as formas mais populares de propagação de malware, e os mais duradouros. Aplicativos maliciosos podem ter diferentes disfarces, mas na maioria das vezes eles se escondem sob o disfarce de aplicativos que solicitam a desativação do antivírus a ser instalado.

- Evite as ofertas nos fóruns. Às vezes você pode encontrar ofertas extremamente generosas em diferentes fóruns – como uma chave gratuita para um determinado aplicativo. Quando você não tem certeza sobre a personalidade deste usuário, é melhor evitar tais ofertas. É especialmente recomendado quando você visita esse fórum pela primeira vez, buscando a solução do problema.

- Use software antimalware. Um programa antimalware adequado interromperá até mesmo a mais nova variante de ransomware com mecanismo heurístico. Também evitará que você caia em armadilhas desse tipo. Antimalware GridinSoft é um ótimo programa de segurança que pode protegê-lo de várias direções.

- Inscreva-se usando ferramentas avançadas de backup. A maioria das variantes de ransomware pode desativar os utilitários gerais de backup, como Restauração do sistema, Onedrive ou cópia de sombra de volume. No entanto, é inútil contra cópias de arquivos importantes na unidade removível, ou quando você armazena o backup no armazenamento em nuvem.