Não faz muito tempo, um analista de segurança cibernética postou um vídeo no YouTube onde mostra a vulnerabilidade em amostras de ransomware usadas por grupos de ransomware conhecidos. Na filmagem, mostra isso habilmente explorar o uso na amostra de ransomware REvil, mas há meia dúzia de produtos de ransomware vulneráveis a isso.

A arma dos bandidos os revidou

O Usuário do YouTube Malvuln publicou uma série de vídeos sobre a exploração da violação em ransomware popular. Esta exploração é baseada em como o ransomware lança seus arquivos executáveis com altos privilégios. Exatamente, este é o exploit dentro do outro exploit. Vamos verificar como isso funciona.

Originalmente, quando criminosos lançam o ransomware no sistema infectado, eles se afastam the malicious DLL to a legit program. Qualquer aplicativo requer bibliotecas de vínculo dinâmico para funcionar, e se as DLLs usadas não forem verificadas diligentemente, é fácil substituir o original pela biblioteca que você precisa. Os cibercriminosos conhecem essa violação e sabem quais aplicativos são vulneráveis. Fornecer a DLL maliciosa ao programa legítimo permite o ransomware será lançado com privilégios aumentados.

No entanto, o ransomware em si não é ideal. Como o pesquisador mencionado acima descobriu, também é vulnerável à interceptação de DLL. No entanto, o método exato é diferente em comparação com a forma como os cibercriminosos o utilizam. Essa vulnerabilidade reside na forma de nomear o bibliotecas usadas por ransomware para executar o processo de criptografia. Uma DLL especialmente compilada chamada aquela usada pelo ransomware encerra o processo de criptografia logo após seu início.

Como isso pode ser usado?

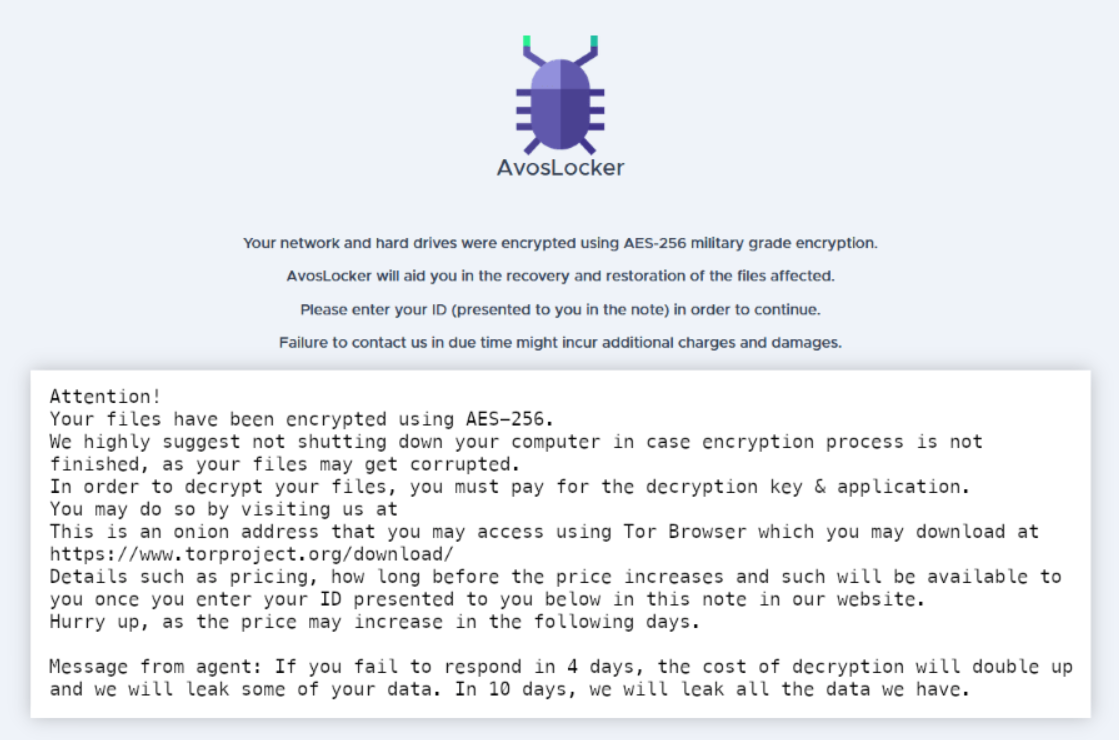

Como Malvuln mostrou em seus vídeos, ransomware de 6 gangues populares de crimes cibernéticos são vulneráveis a essa violação de segurança. Esses são AvosLocker, LokiLocker, Preto o suficiente, REvil, Conti, e LockBit. Todos eles são bem conhecidos, e cada um deles ataca centenas de empresas todos os meses. Alguns deles podem perguntar por resgates de até US$ 1 milhão. Usando tal vulnerabilidade, as empresas podem facilmente se proteger contra a criptografia de seus arquivos. Ainda, o spyware que esses grupos geralmente injetam junto com o ransomware ainda é capaz de extrair muitos dados valiosos.

Adicionar um pequeno arquivo DLL em cada computador da rede é muito fácil, e difícil de detectar para agentes de ameaças. Em contraste com as soluções de segurança executadas na rede, DLL não está ativa e não pode ser detectada. Por isso, bandidos podem ter uma surpresa muito desagradável. Apesar disso, isso não significa que você pode jogar fora suas soluções de segurança. Sistemas EDR pode ser muito eficaz contra spyware, pelo menos com extração de dados. Tenha em mente que você provavelmente pagará uma quantia muito maior como resgate do que gastará em uma solução de proteção de endpoint.

Reflexões sobre vulnerabilidade de ransomware

Os cibercriminosos gostam daqueles que pertencem para as gangues nomeadas amo suas ideias. E tendo tal vulnerabilidade, eles não vão demorar para consertar. Esse é o pão com manteiga deles, e eles dependem desse fluxo de dinheiro. Por isso, implantar a DLL como ofereci acima não é uma panacéia. Cedo ou tarde (provavelmente mais cedo) essa violação será corrigida, como foi para todas as outras vulnerabilidades que vazaram para o público. E ainda – ninguém indica uma maneira de impedir o spyware complementar.

Esta ou outra maneira, ter a chance de interromper o ransomware e evitar interrupções é melhor do que não tê-lo.