Você pode ter encontrado um firewall de aplicativo da Web (WAF) conceito, mas ainda não pensei muito nele. No entanto, é essencial entender o que é um WAF para decidir se é certo para você. Agora daremos uma olhada mais de perto nos firewalls de aplicativos da web e daremos uma definição, explique seus benefícios, e os diferentes tipos disponíveis.

O que é um firewall de aplicativo da Web (WAF)?

O WAF ou firewall de aplicativo web é uma ferramenta que ajuda a proteger aplicações web filtrando e monitorando o tráfego HTTP entre uma aplicação web e a Internet. Isto pode ser script entre sites (XSS), falsificação entre sites, inclusão de arquivo, e injeções SQL. WAF é uma camada 7 proteção (no modelo OSI) e não foi projetado para proteger contra todos os ataques. Em vez de, é um método de mitigação de ataque normalmente parte de um conjunto de ferramentas que criam uma defesa holística contra uma série de vetores de ataque.

Como funciona o firewall de aplicativos da Web?

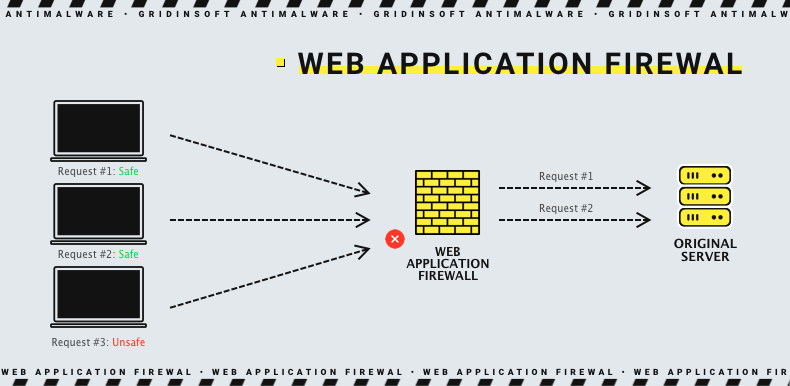

WAF funciona usando um conjunto de regras, muitas vezes chamadas de políticas. Estas políticas visam proteger contra vulnerabilidades de aplicativos filtrando tráfego malicioso. O valor de um WAF vem da velocidade e facilidade de implementação de modificações políticas, o que permite responder mais rapidamente a diferentes direções de ataque. Assim, você pode modificar as políticas do WAF durante um ataque DDoS e implementar rapidamente a limitação de taxa. Além disso, evita ataques de entrada analisando o tráfego de rede de entrada para o servidor web/aplicativo web de acordo com regras e políticas. De acordo com recomendações, WAF deve ser capaz de detectar tipos de ataques na lista OWASP:

- SQL injection

- Scripting entre sites

- Injeção de comando

- Inclusão de arquivo local

- Habilitando arquivo remoto

- Estouro de buffer, ataques de força bruta

- Vulnerabilidades de adulteração de parâmetros e upload de arquivos.

- Poisoning

- Sequestro de sessão

- Sensitive data leakage

- Configuração inadequada do servidor

- Vulnerabilidades comumente conhecidas

- Manipulação de formulários e campos ocultos

- Sessão de cookies

Quando um WAF está sendo implantado na frente de um aplicativo web, uma tela é colocada entre o aplicativo da web e a Internet, o que significa que o WAF atua como um servidor proxy reverso, protegendo o aplicativo contra solicitações indesejadas antes que elas cheguem ao aplicativo da web.

Opções de implantação do WAF

Você pode implantar o WAF de algumas maneiras – tudo depende onde seus aplicativos são implantados, quais serviços você precisa, como você deseja gerenciá-los, e a flexibilidade arquitetônica e o nível de desempenho que você precisa. Por exemplo, você quer trabalhar sozinho, ou você deseja terceirizar esse gerenciamento? É melhor ter uma opção baseada em nuvem, ou você deseja que seu WAF seja hospedado localmente? A maneira como você deseja implantar ajudará a determinar qual WAF é adequado para você. Abaixo estão suas escolhas, cada um com suas vantagens e desvantagens:

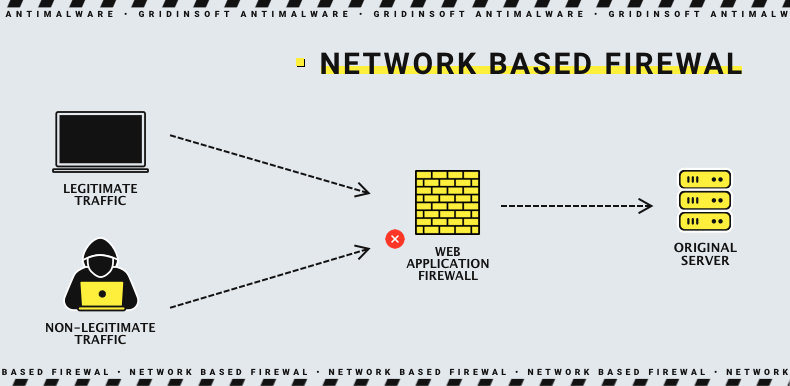

WAF baseado em rede

Network WAF é uma solução de hardware instalada em rede local, então tem baixa latência. O WAF baseado em rede possui um mecanismo WAF que lida com o tráfego em modo proxy. Todos recebidos (e de saída) o trânsito passa por ele e é fiscalizado, e o tráfego perigoso está bloqueado. No entanto, esta opção requer armazenamento e manutenção de equipamentos físicos, apesar de sua eficácia. Como resultado, normalmente está associado a altos custos de manutenção, tornando-o uma das opções de implantação mais caras. Mas a sua flexibilidade e capacidade de controlar todos os elementos tornam-no digno de atenção.

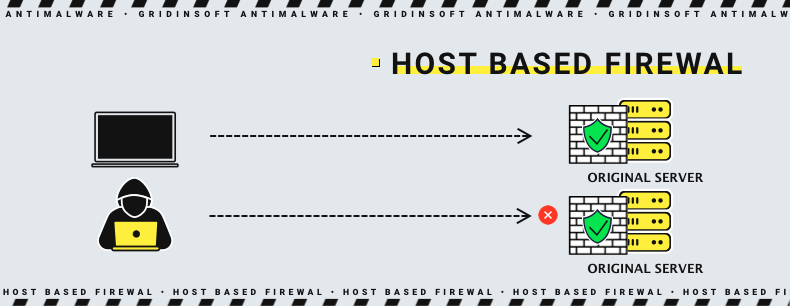

WAF baseado em host

WAF baseado em host fornece proteção através de software instalado no próprio servidor web. Como a opção anterior, WAFs baseados em host estão em vigor e, portanto, minimizam a latência. No entanto, WAFs baseados em host consomem recursos do servidor web para executar sua função de segurança porque não residem em um dispositivo físico separado, ao contrário da variante anterior. Por isso, WAFs baseados em host também podem ser caros devido à necessidade de otimizar o servidor web para que seu desempenho não seja degradado pela implantação no próprio servidor.

WAF baseado em nuvem

WAFs baseados em nuvem são a opção mais acessível e muito fáceis de implementar. As empresas que fornecem este serviço oferecem uma instalação pronta para uso que é tão simples quanto alterar o DNS para redirecionar o tráfego. Além disso, WAFs em nuvem têm custos iniciais mínimos porque o serviço é baseado em assinatura, e os usuários pagam uma taxa de segurança mensal ou anual como serviço. A segurança do Cloud WAF é continuamente atualizada para proteger contra as ameaças mais recentes, sem qualquer ação ou despesa por parte do usuário. A única desvantagem de um WAF na nuvem é que os usuários delegam a responsabilidade a terceiros para que alguns recursos do WAF possam ser uma caixa preta para eles.

Tipos de firewalls de aplicativos da web

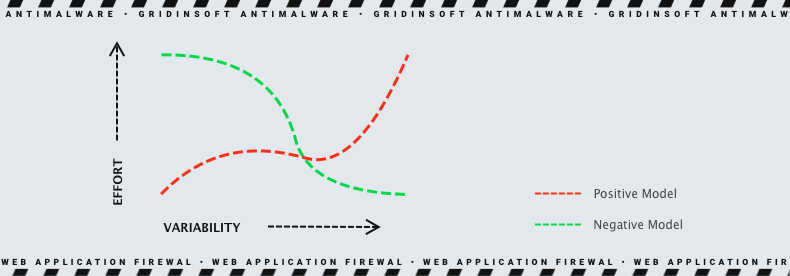

Como descrito acima, um WAF funciona de acordo com um conjunto de regras ou políticas definidas pelo administrador da rede. Cada política ou prática do WAF é projetada para lidar com uma ameaça ou vulnerabilidade conhecida no nível do aplicativo. Junto, essas políticas permitem malicious traffic to be detected and isolated antes de chegar ao usuário ou aplicativo. Existem três tipos de modelos de segurança usados para firewalls de aplicativos da Web:

Modelo de Segurança Positiva

Um modelo de segurança positivo identifica o que é permitido e rejeita todo o resto, afastando-se do “bloqueado” fim do espectro, seguindo o “permitir apenas o que eu sei” metodologia. O modelo de segurança positivo confia apenas nas solicitações ou entradas permitidas e rejeita o restante. Nesse caso, uma lista de permissões é criada, declarações de permissão são adicionadas ao firewall com filtragem de pacotes, e as entradas ou solicitações permitidas são consideradas com base nele.

Modelo de segurança negativa

O modelo de títulos negativos é exatamente o oposto do modelo de títulos positivos e assume que:

- A maior parte do tráfego da web é benigna.

- O tráfego da Web que não é benigno pode ser identificado.

O modelo de segurança negativo permite todas as solicitações HTTP/S por padrão. As solicitações não são rejeitadas, a menos que sejam identificadas como hostis. O modelo de segurança negativa é às vezes chamado de “lista negra” modelo. Isso ocorre porque você precisa bloquear o tráfego indesejado e definir assinaturas de ameaças e outros meios de identificar o tráfego malicioso antes que esse tráfego possa ser bloqueado.

Modelo de segurança misto

Como o nome sugere, o modelo de segurança misto usa listas de permissões e listas de bloqueio. Como o modelo combina as vantagens de ambos os modelos, é o mais comum. Então, a maioria dos firewalls modernos usa este modelo.

Diferença entre WAFs de lista de bloqueio e lista de permissão

O WAF, que opera em uma lista de bloqueio, protege contra ataques conhecidos. Vamos compará-lo a um segurança de clube que nega a entrada de convidados que não cumpram o código de vestimenta. O WAF, com base em uma lista de permissões, por sua vez, permite apenas tráfego pré-aprovado. É como o segurança de uma festa exclusiva que só deixa entrar quem está na lista de convidados. Como ambas as opções têm vantagens e desvantagens, muitos WAFs oferecem um modelo de segurança híbrido que implementa ambos.

Por que é essencial usar o firewall de aplicativos web

Proteger dados e serviços corporativos é o primeiro e mais convincente motivo para implementar o WAF. Milhares de empresas, de pequenas a grandes corporações, ganhar dinheiro usando a internet. Se este fonte de renda está comprometida, a empresa corre o risco de ser duramente atingida. Aqui estão os principais riscos:

Perda de receita direta. Suponha que a empresa use um recurso da Internet para comércio on-line, que ficou indisponível. Nesse caso, os clientes não podem fazer compras, e a empresa perde uma quantia significativa de dinheiro.

Perda de confiança do cliente. Uma boa reputação é essencial para uma empresa que se preze. Muitos clientes prestam atenção às notícias sobre invasões de empresas específicas e tomam nota para si próprios para não fazerem negócios com esta empresa no futuro..

Perda de dados confidenciais. Infelizmente, casos em que hackers obtiveram acesso a informações confidenciais, não são incomuns. Depois de hackear sites, informações como nomes, endereços, números de cartão de crédito, registros médicos, e os números da segurança social provavelmente encontrar o caminho para a Darknet (e às vezes em domínio público). Além disso, informação privada, segredos comerciais, e até mesmo dados confidenciais do governo são informações para hackers. Embora o simples fato de ser hackeado já seja um incômodo, as multas e os custos forenses/de recuperação de desastres podem exceder qualquer outro impacto financeiro.