Bootkit é bastante incomum e tácito, embora seja um tipo de malware amplamente utilizado. Esses tipos avançados de malware operam abaixo da superfície, incorporando-se no setor de inicialização de um computador, permitindo que eles sejam ativados antes do sistema operacional (SO) até começa. Mas por que eles precisam de uma integração tão profunda? E onde eles são usados? Vamos descobrir.

O que é um bootkit?

Um bootkit é um tipo sofisticado de malware que inicia e opera antes mesmo do sistema operacional iniciar – durante o processo de inicialização. Ao contrário de muitos outros tipos de malware que visam vulnerabilidades de software ou ações do usuário, bootkits se incorporam no processo de inicialização do sistema, tornando-os excepcionalmente difíceis de detectar e remover.

Uma das características definidoras de um bootkit é sua capacidade de carregar antes do sistema operacional (SO) em si. Isso dá ao invasor uma vantagem significativa, pois eles podem interceptar e manipular o processo de inicialização, permitindo que eles obtenham controle sobre o sistema antes mesmo do usuário fazer login. Estar integrado tão perto do bare metal também abre a possibilidade de explorando vulnerabilidades no nível do kernel e falhas de hardware.

Kits de inicialização vs.. Rootkits

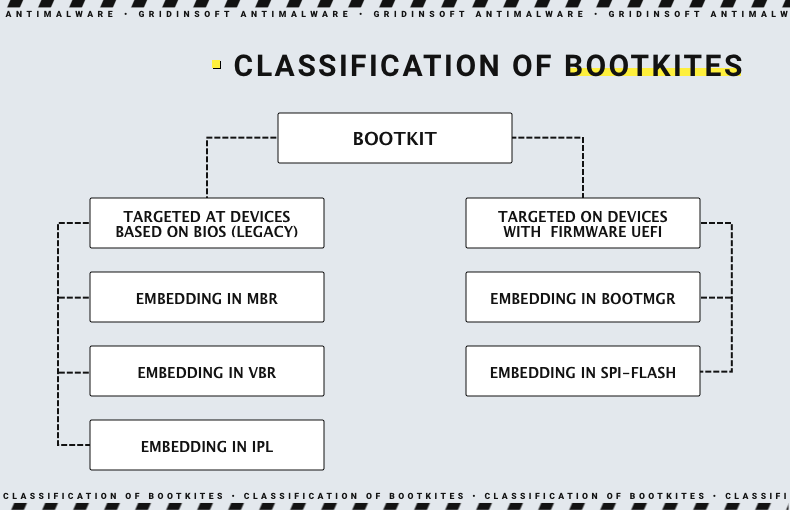

Embora muitas vezes confuso, bootkits e rootkits operam em diferentes níveis de um sistema. Rootkits infectam o sistema operacional depois de carregar, concedendo o máximo de privilégios possíveis ao seu mestre. Ao mesmo tempo, os bootkits são incorporados ao bootloader do sistema ou até mesmo ao firmware da placa-mãe.. Esse, eventualmente, altera os recursos e a finalidade do bootkit. As duas coisas em comum entre os dois são ameaças avançadas e de alta gravidade.

Funcionalidades dos Bootkits

Bootkits são versáteis em suas funcionalidades maliciosas. Para compreender e combater eficazmente estas entidades maliciosas, devemos dissecar os meandros de suas funcionalidades.

- Persistência. Uma das principais funcionalidades dos bootkits é a sua persistência. Uma das principais funcionalidades dos bootkits é a sua persistência. Eles podem se implantar na tabela de partição GUID (GPT), uma arquitetura de sistema mais moderna. Este posicionamento permite que os bootkits permaneçam ativos e não detectados durante reinicializações do sistema e até mesmo reinstalações completas do sistema operacional., contribuindo para sua presença prolongada e desafiando a remoção do sistema infectado.

- Roubo de dados. Alguns bootkits são projetados para steal sensitive data do sistema comprometido. Durante o processo de inicialização, eles podem interceptar e exfiltrar dados como credenciais de login, informação financeira, arquivos pessoais, e quaisquer outros dados valiosos que eles possam acessar.

- Acesso backdoor. Bootkits podem criar backdoors dentro do sistema, que fornecem acesso remoto não autorizado ao computador comprometido. Os adversários poderão executar comandos, carregar malware adicional, ou manipular o sistema como acharem adequado. Essencialmente, concede-lhes uma presença persistente no dispositivo comprometido.

- Ignorando medidas de segurança. Uma das principais características dos bootkits é a capacidade de contornar medidas de segurança. Eles se carregam na memória do sistema antes de qualquer software de segurança ou programas antivírus tem a chance de ativar. Como resultado, eles podem operar sem serem detectados e sem serem impedidos por ferramentas de segurança, permitindo-lhes realizar suas atividades maliciosas sem serem interrompidos.

Posso detectar e remover o bootkit?

Detectar um bootkit antes de ele ser injetado no firmware ou nas primeiras partições do disco rígido é a maneira mais eficaz de evitar que ele cause danos. No entanto, detectar uma infecção por bootkit não é uma tarefa fácil, e mesmo que seja detectado, removê-lo pode ser ainda mais desafiador.

Se o bootkit foi injetado na partição EFI, apenas uma reinstalação completa do sistema operacional pode remover o código malicioso do bootkit do disco. No entanto, isso pode não ser suficiente se o malware conseguir infectar o firmware, o que resultará no comprometimento de um novo sistema, também. Em tais casos, é aconselhável determinar qual bootkit infectou o sistema e usar utilitários antivírus especiais LiveCD para limpar o sistema de qualquer código malicioso.

Como prevenir bootkits

A prevenção do malware bootkit requer a adoção de várias medidas para reduzir o risco de infecção. Aqui estão algumas etapas que podem ser tomadas:

- Inicialização segura e UEFI

Secure Boot é um recurso disponível em computadores habilitados para UEFI. Seu objetivo é garantir que apenas software confiável seja carregado durante o processo de inicialização.. A própria UEFI é uma tecnologia mais segura e moderna que permite um controle mais firme sobre a situação. Isso ajuda a evitar que malware de bootkit infecte o computador. Ainda, desenvolvimentos recentes mostraram que o BlackLotus UEFI bootkit pode ignorar a inicialização segura. - Atualize seu sistema

Manter seu sistema operacional e software de segurança atualizados pode evitar que malware de bootkit infecte seu computador. Preste atenção também às atualizações de firmware: embora raro, Existem vulnerabilidades UEFI/BIOS, também, e pode ser explorado em diferentes cenários. - Use software antivírus

Embora o software antivírus não consiga detectar todos os malwares de bootkit, pode prevenir tal infecção em seu estágio inicial. Os sistemas de controlo avançados também podem ser úteis para detectar as ameaças que se integram num nível tão baixo. - Tenha cuidado ao baixar software

É crucial baixar software apenas de fontes confiáveis, especialmente quando falamos sobre utilitários e drivers de controle de hardware. Esses dois integram-se profundamente no sistema para permitir sua exploração para injeção de bootkit. - Use uma solução baseada em hardware

Soluções baseadas em hardware, como um módulo de plataforma confiável (TPM), pode ajudar a prevenir malware de bootkit, garantindo que apenas software confiável seja carregado durante o processo de inicialização.