Sextortion é uma tática específica de phishing por e-mail isso já existia há algum tempo. Nos últimos anos, embora sua popularidade tenha disparado, e algumas tecnologias iniciantes me preocupam em relação a possíveis abordagens de sextorção no futuro. Deixe-me explicar o que quero dizer, do que se trata esse golpe, e como detectá-lo e evitá-lo.

O que é Sextortion?

O termo “Sextortion” é bastante autoexplicativo, além do fato de que esta prática já é usada há muito tempo. Esse é um tipo de fraude por e-mail que visam a extorsão de dinheiro através das ameaças de publicação de conteúdo visual explícito com a vítima. Para parecer mais autoritário, o golpista may claim to have access para as contas de mídia social do alvo.

Contrário a more classic email phishing scams, o invasor nunca perguntará à vítima sobre outra ação além de enviar uma quantia em dinheiro. A razão para um ato tão generoso é, como o vilão garante, sua posse sobre alguns materiais comprometedores sobre você. O texto do e-mail geralmente revela a forma como essas fotos e vídeos foram obtidos – de uma webcam enquanto você navegava em sites adultos, vazou do telefone hackeado, ou semelhante.

Tudo isso se resume a uma simples demanda: envie o dinheiro ou vou vazar todos esses vídeos e fotos de nudez para o público. Alguns amigos que definitivamente não estão exagerando dizem que vão postar no seu perfil, enquanto eles tenha acesso a ele também. Embora aqueles que tentam parecer mais realistas simplesmente prometam marcar toda a sua lista de amigos em uma mídia social específica.

As ameaças de Sextortion são reais?

99.5% do tempo, eles não são. Mesmo que algumas pessoas possam ter fotos nuas de alguém em mãos, o número de e-mails fraudulentos excede o número dessas pessoas em ordens de magnitude. E como esses materiais gráficos raramente acabam nas mãos de um estranho, será particularmente fácil identificar o extorsionista. Isso se soma ao texto genérico da mensagem e à ausência de qualquer prova – alguns sinais definitivos de fraude. Por falar nisso, vamos dar uma olhada mais detalhada neles.

Como detectar um e-mail fraudulento de Sextortion?

O mesmo que qualquer golpe de e-mail, sextorção afeta 3 truques psicológicos: pedindo um choque, forçando a sensação de vulnerabilidade e sentimento de urgência. Isso deixa sua pegada no texto, e eventualmente o torna um modelo em todos os casos de fraude. Vamos revisar os mais populares deles.

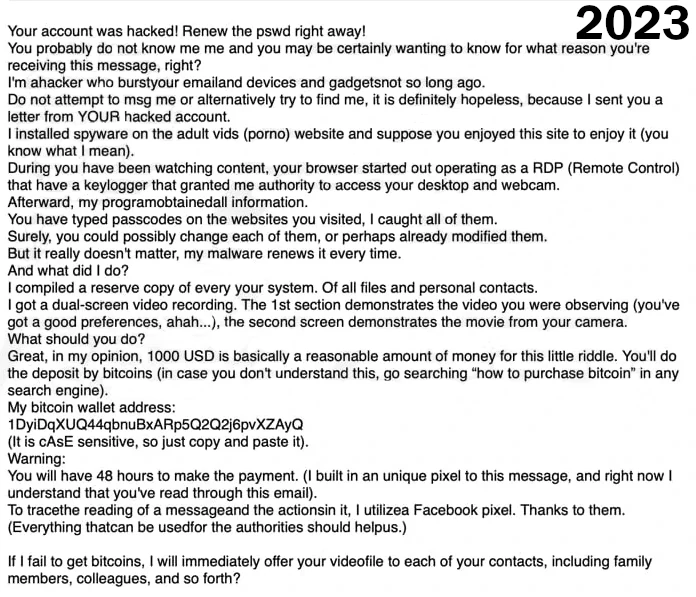

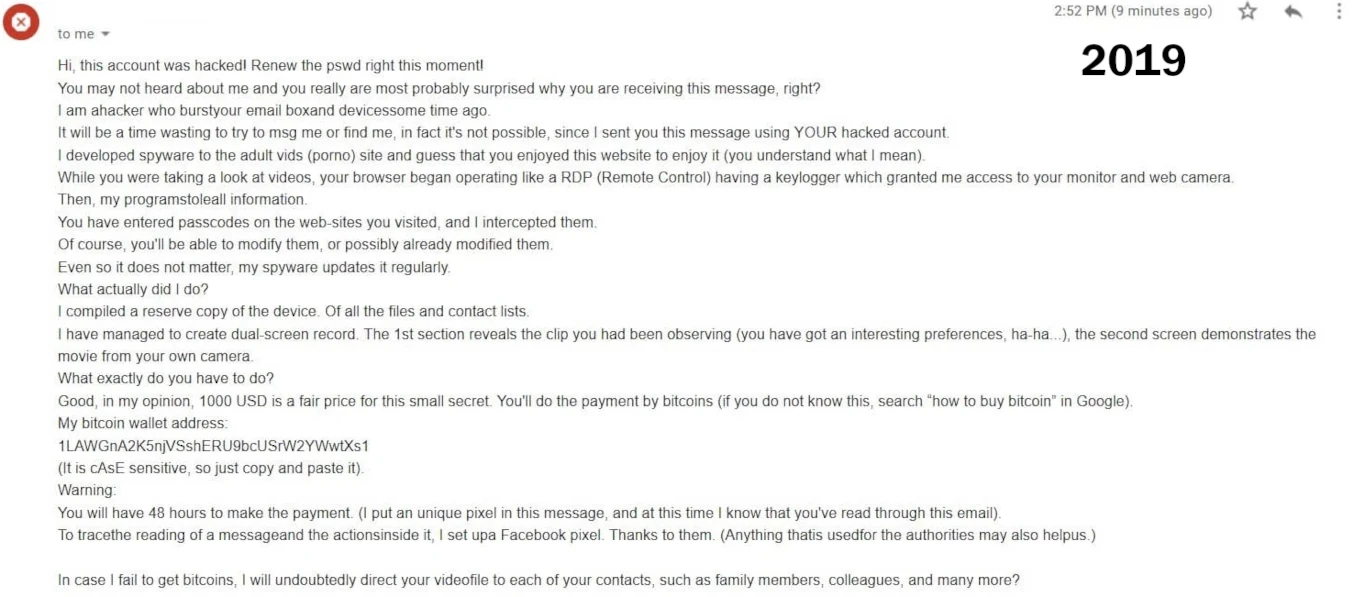

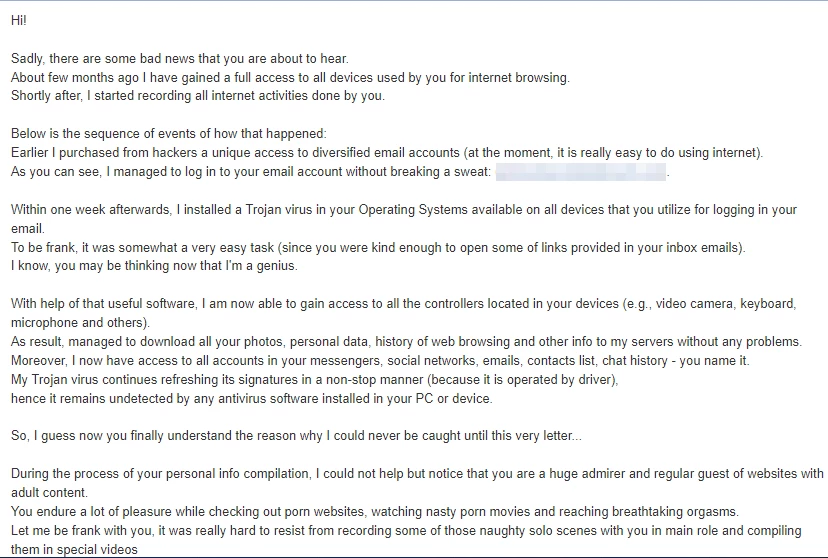

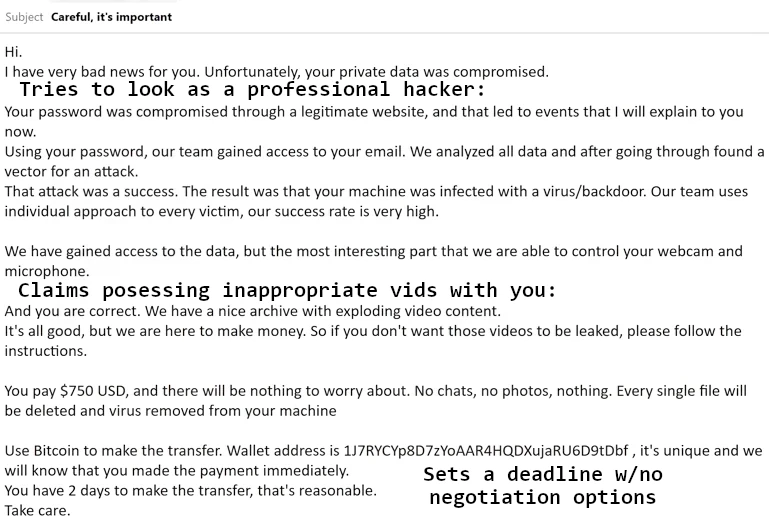

Padrões típicos de e-mail de Sextortion em texto

Com tempo, havia dezenas e centenas de padrões de texto diferentes para e-mails de extorsão. A maioria deles, no entanto, são criados com a intenção de serem adequados a qualquer vítima. Seria bastante desconfortável para um golpista ajustar o texto sempre que visasse um novo grupo de pessoas. Por isso, texto totalmente genérico e abstrato, sem absolutamente nenhuma personalização, é o que você esperaria de golpes de sextorção.

A sensação de choque aparece quando o estranho diz que tem suas fotos nuas. Além disso, esse cara tenta se passar por um “hacker profissional”. Eles se orgulham de ter acesso a todo o histórico de navegação, webcams, carteiras on-line e similar. Por que eles não fariam nada a respeito dessas informações – sequestrando contas, roubando todo o dinheiro das carteiras online? A pergunta é retórica.

Urgência para a situação aparece devido ao “prazo” que você deve pagar o resgate antes. Como diz o hacker, quaisquer negociações e outras coisas não são possíveis, e o não cumprimento da data de pagamento resultará na publicação de todos os materiais. Alguns bandidos também dizem coisas como “este não é meu e-mail, então deixarei de usá-lo logo depois”. Isto cria preocupações ainda maiores sobre a incapacidade de evitar a vergonha pública.

Com certeza, os mesmos métodos podem ser usados por alguém cujas ameaças são reais. Mas eles nunca seguem o padrão, pelo menos não tão simples. Isto distingue uma carta escrita por um ser humano real de uma ferramenta de golpistas, projetado para se adaptar a qualquer circunstância.

Verifique se há uma carteira criptografada reutilizada

Como os golpes de sextorção estão ocorrendo em “ondas”, você provavelmente não é a única pessoa que recebeu esse e-mail. As fraudes geralmente se limitam exatamente ao mesmo texto, mudando apenas a carteira criptografada para a qual eles pedem para enviar o resgate. Uma simples pesquisa no Google da carteira pode revelar não apenas um, mas vários padrões de texto usados na mesma onda de fraude.

Obviamente, quando o fraudador é real em suas ameaças e não administra isso como um negócio, ele nunca usará a carteira criptografada de outra pessoa ou aquela usada em um golpe antes. Mesmo quando um hacker de verdade faz algo assim (tal ocasião acontece de vez em quando) nunca usará a mesma carteira duas vezes. Além disso, “Hackers reais” raramente optam pelo Bitcoin como método de pagamento, preferindo criptomoedas como Monero ou DarkCoin. Estes últimos possuem infraestrutura de anonimato isso é tão exigido quando você está fora da lei.

Chegando golpes de sextorção alimentados por IA

Contudo, sextortion é um golpe bastante antigo que não foi realmente eficaz nos últimos anos. As pessoas estão cientes disso, e quase não há como isso ser real, afinal. Isto é verdade, mas nos últimos anos, há um enorme risco de golpes de sextorção ressurgirem com uma força ainda nunca vista. Deixe-me explicar.

O desenvolvimento atual da IA é emocionante. Mas o que é mais surpreendente é o número de implementações malignas para este potencial. Em particular, estamos falando sobre seus recursos de edição de fotos. Existem alguns serviços de IA, mesmo hoje em dia, que editam as roupas da imagem de uma pessoa que você carregou. Combine essa capacidade com golpes de sextorção e com o fato de que a maioria das pessoas compartilha suas fotos normais sem qualquer dúvida – e você recebe combustível para um novo, onda de golpes imprevisivelmente poderosa.

Os golpistas que estão por trás dos e-mails de sextorção finalmente pararão de extorquir dinheiro por nada. Desta vez, eles podem obter não apenas um texto manipulativo, mas coisas para provar suas afirmações. E, se você ignorar a demanda, eles vão publicá-los em algum lugar. Ainda não há razão para acreditar no que eles dizem sobre o acesso a todas as suas contas, mas despejar as fotos enquanto marca toda a sua lista de amigos ainda pode ser eficaz.

Claro, é bastante fácil provar a origem da IA de imagens e vídeos. Mas o próprio fato dessas imagens’ a existência pode levar as pessoas ao pânico. Isso acabará por forçá-los a pagar o resgate – o que ainda não garante que o golpista não publicará essas fotos falsas. E mesmo quando você permanece calmo e ignora todas as ameaças, pode ser incômodo provar isso essas suas fotos nuas são apenas uma alucinação de uma rede neural viciosa.

Como se proteger de golpes por e-mail?

Bem, essa não é uma pergunta fácil de responder. Como acabei de explicar, as coisas estão ficando complicadas, e não há conselhos completos para os casos mais modernos. No entanto, Demorei um pouco para pensar nas possíveis opções de mitigação para a maioria das situações.

Controle o compartilhamento do seu endereço de e-mail pessoal. Embora os serviços benignos tentem manter as informações de seus clientes privadas, existem serviços suficientes que não se importam. Alguns fóruns obscuros, sites de rastreamento de torrent, sites com software crackeado – eles terão prazer em vender bancos de dados de e-mails de seus usuários para alguém. Então, esses bancos de dados são usados para enviar spam para pessoas e espalhar fraudes, incluindo sextorção. Evite deixar qualquer informação pessoal nesses locais, ou pelo menos não use seu e-mail pessoal para fins de autorização.

Mantenha sua cabeça fria. Uma coisa em que todos os extorsionários confiam são suas ações de pânico ao perceber que alguém pode publicar conteúdo gráfico impróprio com você online. Você, por sua vez, não deve praticar nenhum ato emocional – isso vai economizar dinheiro e cabelos grisalhos.

Altere todas as suas senhas. Isso é principalmente para uma boa medida, já que apenas alguns casos entre milhares de golpes de sextorção poderiam realmente se orgulhar de ter suas senhas vazadas. No entanto, o próprio hábito de atualizar suas credenciais de login é um grande aprimoramento para sua segurança cibernética pessoal.

Avise seus amigos, colegas e parentes sobre um vídeo falso. Ao anunciar preventivamente que um vídeo provocativo pode aparecer, você minimiza o choque inicial que isso pode criar. Depois disso, tudo o que o vídeo falso fará é provocar risadas amigáveis, evitando vergonha ou discussões. Mesmo que o golpista esteja brincando e não possua material gráfico, mesmo um falso, isso aumentará a consciência de tais casos.