A campanha maliciosa explora a vulnerabilidade CVE-2023-36025 no Microsoft Windows Defender SmartScreen para espalhar Phemedrone Stealer. Ele utiliza técnicas de evasão complexas para contornar as medidas de segurança tradicionais e direcionar informações confidenciais do usuário.

Campanha Phemedrone Stealer explora CVE-2023-36025

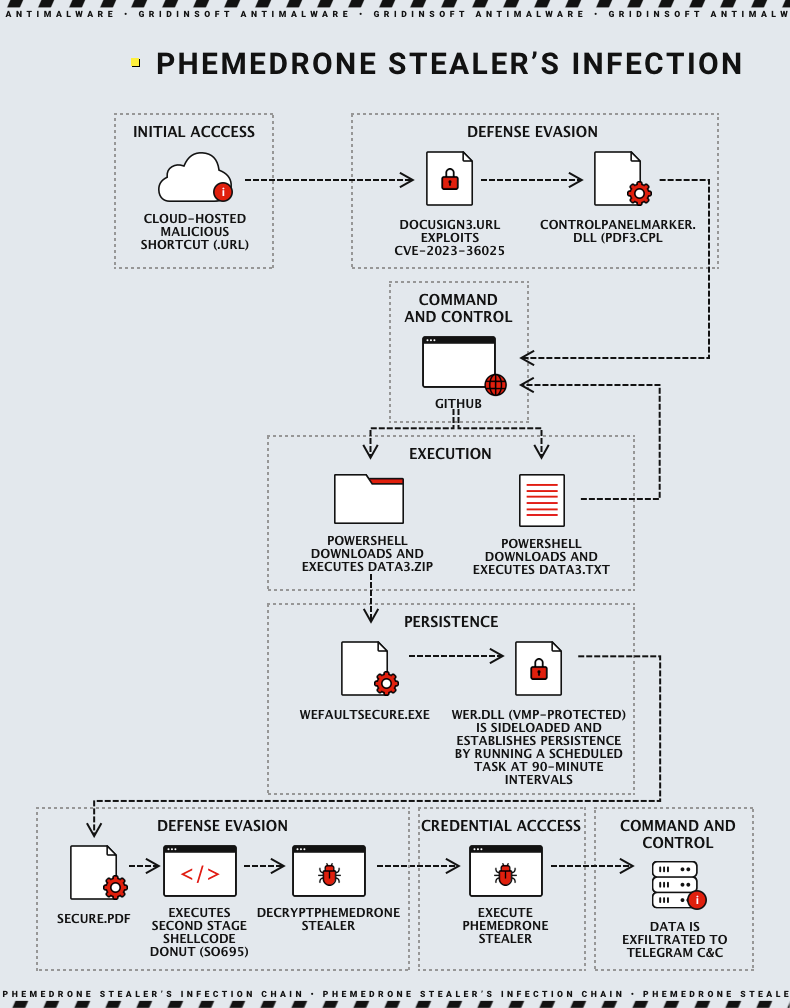

Pesquisadores da Trend Micro descobriu uma campanha de malware explorando a vulnerabilidade CVE-2023-36025 no Microsoft Windows Defender SmartScreen. Esta campanha envolve o ladrão de femedrona, que pode extrair uma ampla gama de dados confidenciais. Sua cadeia de infecção começa com arquivos URL maliciosos hospedados na nuvem, muitas vezes disfarçado usando encurtadores de URL. Após a execução, esses arquivos exploram CVE-2023-36025 para iniciar o download do malware.

A campanha em si é concentrado nas redes sociais. Hackers espalham arquivos URL, que parece um atalho de link inocente. Clicar nele inicia uma chamada para o repositório GitHub, que retorna o shellcode necessário para baixar e executar a carga útil. Embora não seja novidade ver fraudes direcionadas a esses lugares, o uso de arquivos URL é o que define a eficiência do truque. Funcionam essencialmente como lockpick para a confiança do usuário, filtros de spam e proteção do sistema de uma só vez.

CVE-2023-36025: Um portal para cibercriminosos

Em poucas palavras, CVE-2023-36025 é uma vulnerabilidade crítica que afeta o Microsoft Windows Defender SmartScreen. Ele permite que invasores para ignorar avisos e verificações de segurança manipulando o atalho da Internet (.url) arquivos. Apesar do patch da Microsoft lançado em novembro 14, 2023, os cibercriminosos exploraram ativamente a vulnerabilidade, levando à sua inclusão na Agência de Segurança Cibernética e de Infraestrutura (CISA) Vulnerabilidades exploradas conhecidas (KEV) lista.

Na campanha Femedrone, fraudes usam táticas avançadas de evasão, utilizando um item do painel de controle (.cpl) arquivo para ignorar o Windows Defender SmartScreen. Por padrão, ele deve enviar um aviso assim que você acessar o atalho do URL. Mas o uso de variantes de arquivo especificamente criadas contorna a proteção e executa downloads maliciosos no fundo. Mais adiante na linha, alguns outros pontos fracos conhecidos do Windows são explorados, particularmente o binário do Painel de Controle do Windows.

Análise detalhada

Os invasores espalham o malware Phemedrone Stealer usando hospedagem em nuvem e encurtadores de URL. Eles exploram CVE-2023-36025 enganando os usuários para que abram arquivos .url. Eles evitam o Windows Defender SmartScreen usando um arquivo .cpl e o MITRE EM&Técnica CK T1218.002. O malware executa um carregador de DLL que chama o Windows PowerShell para baixar um carregador do GitHub. O carregador de segundo estágio, Rosquinha, pode executar vários tipos de arquivos na memória e ter como alvo vários aplicativos e serviços para roubar informações confidenciais.

O malware coleta informações do sistema e as compacta em um arquivo ZIP usando as classes MemoryStream e ZipStorage. Em seguida, ele valida o token da API do Telegram e envia ao invasor os dados compactados por meio dos métodos SendMessage e SendZip. O método SendZip usa uma solicitação HTTP POST para compactar os dados em um documento e enviá-los para a API do Telegram.

Mitigação e recomendações

À luz desta ameaça, quando os invasores encontram vulnerabilidades mais rapidamente do que os desenvolvedores as corrigem, temos algumas recomendações a esse respeito:

- Atualize regularmente seu sistema operacional, aplicativos, e solução de segurança. Esta ação é crucial, pois os desenvolvedores continuamente resolver vulnerabilidades de segurança por meio de patches. Embora o processo possa parecer tedioso, é uma medida necessária e proativa para garantir que seu sistema operacional, formulários, e as soluções de segurança estão equipadas com as mais recentes defesas contra ameaças cibernéticas em evolução.

- Seja cauteloso com o atalho da Internet (.url) arquivos. Precaução no exercício, especialmente ao lidar com arquivos de atalho da Internet, particularmente aqueles recebidos de fontes não verificadas. Esses arquivos podem servir como portas de entrada para malware, tornando essencial prestar atenção à legitimidade dos URLs antes de abri-los para mitigar o risco de infecção.

- Implemente soluções avançadas de segurança. Esta medida detecta e neutraliza malware se ele se infiltrar no seu dispositivo. Software de segurança robusto com monitoramento em tempo real e recursos de detecção de ameaças adiciona uma camada extra de proteção, ajudando a identificar e responder prontamente a ameaças potenciais.

- Mantenha-se informado sobre os riscos de phishing e engenharia social. Essas táticas muitas vezes servem como os vetores iniciais para campanhas de malware. Eduque você e sua equipe sobre como reconhecer tentativas de phishing, evitando links suspeitos, e verificar a autenticidade das comunicações para minimizar a probabilidade de ser vítima de tais ameaças cibernéticas.