3Sistema Telefônico CX, um aplicativo de desktop para comunicação telefônica comercial, foi vítima de um ataque à cadeia de abastecimento. Atualizações recentes oferecem uma versão forjada do aplicativo que torna possível instalar malware ladrão. A carga útil real está sendo entregue em três estágios, o que torna mais difícil rastrear.

O que é o Sistema Telefônico 3CX?

3CX Phone System é um programa de software de comunicação telefônica desenvolvido por uma empresa de mesmo nome. Ele fornece Comunicação VoIP com conexão PSTN. Todas as operações são atendidas na nuvem, o que o torna conveniente para uso mesmo em pequenas empresas. A partir do início de 2023, a empresa se vangloriou 12+ milhões de clientes em mais 600,000 empresas ao redor do mundo. A empresa presta serviços para os nomes mais conhecidos do mundo, como Toyota, BMW, Avira, McDonald’s, Chefe, Hilton, e IKEA.

Ser uma empresa com tanto sucesso e clientes tão notáveis é sempre uma responsabilidade séria, ambas as imagens- e digno de dinheiro. Isso requer atenção correspondente a todos os elementos da sua infraestrutura e pessoal – para evitar quaisquer riscos relacionado a violações de segurança. A gestão da cadeia de abastecimento deve ser ainda mais diligente nas questões de segurança, pois, conseqüentemente, elementos de propósito único vinculados são frequentemente propensos a quebrar. E foi isso que aconteceu com o 3CX.

Sobre o que é o ataque à cadeia de suprimentos 3CX?

Ataques à cadeia de abastecimento suponha que a integração do hacker em um determinado estágio da cadeia de abastecimento. Os pesquisadores que examinaram o caso ainda não encontraram um determinado local onde a violação poderia ter acontecido. Pelo que se sabe agora, é claro que os hackers conseguiram falsificar o instalador e forçá-lo a fazer o que queriam. Essa pista aponta para o fato de que bandidos chegaram ao código-fonte do instalador, pois não tem problemas com certificados e assinaturas. O ataque em si se assemelha ao hack SolarWinds that happened back in 2020.

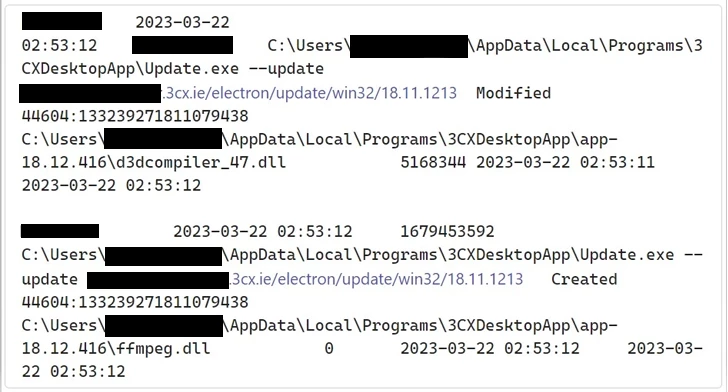

Depois de iniciar o instalador, um usuário desavisado verá o procedimento de instalação de rotina. No entanto, no fundo, o arquivo binário se conectará a um repositório GitHub para obter um arquivo ICO. Na verdade, essa é uma carga útil de segundo estágio, que contém dados codificados com base64. Uma breve pesquisa mostra que esses dados são um conjunto de códigos shell, qual execução exige o próximo passo. Eles forçam o sistema para conectar ao C2 e puxe a carga útil do terceiro estágio.

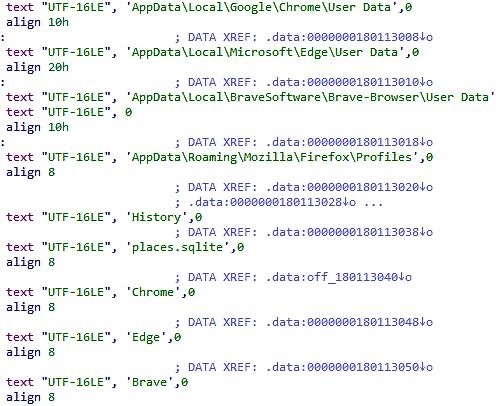

A terceira etapa – a última – é um arquivo DLL, uma forma clássica de a grande maioria dos malwares modernos. Depois de recuperar a biblioteca, um dos shellcodes faz com que ele seja executado. Parece ser um infostealer que captura dados do navegador da web de um sistema infectado, particularmente histórico de navegação. O malware visa uma lista bem curta de navegadores – Chrome, Borda, Firefox e corajoso. Esse comportamento é diferente de spyware e ladrões comuns, portanto, o malware é provavelmente novo, possivelmente criado especificamente para este ataque. Pesquisadores de ameaças do SentinelOne, que foram os primeiros a detectar atividades duvidosas, cunhou-o SmoothOperator.

O ataque 3CX é perigoso??

Como qualquer outro ataque de spyware, isso é. Apesar do quantidade de dados coletados menor que o normal pelo ladrão detectado, a escala potencial deste ataque é tremenda. Já mencionamos o número de usuários 3CX em todo o mundo – e imagine quantas vítimas potenciais podem estar entre eles. Sim, nem todos os usuários instalaram a atualização infestada, e alguns deles foram salvos por software anti-malware. Mas é possível que sejam minoria.

O NHS emitiu um alerta cibernético com um "Alto" aviso de classificação de gravidade sobre esta campanha de intrusão ativa, aviso "versões legítimas do 3CX DesktopApp foram comprometidas e estão sendo ativamente exploradas."

Alerta aqui: https://t.co/J3NTs6rMD5 https://t.co/M7yBauSlcy

— Alexandre Martinho (@AlexMartin) Marchar 30, 2023

Dado que ignorar as atualizações não é uma prática muito boa, a única maneira de se proteger contra tal violação é usando uma excelente ferramenta de segurança. A sua superioridade deve ser definida não apenas pelas capacidades de detecção e quantidade de funções, mas também pela política de confiança zero. Programas antimalware regulares geralmente dependem da confiabilidade de um programa, e provavelmente ignorará atividades malignas em torno de um binário de instalação assinado. Confiança zero, por outro lado, trata qualquer arquivo como potencialmente perigoso e aplica todos os tipos de verificações para garantir que seja seguro.