O “Botnet InfectedSlurs,” uma ameaça cibernética sofisticada, foi descoberto pelo Akamai SIRT em um desenvolvimento recente. Esta campanha de malware utiliza explorações de dia zero para propagar o notório malware Mirai, representando um risco significativo para dispositivos vulneráveis em todo o mundo.

InfectedSlurs ajuda o botnet Mirai a ressurgir

O botnet InfectedSlurs tem fortes laços com o infamous Mirai malware, especificamente a variante JenX Mirai mais antiga. Mirai ganhou notoriedade por recrutando Internet das Coisas (IoT) dispositivos através de métodos não convencionais, incluindo o uso de jogos como Grand Theft Auto. A natureza inalterada do código Mirai, evidente em uma comparação lado a lado do mês de abril 2023 variante e outubro 2023 campanha, sugere uma falta de modificações significativas.

Por que os ataques InfectedSlurs são únicos?

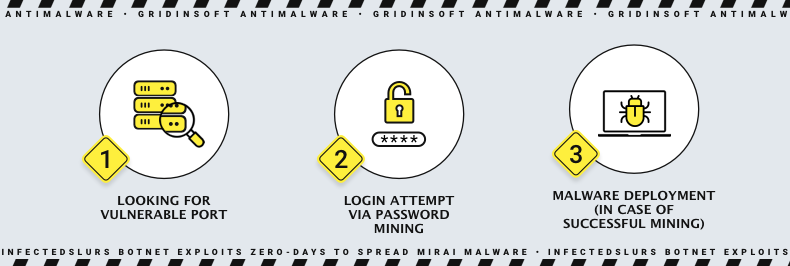

O Akamai SIRT, utilizando sua rede global de honeypots, detectou um aumento na atividade. Ele tinha como alvo uma porta TCP raramente usada no final de outubro 2023. Curiosamente, o ataque começou com uma frequência baixa, escalando para um pico de 20 tentativas por dia antes de diminuir para uma média de duas a três tentativas. Os alvos iniciais permaneceram não identificados até novembro 9, 2023.

Os invasores empregaram uma abordagem única, iniciando uma tentativa de autenticação por meio de uma solicitação POST. Eles seguiram por uma exploração de injeção de comando após sucesso. Através de uma investigação meticulosa, a caminho de exploração HTTP específico e porta de destino foram identificados. A confusão inicial surgiu de um cabeçalho de servidor com raiz de gíria da Internet na resposta HTTP, inicialmente levando a suspeitas de um honeypot ou pegadinha.

Alvos de botnets

Uma análise mais aprofundada revelou que dispositivos explorados pertenciam a um nicho específico: protocolo de streaming em tempo real (RTSP) dispositivos habilitados, particularmente CCTV/NVR/DVR/câmeras de segurança. O ataque explorou uma vulnerabilidade de dia zero em dispositivos NVR fabricados por uma empresa ainda não identificada. Notavelmente, credenciais administrativas padrão, comumente documentado pelo fabricante, foram utilizados no ataque.

Simultaneamente, uma segunda exploração de dia zero surgiu, afetando LAN sem fio baseada em tomada roteadores projetados para aplicações hoteleiras e residenciais. O vendedor, também sem nome, planeja divulgar detalhes em dezembro 2023. Com ambos os fornecedores trabalhando em patches, a comunidade é instada a permanecer vigilante.

Reagindo à atividade

O botnet InfectedSlurs ressalta a importância das medidas proativas de segurança cibernética. A implantação de honeypots, conforme demonstrado pelo Akamai SIRT, oferece insights cruciais sobre ameaças em evolução.

- As organizações são lembradas do importância de alterar senhas padrão e manter-se informado sobre ameaças cibernéticas emergentes para reforçar suas defesas contra ataques sofisticados.

- Recomendamos que os sistemas SOAR e SIEM ser usado para detectar, parar, e bloquear quaisquer novas tentativas de ataque cibernético em todo o ambiente.

- Políticas como confiança zero pode impedir a exploração, identificando e bloqueando ataques que usam até mesmo software conhecido e confiável.

- Instalando patches regularmente é crucial para garantir a segurança do seu sistema, pois contém correções para vulnerabilidades conhecidas. Negligenciar esta etapa torna qualquer conselho adicional ineficaz.