Vulnerabilidade de dia zero é a verdadeira bagunça de um mundo moderno de cibersegurança. Você pode ter um sistema de proteção perfeito estabelecido em sua rede, e seus funcionários podem ser avisados e prontos para reagir adequadamente se algo der errado, mas isso ainda não é suficiente para dizer que uma ameaça de dia zero é evitada. Então, há uma razão para criar algum tipo de escudo de segurança cibernética? Qual é o significado do ataque de dia zero? Ou existe uma maneira de evitar esse perigo? Vamos descobrir isso juntos.

O que é uma vulnerabilidade de dia zero?

E assim, como você pode descrever o definição de ataque de dia zero? É uma vulnerabilidade que nunca foi detectada ainda. Existe ataque de dia zero, mas ninguém os espera, seja porque é usado para implantação de malware. Qualquer aplicativo pode ser uma potencial superfície de ataque, por isso, não há razão para construir uma escalação confiável de qualquer tipo. Tal situação parece um pesadelo para qualquer analista de segurança cibernética, no entanto, para a maioria das pessoas que trabalham neste setor, isso só aumenta o entusiasmo.

Vamos fazer uma breve referência à definição de vulnerabilidade (e vulnerabilidade de dia zero). É a função não declarada no programa ou no sistema operacional que permite que o invasor execute seu código de maneiras mais benéficas. Principalmente, as explorações mais usadas pelos criminosos são aquelas que fornecem execução remota de código e escalonamento de privilégios. Tais ações geralmente permitem que os cibercriminosos façam o que quiserem no ambiente infectado. Uma vez que pressupõe o uso de software avançado, a maioria dos ataques cometidos com o uso de explorações é feito contra corporações – só porque eles têm coisas muito mais valiosas.

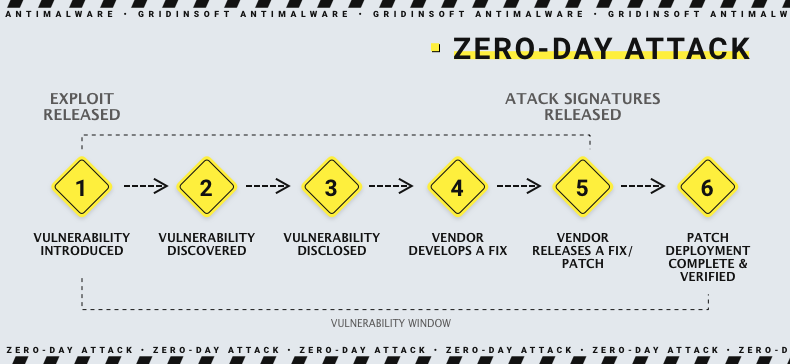

Vulnerabilidades de ataque de dia zero nunca aparecem do nada. Os desenvolvedores fazem o melhor que podem para que seus programas funcionem bem. Apesar disso, uma solução de programa que funciona bem nem sempre significa aquele que não tem vulnerabilidades. Além daqueles que são conhecidos pelo fornecedor, há alguns que ainda estão presentes, mas não foram descobertos. Eles podem ser descobertos por cibercriminosos, bem como por analistas que analisam a aplicação. Usuários terceirizados especiais, chamados caçadores de insetos, também trabalhar na descoberta das vulnerabilidades presentes em um determinado produto. Tais iniciativas são generosamente pagas, então é uma boa maneira de ganhar dinheiro. Mas ainda existem muitos usuários avançados que decidem aplicar esses truques para obter receita.

Como as vulnerabilidades de dia zero são usadas?

Já que ninguém (além do bandido que descobriu) sabe dessa violação, é muito fácil aplicá-lo se estamos falando de evitar quaisquer alarmes e atenção. Até algumas das soluções EDR cometa um erro ao passar as ações de programas conhecidos como legítimos, sem pensar que esta atividade exata pode ser maliciosa. É por isso é melhor usar an endpoint zero-day attack protection application.

Qualquer vulnerabilidade precisa de uma forma de ser usada, e as vulnerabilidades de dia zero não são únicas. O mesmo que com qualquer outra exploração, criminosos criam um malware de exploração que abre essa violação e executa a carga com privilégios avançados. Para as violações que permitem a escalada de privilégios, existe o outro método. Os bandidos acabam de criar outra conta no seu sistema, que tem privilégios de administrador, e escondê-lo da sua vista. Portanto, eles podem executar qualquer coisa com privilégios de administrador a qualquer momento. Esta etapa é bastante popular quando o APT é implantado.

Por que a vulnerabilidade de dia zero é perigosa?

Claro, como qualquer outra exploração, os de dia zero carregam um perigo tremendo, onde quer que seja usado. Usando qualquer uma das consequências da implantação, eles fornecem controle total sobre um dos computadores da rede e depois o expandem para toda a rede. O alvo final dos atores da ameaça é o seu controlador de domínio – eles provavelmente sabem que você tem algo que não deseja que seja publicado. Os criminosos podem até invadir sua rede sem interagir com seus arquivos – mas eles podem solicitar pagamento para manter em segredo o fato da violação. Esses caras astutos costumam se autodenominar pen-testers pós-pagos.

Apesar disso, nem todos os bandidos podem ser tão nobres. Geralmente, eles implantarão ransomware, spyware, ou as duas coisas simultaneamente – para tornar impossível que você acesse seus dados sem pagá-los. Os desenvolvedores de ransomware trabalham muito para criar um malware composto que possui módulos de roubo de dados e criptografia – tal cadáver é apenas uma bomba nuclear para dados confidenciais. Eles também pedirão que você pague dois resgates separados – um para descriptografia de dados e outro para manter os dados vazados em segredo. Ainda, ninguém os impede de aceitar os dois resgates, publicando os dados roubados, e desaparecendo sem a chave de descriptografia. Felizmente, tais situações são muito raras.

Prevenção de ataques de dia zero

A maioria das vulnerabilidades descobertas são corrigidas rapidamente. Quando essas violações não são esperadas, especialistas que os encontraram reportam-nos ao fornecedor, e o último os corrige o mais rápido possível. No ambiente atual, é importante ficar em silêncio até que a correção do exploit seja lançada. OSINT fornece muitas informações básicas para ataques cibernéticos, tão mesmo várias palavras que você contou em sua história do Instagram pode agir muito. Mas, o que é um ataque de dia zero em segurança cibernética?

O perigo exato para você está no fato de alguém aplicar essa exploração contra você. Sua existência é desagradável, mas ainda não é nada até que você não seja atacado. No entanto, é muito difícil ter certeza de que ninguém irá atacar você. Felizmente, existem algumas dicas que podem diminuir esse perigo, bem como o dano geral causado pelo ataque em ordens de magnitude.

- Use uma ferramenta de segurança bem feita. Tanto a vulnerabilidade regular como a de dia zero podem facilmente contornar os mecanismos de proteção não profissionais. Usando soluções como EDR, juntamente com todas as configurações de segurança possíveis nos sistemas diminuirão as chances de um ataque bem-sucedido. A delimitação severa de direitos provavelmente bloqueará o alcance de possíveis ações, enquanto o EDR com uma política de confiança zero detectará e bloqueará todos os truques possíveis que possam aplicar para atingir o alvo. Claro que sim, isso não é uma panacéia – recomenda-se que todas essas ações sejam aplicadas juntamente com medidas regulares de segurança cibernética.

- Atualize seu software regularmente. Mesmo que vulnerabilidades de dia zero possam ser descobertas mesmo na versão mais recente dos programas, a chance de tal caso diminuir com o crescimento do número da versão. Claro, às vezes esta regra não funciona, mas é melhor confiar numa tendência do que negá-la por causa das miseráveis exclusões. Além dos ataques de dia zero, você também receberá patches para todas as violações que já foram descobertas. Versões mais antigas podem ter uma base de código pior, ou contêm soluções que são muito mais fáceis de hackear.

- Limite as superfícies de ataque. Mesmo quando você não consegue prever onde o ataque acontecerá, você ainda pode dificultar muito a aplicação de qualquer vetor de ataque. A maior violação que está presente em cada empresa – o humano – deve ser o elemento da maior preocupação. Ataques de clique zero acontecem muito raramente, portanto, a grande maioria das ameaças que sua empresa enfrentará provavelmente estará relacionada às ações de seus funcionários. Abrindo o arquivo anexado do e-mail de phishing, e conectar a unidade flash sem verificar se há possível malware – isso pode parecer um caso de baixa probabilidade, mas isso não é.