Grupos de ransomware vêm e vão, mas as pessoas por trás deles continuam a usar suas habilidades de hacking e extorsão em novas operações. Por exemplo, ex-membros do extinto grupo de ransomware de língua russa Conti continuam a conduzir seus negócios sujos sob muitos outros “submarcas”.

Conti Ransomware em poucas palavras

Contas de ransomware, liderados por atores de ameaças baseados na Rússia, apareceu em fevereiro 2020 e logo se tornou um dos grupos mais ativos no espaço de ransomware. Eles usam um modelo de ataque Ransomware como serviço e pagar afiliados para implantação bem-sucedida. A estrutura de Conti foi exposta em agosto 2021 quando um ex-companheiro vazou documentos de treinamento. Adicionalmente, há indícios de que o mesmo grupo operates the Ryuk ransomware, mas a prova definitiva ainda não foi observada. O ransomware Conti é conhecido por seus recursos avançados. No entanto, uma característica fundamental é que as pessoas por trás disso são difíceis de lidar. Eles muitas vezes quebram promessas às vítimas, mesmo que eles concordem em pagar. Isso significa que a conformidade ainda pode resultar em vazamento de dados ou arquivos criptografados.

A morte do Conti

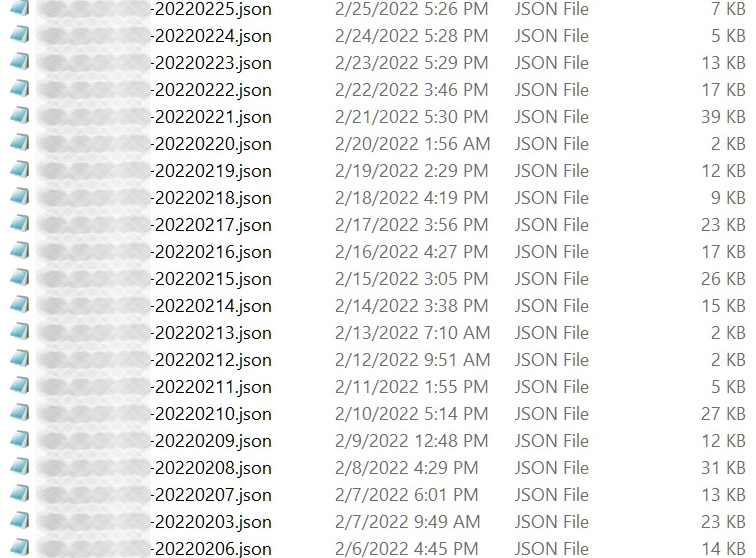

A guerra Rússia-Ucrânia contribuiu para a derrubada do grupo de ransomware Conti desde, em fevereiro 2022, Conti apoiou totalmente a invasão da Ucrânia pela Rússia. Como resultado, tais ações foram recebidas com negatividade de qualquer lugar, como membros e o público. Além disso, o insider vazou dezenas de milhares de registros de bate-papo internos divulgados ao público apenas quatro dias após o início oficial da guerra Rússia-Ucrânia, após o anúncio de Conti do seu apoio à Rússia. Internal chat logs leaked ao público revelar as operações e estrutura do dia-a-dia da Conti. Sua estrutura lembrava a de uma organização comum, incluindo estruturas salariais e procedimentos de recrutamento de RH.

Além disso, alguns funcionários não sabiam que trabalhavam para cibercriminosos. No entanto, aqueles que suspeitavam do que estava acontecendo receberam bônus para permanecerem em silêncio. Além do fato de o vazamento incluir o código-fonte do ransomware Conti, foram encontradas dicas de que o fim estava mais próximo para o grupo antes mesmo do vazamento.

O veredicto é assinado

Um anúncio tão importante ao grupo sobre o apoio à Rússia e a ameaça de agir em seu nome tornou quase impossível para as empresas vítimas negociarem com eles.. Como resultado, quase nenhum pagamento foi feito ao grupo nos meses seguintes. Isso geralmente é discutido com as autoridades antes de decidir pagar o resgate.. Isso é necessário para garantir que eles sejam legítimos. Ainda, O alinhamento de Conti com a Rússia tornou o apoio financeiro ao grupo ilegal e extremamente arriscado. Isto reduziu significativamente o rendimento do grupo e enfraqueceu a sua capacidade de funcionamento..

O que está acontecendo com os membros do grupo?

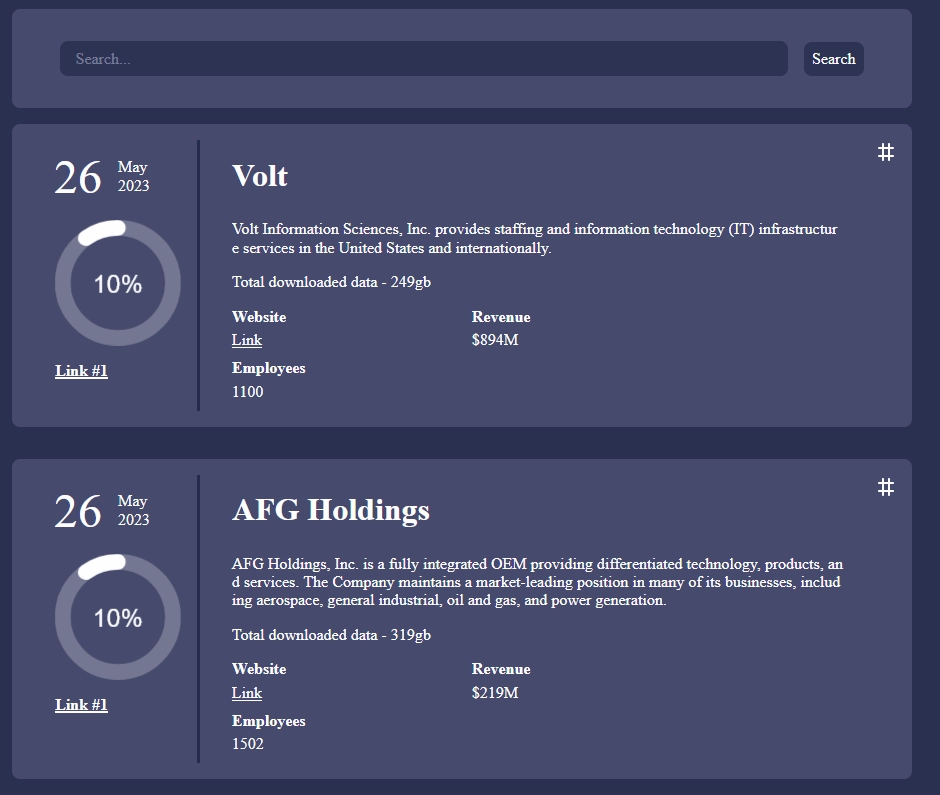

Especialistas relatam que o grupo de ransomware Conti encerrou suas atividades. Sua infraestrutura foi fechada, e os líderes do grupo afirmaram que a marca não existe maisé. Subseqüentemente, o mercado de extorsão foi dividido entre Bloqueio, que dominou, e grupos menores. Embora a marca Conti não exista mais, especialistas acreditam que este sindicato do crime desempenhará por muito tempo um papel essencial na indústria da extorsão.

Por isso, especialistas acreditam que, em vez da tradicional reformulação da marca (e posterior transformação em um novo grupo) de grupos de hackers, Conti se dividiu em grupos menores de extorsionários para conduzir ataques. Como parte disso “transformação,” pequenos grupos de hackers recebem um influxo de pentesters experientes, negociadores, e operadores entre os membros do Conti. E o sindicato Conti, dividindo-se em menores “células” controlado por um único líder, ganha mobilidade e a capacidade de escapar da atenção da aplicação da lei.

Grupos Pós-Conti

O último ataque de Conti foi menos potente do que barulhento. “O único objetivo que Conti queria alcançar com o último ataque era usar a plataforma como ferramenta promocional, organizar sua própria 'morte,’ e então reviver da maneira mais plausível possível,” Especialistas dizem. Além disso, segundo os pesquisadores, Conti tem várias subsidiárias, tal como real, Preto o suficiente, Grupo de resgate silencioso, Ei gatinha, AvosLocker, em Zeon, Colmeia, Gato preto, e Black Byte.

Ransomware real

O grupo Royal ransomware tem como alvo mais de 1,000 organizações com um ataque de engenharia social, enganar as vítimas para que confiem nos agressores. O esquema envolve pressionando as vítimas a abrir um arquivo isso é na verdade um carregador de malware. Se for bem sucedido, as vítimas podem ser vítimas de ransomware. O grupo pode até ter criado uma versão falsa do Midnight Group para enganar ainda mais as vítimas. Esta variação de uma estratégia conhecida como BazarCall envolve assustar as vítimas fazendo-as pensar que seus sistemas foram bloqueados por ransomware e manipulá-las para que instalem o ransomware real. Royal é um grupo de ransomware separado de Conti após apoiar a guerra do Kremlin contra a Ucrânia. O grupo tem como alvo empresas de saúde e corporações de primeira linha para demandas de resgate que vão desde $250,000 acabar $2 milhão. Eles usam estratégias BazarCall e recentemente têm como alvo sistemas Linux. Seu esquema de criptografia está implementado corretamente, fazer backups recentes ou um descriptografador é a única maneira de recuperar arquivos perdidos.

Preto o suficiente

Black Basta é um grupo anteriormente chamado Conti Team Three. Eles normalmente usam o QBot para obter acesso inicial e depois deploy the main payload known as Black Basta ransomware. Adicionalmente, os grupos BlackByte e Karakurt estão envolvidos na exfiltração de dados. O grupo é relativamente novo no 2022 e fez um nome para si mesmo. Em poucos meses desde que seu ransomware foi descoberto pela primeira vez, Black Basta atualizou seu kit de ferramentas e aumentou o número de vítimas em todo o mundo. Opera com base no princípio do ransomware como serviço. O número de detecções de ransomware Black Basta é atualmente baixo, provavelmente por causa de quão recentemente foi descoberto.

Como a maioria dos ransomware modernos, Black Basta tem uma abordagem mais direcionada para selecionar suas vítimas, em vez de depender de táticas de spray e oração. No entanto, a velocidade com que os autores do malware aumentaram seu arsenal de ataques e desenvolveram uma nova versão do Linux merece uma investigação mais aprofundada pela gangue de ransomware por trás disso.

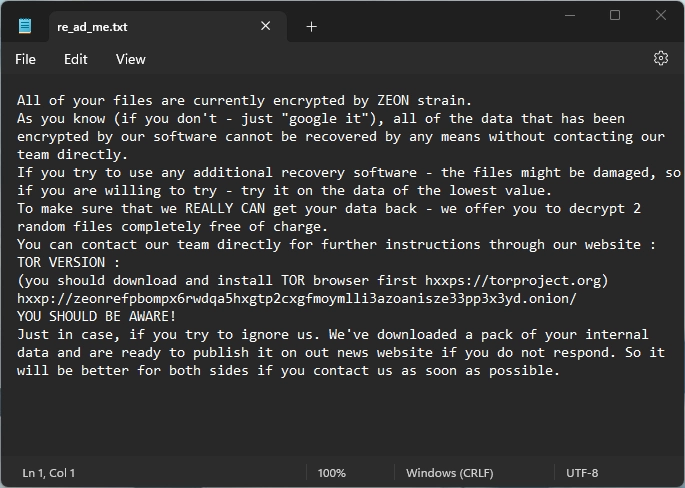

Ransomware Zeon

O ransomware Zeon foi detectado pela primeira vez no final de janeiro 2022 e é caracterizado como pouco sofisticado no nível de produção em massa. Zeon ransomware solicita que as vítimas visitem um portal de pagamento baseado em TOR. Zeon é um precursor do ransomware Royal. ZeonThanos tem como alvo pequenas e médias empresas (PMEs). Ele se espalha através e-mails de phishing, Serviços such as Remote Desktop Protocol (RDP), e plataformas de terceiros (por exemplo., Império, Metasploit, Golpe de Cobalto).

Grupo de resgate silencioso

Mariposa Luna, também conhecido como Grupo Silent Ransom, começou com uma campanha para hackear organizações com falsas renovações de assinaturas. O grupo usou campanhas de phishing que forneciam ferramentas de acesso remoto para roubar dados corporativos. Tendo roubado dados confidenciais, o grupo ameaçou compartilhar os arquivos publicamente, a menos que um resgate seja pago. Luna Moth se envolve em phishing de retorno de chamada, um ataque de engenharia social que exige que o atacante interaja com o alvo para atingir seus objetivos. Este estilo de ataque consome mais recursos, mas é menos complexo do que os ataques baseados em script e tem uma taxa de sucesso muito maior..

AvosLocker

AvosLocker é outra variante trabalhando no modelo RaaS. Visto pela primeira vez em julho 2021, e diversas variantes foram lançadas. Uma característica notável das campanhas AvosLocker é o uso do AnyDesk. Esta é uma ferramenta de administração remota (RATO) para conectar-se aos computadores das vítimas. Desta maneira, o operador pode controlar manualmente e infectar a máquina. Ele também pode ser executado com segurança como parte de uma tática de hacking evasiva. Os invasores vendem os dados roubados em seus sites, além de seu esquema de dupla extorsão. Esta poderia ser uma forma de monetizar ainda mais um ataque bem-sucedido ou salvar um ataque fracassado.

Os especialistas também acreditam que os membros do Conti criaram grupos novos e autônomos que se concentram inteiramente no roubo de dados, em vez de criptografá-los.. Esses grupos incluem Karakurt, BlackByte, e Bazarcall.

Como se proteger contra ransomware?

Com base no acima, entendemos que o ransomware pode causar problemas para usuários individuais e empresas. Portanto, a proteção contra ransomware requer uma abordagem holística e abrangente e medidas preventivas. As recomendações a seguir ajudarão a prevenir infecções por ransomware e serão geralmente úteis ao navegar na Internet.

Para usuários

Para evitar uma infecção por ransomware, é suficiente seguir a higiene cibernética, que é o seguinte:

- Clique em links e abra anexos de um e-mail apenas se tiver certeza da confiabilidade do remetente.

- Não use software hackeado. Muitas vezes há uma surpresa desagradável na forma de um vírus e uma verificação de licença desativada no instalador.

- Atualize o sistema operacional a tempo e o software que você usa. É assim que os desenvolvedores corrigem as vulnerabilidades detectadas.

- Usar software antivírus confiável. Se malware entrar no seu computador, a ferramenta de proteção irá neutralizá-lo antes de ser implantado e iniciar suas ações sujas.

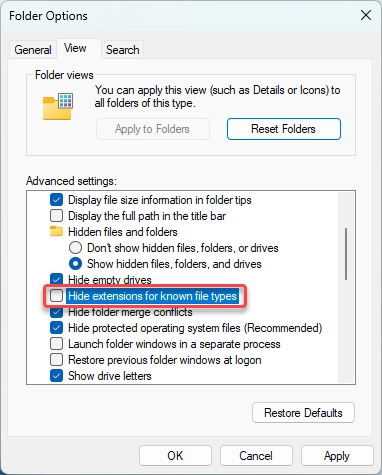

Dica: Você pode ativar a exibição de extensões de arquivo nas configurações do Explorer. Isso ajudará você a reconhecer arquivos falsos que são executáveis, mas que se disfarçam como arquivos de documentos.

Para empresas

As dicas a seguir podem ajudar a prevenir um ataque de ransomware em sua organização:

- Faça backups. Use um backup e recuperação de dados para todas as informações críticas. Observe que backups conectados à rede também podem ser afetados por ransomware. Portanto, seus arquivos de backup devem ser devidamente protegidos e armazenados offline para que invasores não possam usá-los. Idealmente, implementar o 3-2-1 regra, mantendo três cópias de suas informações. Os dados são armazenados em dois tipos diferentes de armazenamento, e uma dessas mídias está fora do local. Também é essencial testar os backups periodicamente para garantir que funcionam e mantêm a integridade dos dados..

- Lista segura de aplicativos. Uma lista segura identifica quais aplicativos podem ser baixados e executados na rede. Qualquer programa ou site não autorizado que não estiver na lista segura será restringido ou bloqueado. Limitar usuários’ habilidade (permissões) instalar e executar aplicativos de software desnecessariamente. Aplicar o “Ultimo privilégio” para todos os sistemas e serviços. Restringir esses privilégios pode impedir a execução de software malicioso ou limitar sua propagação pela rede..

- Segurança de endpoint. À medida que as empresas começam a se expandir, o número de usuários finais aumenta. Isso cria mais endpoints, como notebooks, smartphones, e servidores, que deve ser protegido. Infelizmente, cada endpoint remoto cria a oportunidade para os criminosos obterem acesso à rede principal. Quando você trabalha em casa ou para uma empresa maior, considere detecção e resposta de endpoint (EDR) para todos os usuários da rede.

- Treine a equipe. Porque usuários finais e funcionários são os gateways de ataques cibernéticos mais comuns, o treinamento de segurança é fundamental para prevenir a propagação de ransomware. Todos protegem a organização quando os funcionários sabem como detectar e evitar e-mails maliciosos. Além disso, o treinamento de segurança pode ensinar aos membros da equipe o que prestar atenção em um e-mail antes de clicar em um link ou fazer download e abrir um anexo.