O falso Windows Update tornou-se uma forma de propagação de malware mais uma vez. As atualizações são uma parte bastante rotineira da experiência do usuário do Windows. Ao longo da última 7 anos, Os usuários do Windows costumam ver o familiar ícone de atualização na bandeja. Pessoas inexperientes, no entanto, não conheço a mecânica da atualização do Windows, e pode ficar preso sob o disfarce de uma atualização “legítima” e “confiável”. Criminosos que espalham spyware Aurora aparentemente optaram por essa abordagem ao espalhar seu malware.

Atualizações falsas do Windows no navegador – do que se trata?

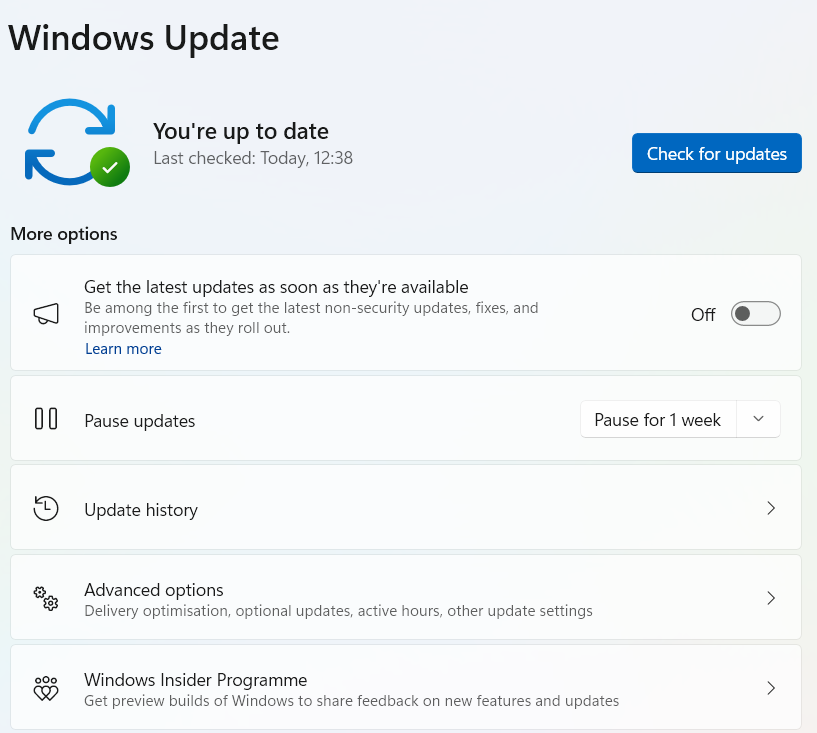

Até mesmo os usuários mais novatos do Windows provavelmente já viram a seção Atualização de Configurações no Windows pelo menos uma vez. Lá todas as atualizações, incluindo aqueles para Microsoft Defender, Estão exibidas. Este é o único lugar onde os usuários podem observar e controlar a instalação de patches, sem nenhuma exceção. Esta última, no entanto, não é tão óbvio, e os hackers usam isso para o seu bem.

Na verdade, esse não é o primeiro caso quando o tópico do Windows Update é explorado. Desde o lançamento do Windows 10, quando a Microsoft começou a oferecer atualizações para seu novo sistema operacional de uma forma bastante obsessiva, inúmeras campanhas representando as infames notificações do sistema surgiram. Os usuários foram induzidos a clicar no “botão de instalação” que acionou a instalação do malware. O caso atual é quase o mesmo, ainda diferente em possíveis consequências.

Mais frequente, truques como banners/páginas falsas de atualização do Windows tinham como objetivo instalar plug-ins de navegador maliciosos, adware ou programas indesejados. Esses três são desagradáveis, ainda não é crítico. No caso da campanha mais recente, as vítimas recebem o ladrão Aurora – uma ameaça de um grau completamente diferente.

O que é um ladrão Aurora?

Aurora é uma novata exemplo de infostealer, surgindo no início do outono 2022. A primeira forma de disseminação usada também foi digna de nota – malware exploited ads in Google Search propagar-se. Naquela hora, a campanha de malvertising no Google Ads foi inesperada, e Aurora teve um ótimo começo.

Em si, este malware parece ter alguns recursos que valem a pena dar uma olhada. Imediatamente após a execução, Aurora não verifica a presença de VM “clássica”, mas para o ambiente WINE. Este kit de ferramentas para Linux permite executar a maioria dos programas do Windows, mesmo quando eles não são portados para a plataforma *NIX de maneira adequada. Os analistas de malware apreciam o WINE devido à capacidade de observar o comportamento do malware e ausência de qualquer reação contra malware – ao contrário das máquinas virtuais e ferramentas de depuração.

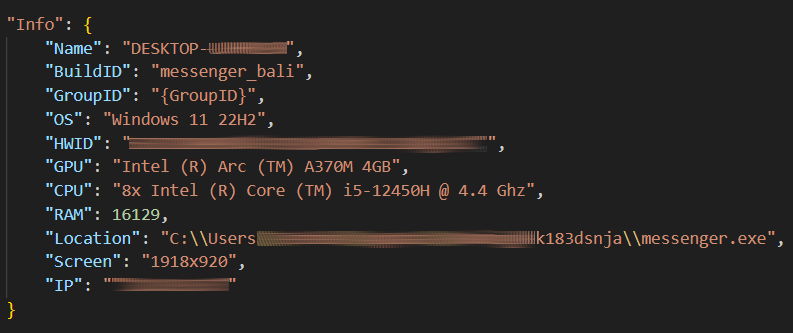

Quando se trata de funcionalidade, Aurora parece ser um exemplo clássico de infostealer que visa dados no navegador, tokens de sessão, e carteiras criptografadas como um aplicativo de desktop e extensões de navegador. Em primeiro lugar, ele reúne uma pequena bolha de informações do sistema para imprimir sua impressão digital. Nome do sistema, nome de usuário, HWID, CPU, BATER, GPU, resolução da tela e localização do arquivo de malware são acompanhados por dois valores específicos da amostra (buildID e grupoID) e são enviados para o servidor C2.

Roubo de dados

Após a impressão digital inicial, malware verifica arquivos do navegador da web para localizar bancos de dados SQLite com biscoitos, histórico de pesquisa e dados de login. Tendo isso feito, ele começa a procurar extensões de carteiras criptografadas por seu ID de extensão. Geral, há 100+ extensões que ele procura. Além disso, ele começa a verificar o Dados de aplicativos/roaming pasta para ver se há algum aplicativo de carteira criptografada para desktop. Se estiverem presentes, malware coleta dados de bancos de dados essas carteiras usam para armazenar credenciais em.

Assim que Aurora terminar com criptomoedas e outras coisas, ele muda para tokens de sessão e credenciais para vários aplicativos populares. Em particular, visa Steam e Discord – roubar seu token de sessão permite que eles assumam o controle da sessão do usuário. Telegram trata o usuário de forma diferente, assim, o malware simplesmente tenta extrair todos os dados disponíveis relacionados à sessão. Com utilitários de acesso FTP, o malware funciona de maneira semelhante ao conteúdo do navegador da web – extrai dados confidenciais de bancos de dados localizados na pasta do programa.

Detalhes incomuns

Extensas capacidades de roubo estão ameaçando, embora não seja o detalhe mais interessante do malware Aurora. Em primeiro lugar, a campanha de divulgação parece estar relacionada a uma linha de URLs explorado para exibir a bandeira maligna. Alguns deles pertencem ao pool de nomes de domínio russo, e alguns contêm frases obscenas em russo em URLs.

pochelvpizdy[.]ru

Evatds[.]ru

click7adilla[.]ru

oled8kultra[.]site

ativossd6[.]ru

ativodebian[.]ru

grhfgetraeg6yrt[.]site

moskovpizda[.]ru

oled8kultra[.]ru

xhamster-18[.]ru

bastardo estúpido[.]ru

04042023[.]ru

clickaineasdfer[.]ru

chistauyavoda[.]ru

xxxxxxxxxxxxxxx[.]ru

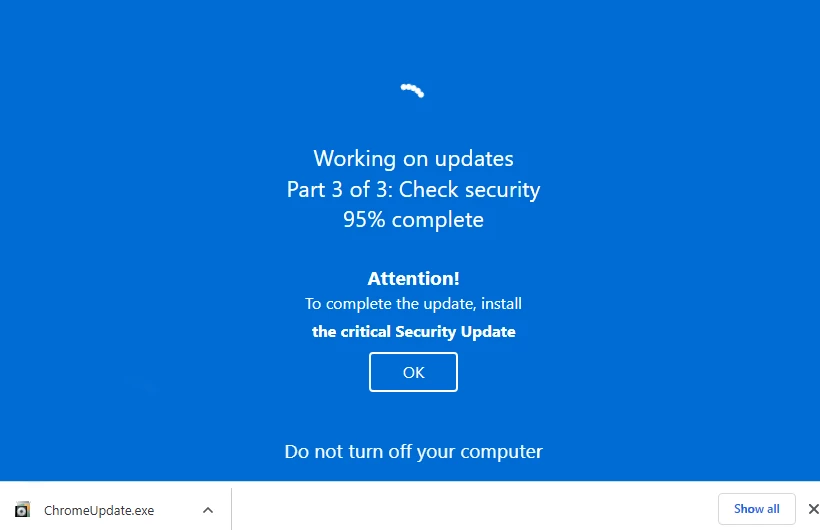

Assim que a vítima abre o site, mostra o banner que informa sobre o Windows Update e reproduz animação. Então, pede para terminar a configuração da atualização “instalando a atualização de segurança crítica” – um arquivo baixado quando o “atualizar” está em 95%. A solicitação para atualizar um navegador de terceiros para concluir o patch do Windows parece boba, mas para usuários inexperientes pode parecer normal. Na verdade, a atualização" é um carregador InvalidPrinter que atua como um precursor do Aurora. No entanto, não é obrigado a entregar apenas este – outras cepas de malware pode aparecer também.

Como apareceu a página falsa do Windows Update?

Obviamente, a maioria dos usuários que testemunharam ou foram vítimas desse golpe nunca visitará esses sites por conta própria. Além disso, eles provavelmente não conseguirão acessá-los manualmente – eles simplesmente não respondem. Isso acontece porque tais sites esperam pelos clientes de adware – o tipo específico de malware que mostra promoções indesejadas e maliciosas às suas vítimas. Este vírus altera as propriedades de rede de um sistema, forçando-o a se conectar ao site mencionado através de uma porta específica.

Mesmo longe da falsa atualização do Windows, adware é uma coisa bastante desagradável. Exibindo anúncios semelhantes a spam é perturbador e irritante, mas quando essas promoções contêm conteúdo malicioso, as coisas se tornam perigosas. O caso que descrevi acima é uma representação perfeita. Adicionalmente, banners relacionados a adware commonly contain phishing links ou baixando páginas de programas indesejados. Se você vir a página falsa de atualização do Windows, você provavelmente veria outros sinais de malware.

Como se proteger?

O conselho para neutralizar páginas falsas de atualização do Windows, e particularmente adware que causa isso, consiste em medidas preventivas e reativas.

Para evitar ser infectado por adware, a melhor opção é para evitar quaisquer fontes de software duvidosas. Eles sempre foram e continuam sendo uma fonte de malware amplamente utilizada. Criminosos adicionam malware ao pacote com o aplicativo inicial, ou até mesmo espalhar um em vez do software prometido. Usar software não licenciado é ilegal, e, como você pode ver, pode acabar com uma cadeia de consequências muito ruins.

Use uma ferramenta de segurança adequada. Adware pode ser bastante difícil de encontrar e remover, especialmente aquele que se disfarça como um aplicativo legítimo. O malware que pode chegar durante sua atividade é ainda mais resistente. Por essa razão, é necessária uma solução realmente complexa e de alta qualidade. GridinSoft Anti-Malware é o que pode ajudá-lo em todos os propósitos. Possui atualizações frequentes de banco de dados que são muito úteis contra adware, e detecção heurística – uma solução mágica para spyware e outros malwares furtivos.