Fullerton Índia, uma grande instituição de crédito da Índia, parece ter sido hackeado no início de abril 2023. É confirmado pelo blog LockBit ransomware Darknet, onde hackers listaram a empresa, e agora, mais de um mês depois, publicou todas as informações vazadas.

Fullerton, LockBit – quem são eles?

Fullerton Índia Companhia de Crédito, ou brevemente Fullerton Índia, é um grande empresa de crédito que opera em quase todo o país. Oferece uma ampla gama de programas de empréstimos, direcionado a pessoas físicas e jurídicas. A empresa tem quase 700 filiais em toda a Índia, o que lhe permite alcançar até mesmo pequenas cidades e vilarejos. Os últimos relatórios emitidos pela empresa dizem sobre ~2,3 milhões de clientes, ativos líquidos de mais 2.5 bilhão, e ao redor 13,000 funcionários. Essas empresas – bastante grandes e relacionadas ao setor financeiro – sempre estiveram na mira dos cibercriminosos.

A gangue LockBit é um grupo de hackers infame, Ativo Desde 2019. Eles passaram 3 grandes “épocas” desde então, expandindo suas operações e oferecendo novas soluções para seu “produto”. Gang usa a forma de operação ransomware como serviço e oferece uma ampla gama de serviços complementares ao seu produto “principal” – ransomware. Abordagens específicas usadas no design de malware, juntamente com os serviços mencionados, permitir que este malware seja o mais rápido entre os mais usados. Tudo isso fez da gangue LockBit o ransomware de maior sucesso do mercado: sua participação no total de ataques acabou 40%. Parece que em algum momento, eles decidiram dar um tempo nos resgates de empresas americanas e tentar algo novo.

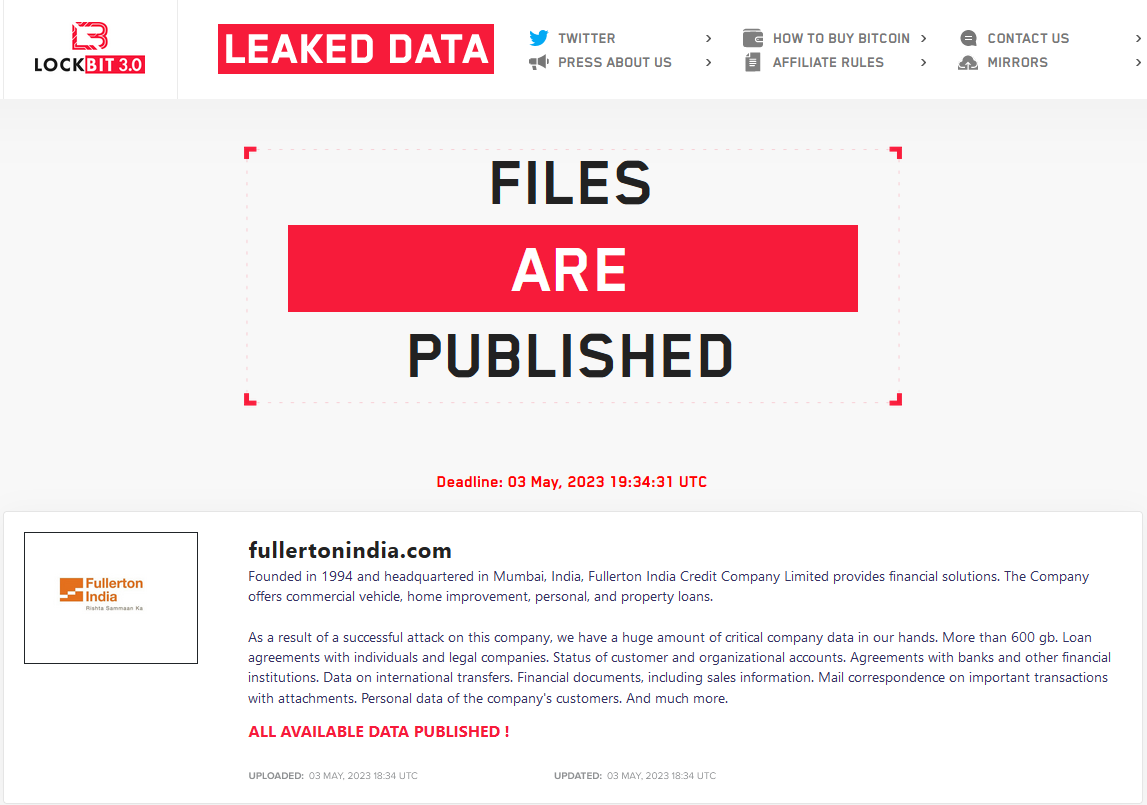

LockBit publica dados vazados de Fullerton Índia

A criptografia de arquivos não é o único problema criado pelos agentes de ameaças. Antes de iniciar o processo de cifragem, bandidos frequentemente roubar todos os dados que puderem alcançar. LockBit aplica uma ferramenta específica que permite extrair mais dados por períodos mais curtos de tempo. Então, hackers pedem resgate adicional – caso contrário, os dados serão publicados ou vendidos a terceiros. Tal prática é conhecida como dupla extorsão. Bloqueio, no entanto, é conhecido por aplicar outra forma de pressionar suas vítimas. Além de ameaçar publicar dados, eles lançam um ataque DDoS na rede da vítima, e continue assim até que o resgate seja pago. Não está claro se os hackers também usaram esse truque.

Tendo em conta dados disponíveis na superfície e na dark web, Eu posso assumir que a violação exata aconteceu no final de março – início de abril. Primeiro prazo foi definido em abril 29, o que significa que Fullerton foi listado cerca de 2 semanas antes. Agora, no entanto, a data final está marcada para maio 3 – quatro dias após a data anterior. Os hackers também especificaram que a empresa pode atrasar o prazo em US$ 1.000/dia. Matemática simples suponha que a empresa já gastou $4,000, e não está claro se eles pagaram resgate pela descriptografia de dados. A exigência dos cibercriminosos para evitar a publicação de dados – $3 milhão – definitivamente não é pago. Os próprios Fullerton relatou sobre o ataque cibernético só em abril 24.

Na nota apresenta entre outras informações sobre a empresa atacada, LockBit especifica a quantidade de dados vazados – 600 gigabytes. Eles também compartilharam alguns detalhes sobre as categorias de dados disponíveis no vazamento:

Quão perigoso é o vazamento de Fullerton?

A maioria dos dados que a gangue LockBit conseguiu está relacionada às operações da empresa. Por isso, o principal perigo e dano vai para a imagem da empresa. Fullerton não é uma empresa de capital aberto, portanto, as informações sobre os hacks não podem prejudicar alguém por causa da queda no preço das ações. Apesar disso, os valores de resgate normalmente solicitados pelo grupo LockBit são tangíveis – na verdade, muito mais tangível do que o custo das melhorias na segurança cibernética que poderia impedir os ataques no futuro.

O risco de qualquer ataque cibernético é o fato de que hackers podem dar uma olhada na arquitetura interna de uma empresa. Considerando relacionamentos estreitos entre gangues de ransomware, especialmente os da Rússia, é lógico supor que outro grupo de hackers possa estar interessado em atacar empresas como Fullerton. E em vez de fazer uma longa pesquisa para encontrar o ponto de entrada, eles podem simplesmente perguntar aos seus “colegas” – e obtenha todas as informações imediatamente. As medidas de segurança devem ser tomadas o mais rápido possível – e isso vale para qualquer incidente de segurança cibernética.

Como se proteger contra o ransomware LockBit?

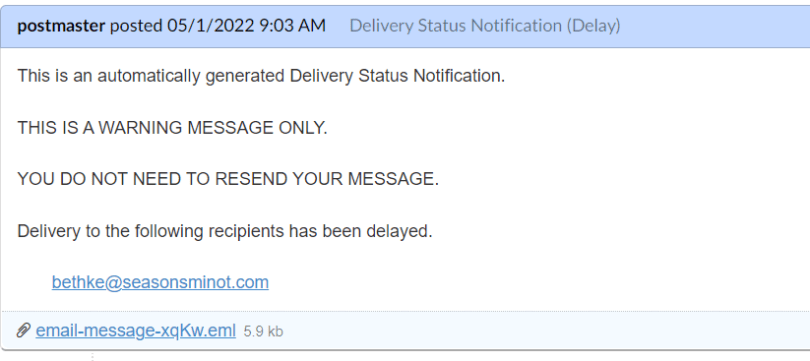

Apesar de ter carga útil avançada e software auxiliar, LockBit compartilha formas de propagação com outros ransomware. Spam de e-mail é o rei da colina, usado em mais 60% de todos os ataques cibernéticos em todo o mundo. Embora possam ser utilizadas abordagens mais específicas para alvos - como RDP exploitation ou usando outras vulnerabilidades de rede. A proteção contra eles requer uma abordagem multidirecional isso é muito difícil de implementar em uma única etapa.

Em primeiro lugar, oriente sua equipe em relação a e-mails de spam. Detectar o e-mail falso pode ser óbvio para uma pessoa conhecedora, embora nem todas as pessoas saibam como fazer isso. A maneira mais fácil de descobrir a fraude é verificar o endereço de e-mail – ele será diferente do endereço genuíno. Ainda, houve casos em que hackers usaram e-mails comerciais comprometidos para realizar novos ataques. Por essa razão, Eu recomendo dar uma olhada em um artigo dedicado sobre phishing por e-mail e maneiras de reconhecê-lo.

Combater violações de rede requer o uso de software específico. A abordagem passiva é possível – mas muito menos eficaz do que o uso de soluções de software proativas. Esta última, na verdade, São representados como sistemas de detecção e resposta de rede. Eles combinam propriedades de monitores de rede, firewalls e (parcialmente) programas anti-malware, fornecendo um escudo seguro em toda a rede.

Fique atento às últimas notícias sobre vulnerabilidades. A segurança de alto nível só é possível em um ambiente difícil de explorar. Quando os pesquisadores de segurança cibernética descobrir vulnerabilidades, ou hackers usam um novo na natureza, é recomendado encontrar e corrigir essas violações. Considere ter vários blogs de segurança cibernética em uma discagem rápida – e também os números de seus fornecedores de software. Nada salva você mais do que uma reação rápida.