O Google lançou uma atualização de segurança urgente para seu navegador Chrome. O patch contém a correção para CVE-2023-4863, uma vulnerabilidade de estouro de buffer heap que pode simplesmente ser explorado. Na verdade, O Google afirma que esta vulnerabilidade já foi usada à solta. A violação afeta compilações de navegador para todos os sistemas operacionais suportados – Mac, Linux e Windows.

Vulnerabilidade do Google Chrome explorada em estado selvagem

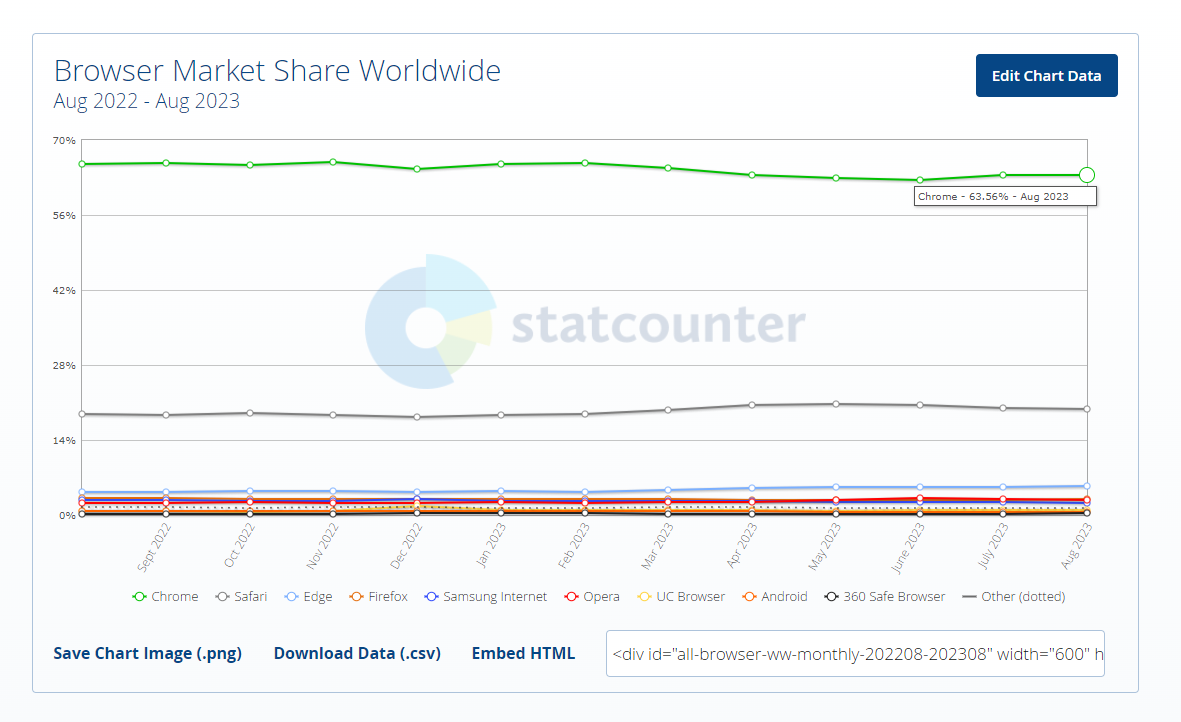

O bug com buffer de heap, que fez o CVE-2023-4863 possível, está relacionado à maneira como o Chrome lida com imagens WebP. Por padrão, O Windows atribui o navegador como forma de exibir imagens desse formato, e permanece inalterado na grande maioria dos casos. Por isso, o público potencial de exploração é enorme – O Chrome mantém seu monopólio no mercado de navegadores. WebP, ao mesmo tempo, substitui constantemente formatos de imagem “clássicos”.

Originalmente, a falha ficou conhecida em setembro 6, 2023, após a pesquisa correspondente por Apple SEAR e Citizen Lab na Universidade de Toronto foi enviado ao Google. A empresa, no entanto, hesita em publicar informações mais extensas sobre o caso. Tudo o que se sabe agora é que o bug de buffer overflow que ocorre durante a leitura da imagem WebP pode permitir a execução arbitrária de código. alternativamente, o navegador pode simplesmente travar – o que é esperado com bugs de buffer overflow. No recurso CVE MITRE, a exploração está listada, mas não contém detalhes além do básico que já mencionei.

Quão crítico é o CVE-2023-4863?

Bugs de execução de código arbitrário/remoto são bastante comum receber notas mais altas nas classificações de severidade de exploração. E quando combinado com uso facilitado na natureza e grande seleção de alvos, a ameaça se torna verdadeiramente massiva. Milhões de pessoas usam o Chrome diariamente, e enfrentar imagens WebP também é comum. Os hackers podem tentar fazer o que quiserem com milhões de usuários, simplesmente enviando a imagem especificamente criada.

Proteja-se contra explorações do Chrome

Apesar do Google ser lento em publicar a forma como o exploit funciona, eles são rápidos nas atualizações. As atualizações 116.0.5845.187/.188 para Windows (Estável/Estendido) e 116.0.5845.187 para Mac tem a vulnerabilidade corrigida. Atualizar o navegador é simples e simples – vá para Configurações, e vá até o botão Sobre o Chrome. Clicar nele iniciará a verificação de atualização do navegador, e se houver uma versão mais recente disponível - você receberá.

Mas o que você pode fazer para evitar ser vítima de explorações que não foram descobertas e/ou corrigidas? Confiança zero é a única opção que oferece proteção confiável contra tais façanhas. Seu nome é autoexplicativo – soluções com tal política tratar qualquer programa como potencialmente perigoso. No entanto, soluções com essa política são voltadas principalmente para clientes corporativos. E no geral, os pontos negativos de ter uma solução de segurança paranóica em seu sistema superam os lucros situacionais. Para usuários individuais, Eu recomendo procurar outras opções.

Sua própria consciência lhe dá uma grande vantagem. A grande maioria dos ataques de phishing baseia-se em uma única suposição: a vítima será muito ignorante e imprudente para perceber a fraude recebida.. E o que pode ser mais agradável do que destruir as esperanças dos fraudadores? Claro, isto exige knowledge of what exactly you should seek, mas essas dicas serão um ótimo serviço, mesmo longe de evitar fraudes.