O malware IoT tem sido uma grande preocupação na última década. No entanto, tendências mostram que as coisas estão piorando ainda mais – mostra uma pesquisa recente do ZScaler a 400% crescimento nos ataques de malware IoT em 2023 apenas. E muito provavelmente, vai ficar pior.

Grande salto nos ataques à infraestrutura IoT

De acordo com o estudo, o número de dispositivos IoT está crescendo, e obviamente, o número de ataques cresce ao longo deles. Só nos últimos seis meses, os ataques a dispositivos IoT aumentaram 400% ano a ano. Uma figura tão colossal, não é? Embora esses dispositivos tenham sido criados para nossa conveniência, os cibercriminosos pensam o contrário. The IoT, uma vasta rede de dispositivos interconectados, permeia nosso dia a dia. No entanto, se algo tiver firmware que possa ser atualizado – cedo ou tarde, os cibercriminosos encontrarão uma maneira de usá-lo para seus atos sujos.

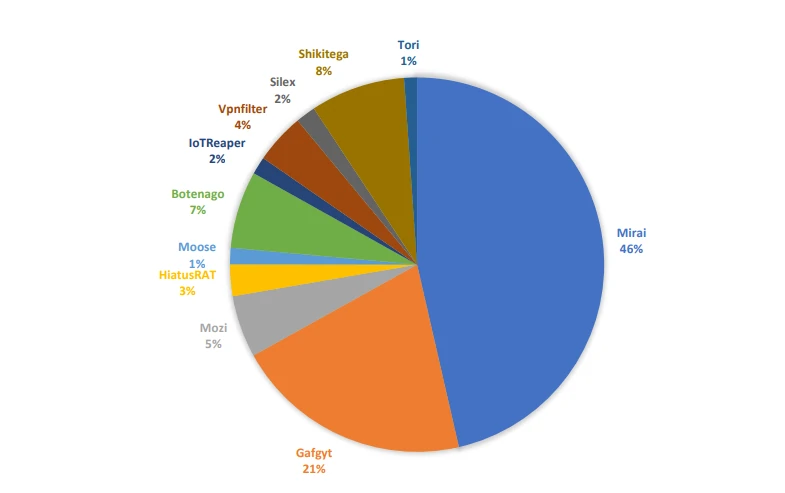

Adicionalmente, pesquisas mostram que os cibercriminosos geralmente têm como alvo vulnerabilidades que existem há mais de três anos. O alvo deles é óbvio: criando vastas botnets a partir de dispositivos infectados. Quanto às famílias de malware, sobre 66% são backdoors – aqueles que apoiam criação de botnet. Por exemplo, o líder é o botnet Mirai, com um 45.9% compartilhar. O próximo é Gafgyt, que contabiliza 20.3% de todos os dispositivos infectados. O principal cenário de uso de tais botnets é a organização de ataques DDoS contra empresas. Muitas vezes, hackers oferecem seu poder DDoS à venda na Darknet – e tal serviço mantém alta demanda ao longo dos anos.

A manufatura é a indústria mais visada

Hoje, o setor manufatureiro é quase o triplo da taxa de outras indústrias em termos de dispositivos IoT exclusivos. Este crescimento dramático indica o desejo da indústria de adotar automação e digitalização avançadas. Como isso “digitalização” envolve adicionar sensores e dispositivos inteligentes, expande a superfície de ataque. Não surpreendentemente, o setor manufatureiro recebe mais de três vezes mais ataques do que qualquer outro setor em uma semana média, representando 54.5% de ataques de malware.

O problema é que alguns dispositivos IoT são construídos para facilidade de uso e acessibilidade, e não para segurança.. Isso significa they may have security vulnerabilities que os invasores podem explorar. Os ataques à infraestrutura de TO podem causar interrupções significativas em operações industriais críticas, interromper processos críticos de TO, e, em alguns casos, até ameaçar vidas. Estes são principalmente o automotivo, fabricação pesada, plásticos, e indústrias de borracha.

Quais países correm risco de malware para IoT?

De acordo com o relatório, os EUA., México, Brasil, e a Colômbia são os países mais visados. Enquanto 96% dos malwares IoT se espalham a partir de dispositivos IoT comprometidos nos EUA, três dos quatro países mais afetados estão na América Latina. Essa abundância de dispositivos infectados nos Estados Unidos ocorre porque os EUA. tem um alto nível de integração IoT. Além de usuários regulares, esses dispositivos estão conectados a infraestruturas ou empresas críticas. Essa motivação faz com que os cibercriminosos tentem lucrar comprometendo-os.

Os países da América Latina são particularmente vulneráveis a ataques de malware IoT. Por exemplo, O México é responsável por 46% de todas as infecções. Isto deve-se aos níveis relativamente baixos de sensibilização e preparação para a segurança cibernética, bem como a proximidade com os EUA. O setor da educação tornou-se recentemente um alvo principal dos cibercriminosos. Está relacionado ao uso generalizado de dispositivos IoT inseguros e ocultos em redes escolares. Esses dispositivos oferecem aos invasores pontos de acesso mais acessíveis a dados pessoais confidenciais armazenados em instituições educacionais’ redes. Como resultado, a taxa de ataques cibernéticos neste setor aumentou em um impressionante 961%, apenas tímido 1,000%. Isso não é um bom sinal e exige atenção imediata para proteger a privacidade e a segurança dos alunos, Faculdade, e pessoal.

Como se proteger contra malware de IoT?

Embora não exista uma defesa perfeita, existem medidas preventivas que podem ajudar a evitar a maioria desses problemas. As recomendações a seguir reduzirão o risco de comprometimento do dispositivo:

- Treine funcionários sobre segurança de dispositivos IoT. Prevenido é prevenido. Porque os humanos são o elo mais fraco na linha de defesa, treinar funcionários em segurança cibernética é uma medida eficaz.

- Use uma política de confiança zero. Uma filosofia de confiança zero elimina qualquer clientelismo de segurança cibernética. Isso significa que todos os dispositivos e usuários são considerados não confiáveis por padrão. Quaisquer dispositivos shadow IoT não autorizados serão bloqueados dos dados corporativos por proxy.

- Mantenha visibilidade abrangente dos dispositivos IoT. Manter seus dispositivos IoT seguros é essencial para conhecer todos os dispositivos conectados à sua rede e o que eles estão fazendo, incluindo aqueles não gerenciados. A melhor maneira de fazer isso é usar soluções que analisem logs de rede, que pode ajudá-lo a monitorar comunicações e atividades.

- Use autenticação multifator. Ele adiciona outra camada de segurança exigindo que os usuários insiram um modo secundário de verificação além de sua senha. Isso pode impedir que invasores acessem contas de usuários se as credenciais forem obtidas, impedindo o movimento lateral de ameaças de dispositivos de usuários comprometidos.