Um novo ransomware chamado “Kasseika” usa Traga suas próprias táticas de motorista vulnerável para desativar o software antivírus antes de criptografar arquivos. Kasseika provavelmente foi construído por ex-membros do grupo BlackMatter ou por atores experientes de ransomware que compraram seu código.

Kasseika Ransomware implanta ataques BYOVD

Uma nova operação de ransomware conhecida como “Kasseika” foi descoberto recentemente. Este ator de ameaça usa Traga suas próprias táticas de motorista vulnerável para desativar o software antivírus antes de criptografar arquivos. Kasseika explora o driver Martini (Martini.sys/viragt64.sys), parte do sistema VirtIT Agent da TG Soft, para desativar produtos antivírus que protegem o sistema de destino.

De acordo com analistas que descobriram e estudaram Kasseika pela primeira vez em dezembro 2023, o ransomware compartilha muitas cadeias de ataque e semelhanças de código-fonte com Matéria Negra. Embora o código-fonte do BlackMatter nunca tenha sido divulgado publicamente since its shutdown in late 2021, os investigadores acreditam que o Kasseika provavelmente foi construído por ex-membros do grupo ou por atores experientes de ransomware que compraram seu código.

O que é BYOVD?

Traga sua própria vida, que significa Traga seu próprio driver vulnerável, é uma técnica que os invasores usam para comprometer um sistema direcionado. Neste método, os invasores dependem da exploração de um driver vulnerável que chega ao sistema junto com a carga útil. Como os drivers são confiáveis pelo software de segurança, eles não são detectados ou bloqueados.

Esses drivers são normalmente drivers de modo kernel, que permitem que invasores aumentem privilégios ao mais alto nível de acesso e controle sobre os recursos do sistema. Esse truque permite que os invasores desabilitem o software de segurança de endpoint e evitem a detecção. Uma vez que as defesas de segurança estejam comprometidas, os invasores podem se envolver em atividades maliciosas sem obstáculos.

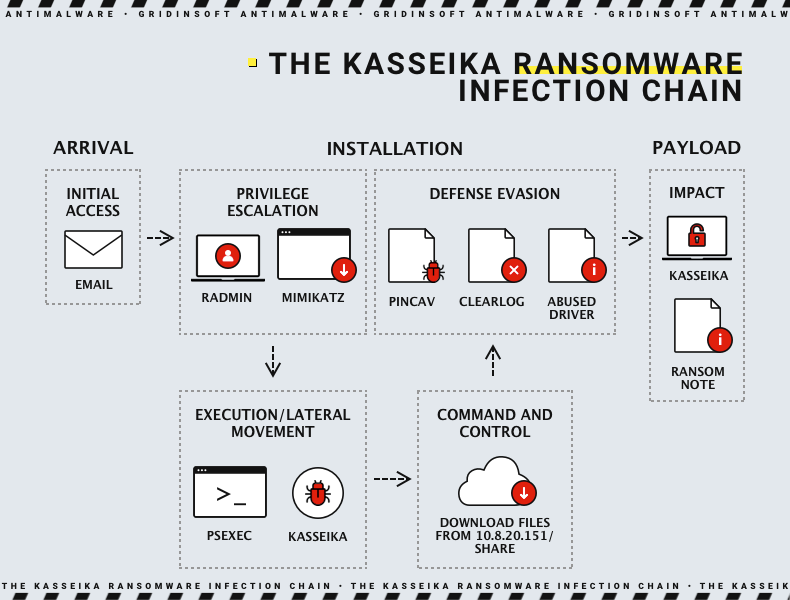

Cadeia de ataque do Kasseika Ransomware

Os invasores cibernéticos costumam usar um e-mail de phishing para obter acesso inicial para uma rede. Próximo, eles usam ferramentas de administração remota (RATs) para se movimentar pela rede e obter acesso privilegiado. Esses invasores normalmente usam Sysinternals da Microsoft Utilitário de linha de comando PsExec para realizar seus ataques. Para encontrar um processo chamado “Martini.exe” e pare com isso, adversários executam um script em lote malicioso. Isso garante que apenas uma instância de processo esteja em execução na máquina.

Evasão de defesa

Após os preparativos iniciais, os invasores baixam e executam um driver chamado “Martini.sys” de um servidor remoto. Este driver pode desabilitar até 991 elementos relacionados à segurança. É importante notar que “Martini.sys” é um legítimo, driver assinado nomeado “viragt64.sys”. Agora, foi adicionado para a lista de bloqueio de drivers vulneráveis da Microsoft. Se o malware não conseguir encontrar “Martini.sys,” ele terminará sozinho e não prosseguir com o ataque. Portanto, todo o ataque depende da presença deste driver específico – uma abordagem um tanto indiscreta, Se você me perguntar.

Executando carga útil

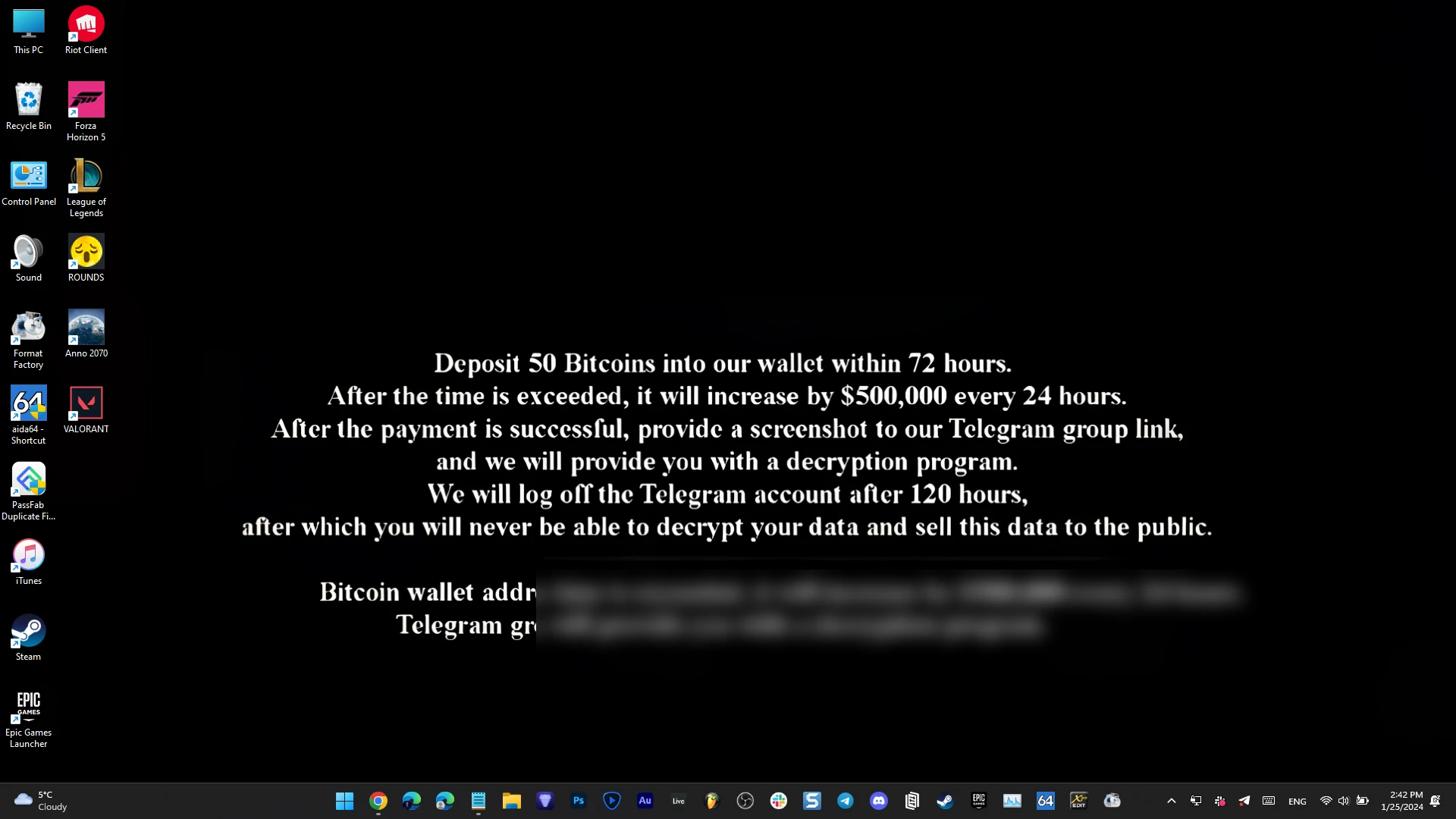

Depois de executar “Martini.exe”, a carga útil do ransomware “smartscreen_protected.exe” criptografa todos os arquivos usando Algoritmos ChaCha20 e RSA. Ele também encerra todos os processos e serviços que acessam o Gerenciador de Reinicialização do Windows. Assim que a criptografia for concluída, uma nota de resgate é deixada em cada diretório que foi criptografado. Além disso, o papel de parede do sistema é modificado para exibir uma nota exigindo o pagamento de 50 bitcoins para um endereço de carteira dentro 72 horas. O não cumprimento desta exigência resultará em uma taxa adicional de $500,000 todo 24 horas após o prazo ter passado.

Limpando rastros

As vítimas devem postar uma captura de tela do pagamento bem-sucedido em um grupo do Telegram controlado pelo invasor para receber um descriptografador. O ransomware Kasseika também limpa os logs de eventos do sistema usando o binário wevtutil.exe para remover quaisquer vestígios de sua atividade. Esta técnica opera discretamente, tornando mais desafiador para as ferramentas de segurança identificar e responder a atividades maliciosas.

Recomendações de segurança

As organizações devem implementar uma abordagem multicamadas para proteção contra Kasseika e outros malwares. Aqui estão as principais recomendações:

- Melhore a segurança do e-mail. Para melhorar a segurança dos seus e-mails, é essencial implementar filtros de e-mail fortes que possam detectar e bloquear tentativas de phishing. Adicionalmente, educar seus funcionários sobre como identificar phishing e outras ameaças cibernéticas é essencial. Sessões regulares de treinamento podem ajudá-los a reconhecer e-mails de phishing e sites maliciosos, reduzindo significativamente o risco de infecção.

- Implementar confiança zero em EDR. Implementando EDR dentro de uma estrutura de segurança de confiança zero envolve monitoramento e verificação contínuos de terminais e aplicação de controles de acesso rigorosos para minimizar o risco de movimento lateral dentro da rede. Essa integração melhora a postura de segurança e protege contra ameaças cibernéticas e ransomware.

- Atualize e corrija regularmente. Como as vulnerabilidades de software são a principal preocupação na segurança cibernética empresarial, instalar patches é a melhor opção para cobrir esse ponto fraco. O custo gasto na instalação da atualização não é nada comparado aos valores do resgate e aos danos à reputação. Acompanhe as últimas notícias e patches lançados pelos fornecedores do software que você usa para ter certeza de não ter coisas soltas para apertar.