Em julho 11, 2023, A Microsoft publicou um artigo sobre como lidar com a vulnerabilidade CVE-2023-36884. Esta violação permitido para execução remota de código em HTML do Office e do Windows. A Microsoft reconheceu um ataque direcionado que explora um vulnerabilidade usando documentos especificamente projetados do Microsoft Office. O invasor pode obter o controle do computador da vítima criando um documento malicioso do Office, mas a vítima deve participar abrindo-o.

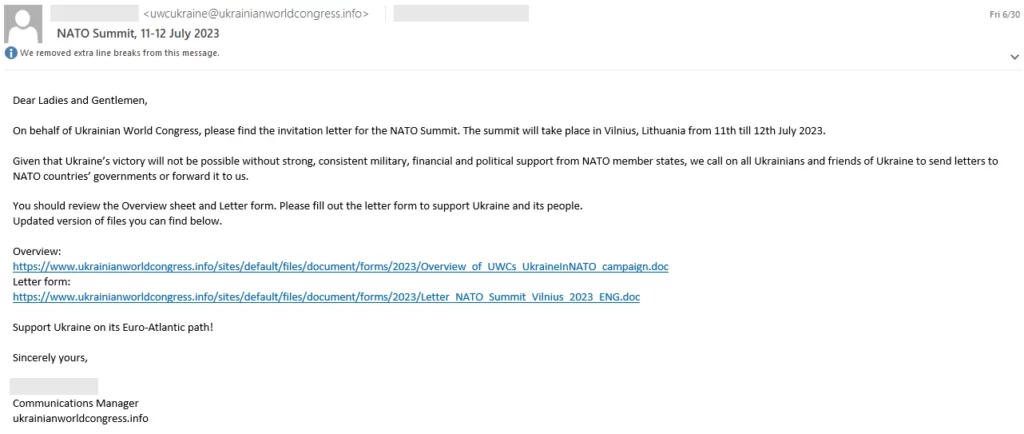

Microsoft descobriu uma campanha de phishing conduzido por um ator de ameaças chamado Storm-0978. Os alvos eram entidades governamentais e de defesa na Europa e na América do Norte. O ator da ameaça usou iscas relacionado ao Congresso Mundial da Ucrânia e explorou a vulnerabilidade conhecida como CVE-2023-36884.

Quem é Tempestade-0978?

O grupo cibercriminoso conhecido como Storm-0978, com sede na Rússia, é famoso por se envolver em várias atividades ilegais. Esses atividades incluem a condução de ransomware e operações de extorsão, campanhas direcionadas para coletar credenciais, desenvolvendo e distribuindo o backdoor RomCom, e implantando o Underground Ransomware.

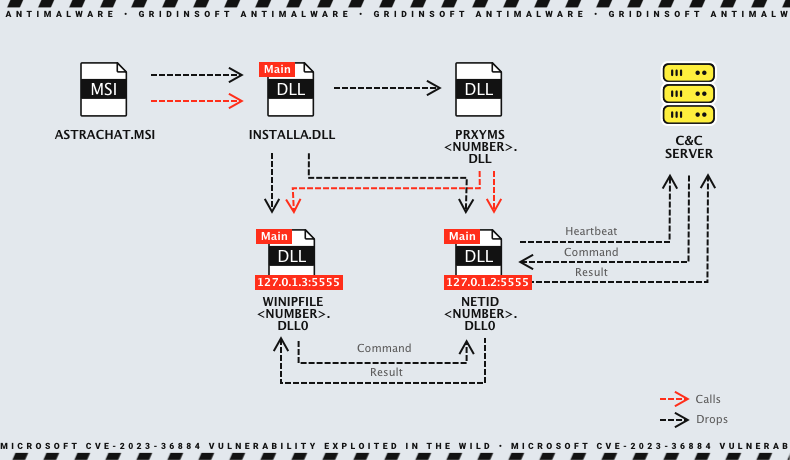

O ransomware subterrâneo é associado ao Industrial Spy Ransomware, detectado na natureza em maio 2022. A Microsoft identificou uma campanha recente em junho 2023 que explorou CVE-2023-36884 para distribuir um backdoor semelhante ao RomCom. Isso foi feito por um grupo conhecido como Storm-0978, Quem usar um site de phishing disfarçado de software legítimo infectar usuários. Os produtos personificados incluem produtos da Adobe, Monitor de desempenho de rede SolarWinds, SolarWinds Orion, Scanner IP avançado, KeepPass, e sinal. Os usuários baixam e executam involuntariamente arquivos que resultam na infecção do backdoor RomCom visitando esses sites de phishing.

Exploração CVE-2023-36884

Tempestade-0978 conduziu uma campanha de phishing em junho 2023, usando um carregador falso do OneDrive para entregar um backdoor semelhante ao RomCom. Os e-mails de phishing visavam a defesa e entidades governamentais na Europa e na América do Norte, com iscas relacionadas ao Congresso Mundial Ucraniano, e levou à exploração por meio da vulnerabilidade CVE-2023-36884.

Durante uma tentativa de phishing, A Microsoft detectou que Storm-0978 usou um exploit para atingir CVE-2023-36884.

BlackBerry documentou o ataques a convidados para a próxima NATO Cimeira em julho 8, mas o uso do dia zero nos ataques era desconhecido na época.

Os atacantes usaram o Variante RomCom para espionagem, e o Underground Ransomware foi implantado para operações de ransomware. A campanha indica que Storm-0978 é um grupo altamente sofisticado que parece ser também visando várias organizações no futuro.

Como você evita a vulnerabilidade?

As organizações devem adotar todas as estratégias de mitigação possíveis até que um patch seja lançado. A vulnerabilidade tem sido usada em ataques direcionados, e as notícias de sua existência sem dúvida levarão outros invasores a tentar replicar a exploração.

A Microsoft oferece a execução do truque do registro para evitar a exploração. No Regedit, siga pelo seguinte caminho e encontre lá FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION chave.

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Internet Explorer\Main\FeatureControl\

Lá, crie valores REG_DWORD com dados 1 com os nomes dos aplicativos exploráveis:

- Excel.exe

- Gráfico.exe

- MSAccess.exe

- MSPub.exe

- Powerpnt.exe

- Visio.exe

- WinProj.exe

- WinWord.exe

- Wordpad.exe

No entanto, corrigindo a violação assim nem sempre é suficiente. Os hackers sabem sobre a solução oferecida e podem encontrar uma maneira de revertê-la ou explorar a violação, contornando quaisquer blocos de registro. Por essa razão, Também recomendo ter medidas de segurança proativas e reativas.

- Ative a proteção fornecida pela nuvem em seu software antivírus para se defender contra métodos invasores em constante mudança. O aprendizado de máquina baseado em nuvem pode detectar e bloquear a maioria das ameaças novas e desconhecidas.

- Faça backup de seus dados e armazene esses backups off-line ou em uma rede separada para proteção adicional. Backups são a criptonita dos ataques de ransomware, já que eles não podem fazer nada se você recuperar tudo de volta.

- Sempre que possível e prático, ativar atualizações automáticas de software em todos os dispositivos conectados, incluindo seu computador e telefone celular.

- Para se manter seguro on-line, é crucial sempre verifique a autenticidade de links e anexos de e-mail antes de abri-los, especialmente se forem de uma fonte não confiável.

- Utilize soluções CDR. CDR, ou Desarme e Reconstrução de Conteúdo, é o nome de um sistema de gerenciamento de conteúdo que visa principalmente a segurança de documentos. Remove o conteúdo ativo do documento, impossibilitando a exploração.

Correção CVE-2023-36884

A Microsoft ainda precisa lançar um patch para CVE-2023-36884. Esta seção será atualizada à medida que mais informações estiverem disponíveis. No entanto, mesmo depois de um patch ser encontrado, vale a pena ser cauteloso, observe cada movimento seu na Internet, e sempre siga a regra Zero Trust.