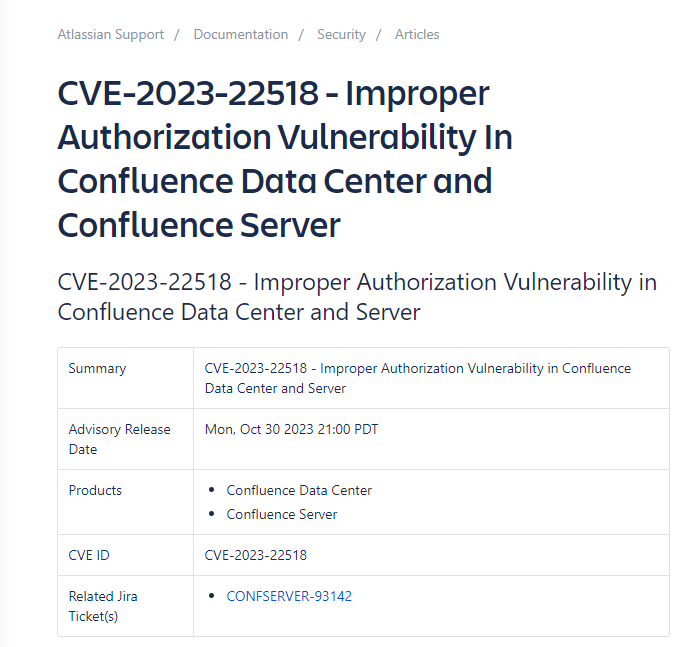

Outra vulnerabilidade no principal produto da corporação Atlassian, Confluência, permite que hackers acessem os servidores e despejem os dados. Como a empresa afirma, o problema está na autorização inadequada nos aplicativos Data Center e Server. A empresa já oferece os patches para esta violação.

Vulnerabilidade do data center e do servidor do Confluence leva à perda de dados

Como acontece frequentemente com quaisquer vulnerabilidades na autorização/validação de entrada, a nova violação no Confluence obteve uma nota CVSS bastante alta – 9.1/10. Todas as versões do Confluence Data Center and Server são suscetíveis a esta vulnerabilidade. No entanto, boas notícias para os clientes – a violação foi descoberta pelos desenvolvedores e não é explorada em estado selvagem. Pelo menos ainda.

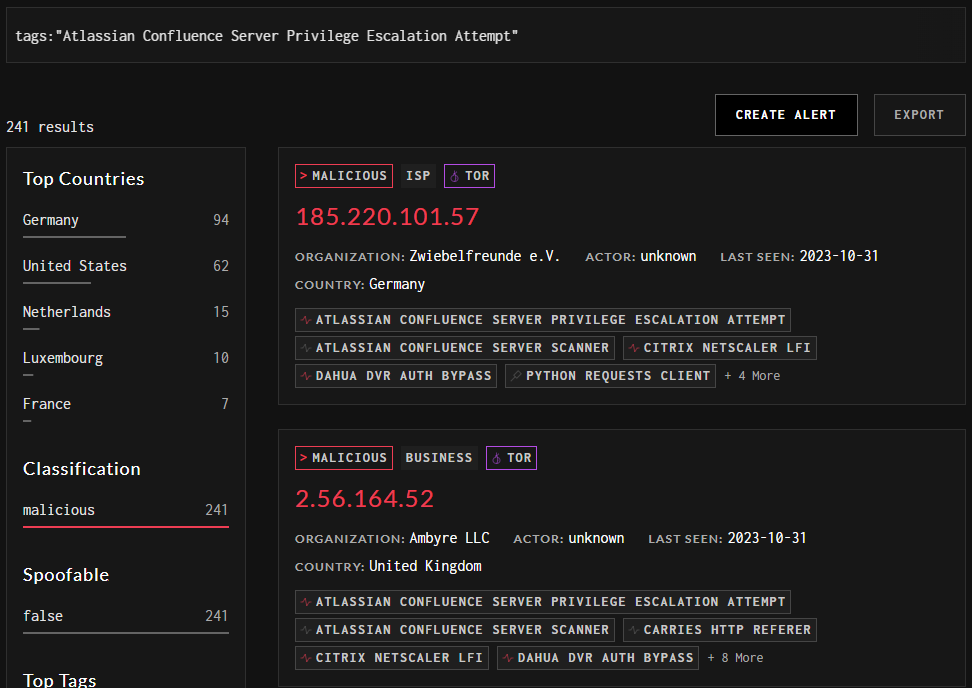

Atualmente, nem a empresa nem os pesquisadores mostram qualquer exploração de PoC para esta falha. E dentro deste curto intervalo de tempo, antes que os hackers encontrem uma maneira de usar a vulnerabilidade, será uma ótima ideia instalar os patches oferecidos pela empresa. Apesar da vulnerabilidade afetar todas as versões de Data Center e Servidor já lançadas, os patches cobrem apenas a versão mais usada.

Na verdade, CVE-2023-22518 não é a única vulnerabilidade de segurança recente na Confluência. Algumas semanas atrás, em outubro 5, o mundo da segurança cibernética estava agitado devido a uma descoberta de dia zero na mesma solução de Data Center e Servidor. Esta exploração foi supostamente usada mais tarde, por uma tempestade-0062 também conhecida como gangue de crimes cibernéticos DarkShadow. A violação permitiu que hackers acessassem servidores Confluence e criassem contas com privilégios de administrador sem qualquer permissão necessária. Embora para uma empresa menor ou um produto de nicho isso possa não ser tão crítico, é muito ruim para um software extremamente popular que a Atlassian desenvolve.

Patches do Confluence para CVE-2023-22518 estão disponíveis

O fato de o co ter sido o primeiro a descrever a violação acrescenta uma fresta de esperança à história. Junto com o relatório sobre o problema descoberto, eles imediatamente liberaram atualizações de segurança que são chamados para corrigir o exploit. E embora a exploração anterior funcionasse apenas na versão Data Center e Servidor 8+, o novo torna todas as versões suscetíveis à exploração.

Como existem várias versões principais da solução em uso, a empresa fez patches para cada um deles:

| Nome do Produto | Versões |

|---|---|

| Centro de dados e servidor Confluence |

|

Para mitigações, A Atlassian oferece apenas a mudança da instância vulnerável do produto para o modo offline. Sim, isso efetivamente significa interromper quaisquer operações relacionadas ao Confluence, embora se não houver como implementar as atualizações mais recentes, não há muitas outras opções disponíveis.

Como se proteger contra vulnerabilidades de software?

Bem, como você pode ver, praticamente qualquer solução de software pode ter vulnerabilidades. Marcas, desenvolvedores e coisas do gênero não influenciam: se há algo para hackear, será hackeado. Lá, apenas sua reação rápida e a presença de segurança adequada é o que pode proteger seu sistema.

Sistemas EDR/XDR que usam política de confiança zero são a melhor maneira de se proteger contra ataques de exploração. Sua proteção abrangente permite que eles rastreiem, analisar e interromper qualquer atividade suspeita. Enquanto isso confiança zero não deixará chance para exploração mesmo em um aplicativo altamente confiável. Eles tratam qualquer aplicativo como potencialmente perigoso, então até mesmo o Confluence será verificado tão aproximadamente quanto um miniaplicativo Java da Web.

Fique de olho nas notícias recentes sobre segurança cibernética. Eventos como novas vulnerabilidades, ou as empresas hackeadas com seu uso obviamente causam discussões massivas. Claro, nem todos afetarão o software que você usa, mas vale a pena ficar alarmado.

Atualize regularmente o software ou aplique patches de mitigação. A maioria das pequenas atualizações são necessárias não apenas para corrigir alguns pequenos bugs, mas também para corrigir vulnerabilidades de segurança. Um bom hábito aqui é ver as notas do patch – elas podem revelar rapidamente se a atualização é relacionada à segurança ou traz outras coisas. Para grandes empresas, com dezenas de computadores na rede, pode ser complicado atualizar o software de uma só vez, então fazer uma escolha é importante.