NortonLifeLock, o mundialmente famoso desenvolvedor de software antivírus, teria sido hackeado pela gangue de ransomware Cl0p. Os hackers listaram isso em sua página de vazamento Darknet, e parece que o fornecedor de segurança cibernética é mais uma vítima da vulnerabilidade MOVEit.

NortonLifeLock hackeado por meio da vulnerabilidade MOVEit

A vulnerabilidade na solução MOVEit MFT da Progress set the whole cybersecurity community abuzz. Permitiu que hackers para enviar solicitações de login externas para o banco de dados SQL na nuvem. Depois de uma força bruta bem-sucedida de tal maneira, os criminosos estavam recebendo acesso total ao repositório da web – o que significa que eles poderiam fazer upload de seus arquivos e gerenciar os existentes. Apesar do patch ter sido lançado logo após a descoberta da vulnerabilidade, era tarde demais. Atores de ameaças, especialmente aqueles que estão por trás do ransomware Cl0p, successfully abused the vulnerability invadir as redes da empresa.

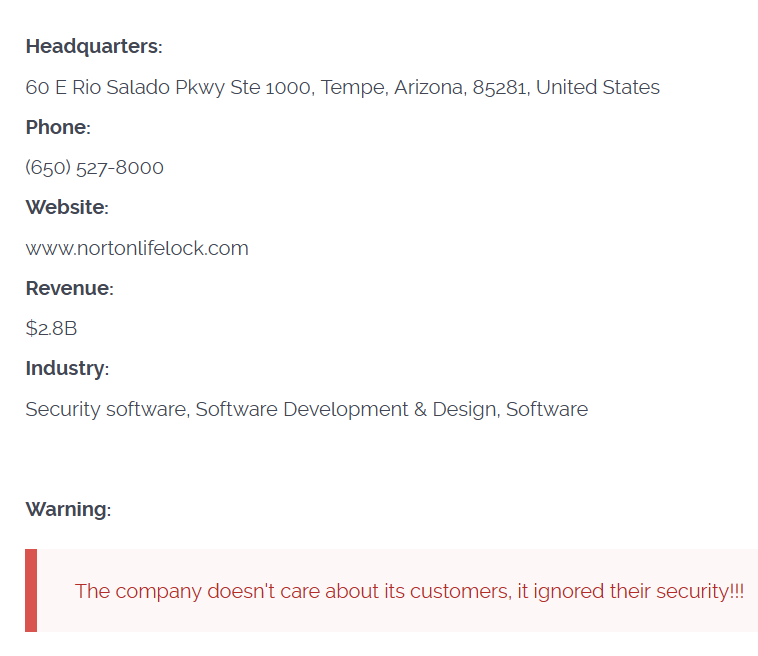

Empresa NortonLifeLock, o desenvolvedor de um famoso Norton Antivirus, parece ter sido hackeado por meio desta violação também. Juntamente com 80+ outras companhias, foi listado no site de vazamento Darknet do Cl0p desde o início do verão 2023. Não está claro se exatamente a vulnerabilidade MOVEit foi usada, e se fosse – qual dos vários descobertos foi usado.

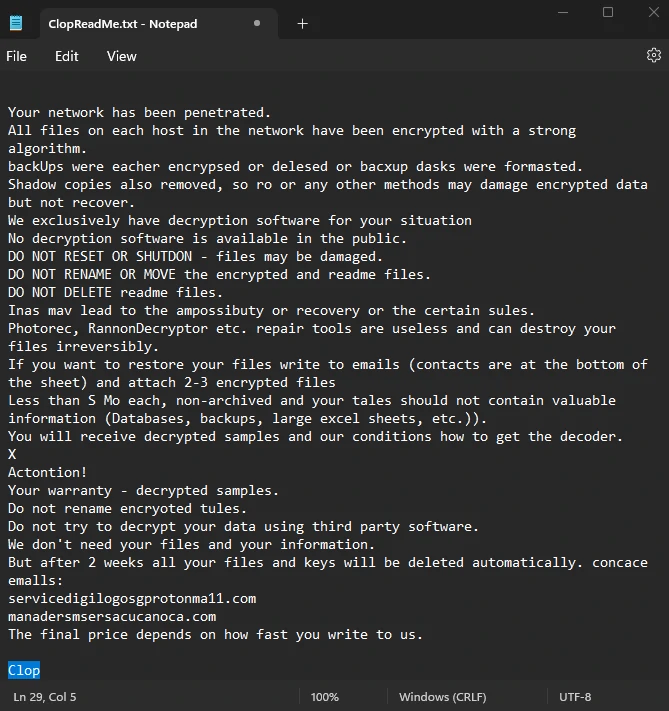

O que é Cl0p Ransomware?

A gangue de ransomware Cl0p é um projeto de ransomware russo apoiado pelo threat actor known under the FIN7/Sangria Tempest name. Muitos fatos ponto no FIN7 relacionado ao serviço de reconhecimento externo russo (também conhecido como. SVR). A gangue é famosa por sua escolha atrevida de alvos, paixão particular por invadir instituições educacionais e uso intenso de vulnerabilidades de software para iniciantes. No início deste ano, O ransomware Cl0p foi espalhado depois the use of vulnerability in PaperCut – outra solução MFT. No entanto, a lista de todas as violações de segurança ele usa é obviamente muito maior.

Voltando ao hack do Norton, na nota no site Darknet, Cl0p não disse nada sobre as negociações. Se a empresa se recusar a pagar, hackers divulgam esse fato e publicam os dados vazados. Este não é o caso do Norton – o registro deles diz apenas sobre o fato do hack. A negociação geralmente leva várias semanas – especialmente se a empresa estiver disposta a pagar, mas deseja discutir o valor do resgate.

Como se proteger contra a vulnerabilidade do MOVEit?

Para qualquer empresa de segurança cibernética, ser hackeado é uma grande perda de reputação. Mesmo que o Norton não seja culpado das vulnerabilidades do MOVEit, eles foram hackeados e potencialmente deixaram vazar informações do usuário – e isso já é abuso de imagem. Embora até as informações detalhadas sobre como exatamente foi hackeado, e quantos dados são perdidos, é difícil dizer se os usuários sofrem ou não. E apesar de Norton não ser totalmente culpado nesta situação, eles poderiam usar várias medidas preventivas que minimizam o chances de exploração de vulnerabilidade de dia zero.

Provavelmente, o melhor método para contra-ataque de dia 0 é usando uma solução de segurança de confiança zero. Têm as suas desvantagens – particularmente o elevado consumo de recursos e maiores atrasos no acesso – mas a sua eficácia é excepcionalmente boa. Quando configurado corretamente, eles não permitirão que nenhum programa execute uma ação sem uma verificação diligente, e isso é o que poderia ter parado o Cl0p no momento da exploração da violação do MOVEit.