À medida que a tecnologia evolui, hackers se tornam cada vez mais sofisticados, o trabalho remoto se tornou comum nos últimos anos, e a segurança de dados e infraestrutura tornou-se um tema quente. As equipes de segurança cibernética devem proteger diariamente muito mais endpoints e uma área mais ampla com trabalhadores remotos. Por isso, muitos grupos estão mudando seus processos e tecnologias para adotar uma abordagem de confiança zero. As empresas estão adicionando um Borda de serviço de acesso seguro (SEIS) para tornar seu trabalho mais flexível e seguro. Então, o que é SASE, e como isso se encaixa com confiança zero? Vamos ao fundo disso.

História de fundo

Cada segundo, o enorme dano que os hackers estão tentando infligir às organizações resulta em organizações e criminosos cibernéticos competindo constantemente com aqueles que querem ter sucesso hackeando ou protegendo dados confidenciais. Empresas, por outro lado, estão gastando bilhões em medidas de segurança. Mesmo comparado a 2021, o investimento tem quase dobrou para cerca $460 bilhão por 2025. As prioridades relacionadas à gestão de riscos são claras, como mostra pesquisa realizada pelo Gartner e KPMG.

As respostas coletadas de CEOs e CIOs indicam uma mudança substancial no foco em soluções de segurança e serviços em nuvem, acima 61% e 53%, respectivamente, já que o risco de segurança cibernética é visto como a maior ameaça às organizações nos próximos anos. As organizações parecem ter reconhecido este problema e estão indo na direção certa. No entanto, A Cyber Security Ventures estima que até 2025, hackers podem estar desviando $10.5 trilhão anualmente de empresas. Esta contagem global inclui qualquer empresa, grande ou pequeno, independentemente do seu ramo de atividade. Isso ocorre porque a antiquada rede perimetral que costumava ser usada existe há tanto tempo que os cibercriminosos mal conseguem superá-la atualmente.. Como resultado, organizações estão lutando para resistir à pressão. Mas à medida que as organizações continuam a não ter soluções eficazes para ameaças cibernéticas causadas por erro humano ou políticas de segurança ineficazes, riscos externos e internos expõem as organizações to financial losses and reputational damage.

O que é uma borda de serviço de acesso seguro (SEIS)?

SASE é uma das mais recentes inovações significativas em segurança de rede em nuvem. Tornou-se especialmente relevante durante a pandemia. À medida que organizações sólidas e consolidadas se tornaram pontos finais únicos em todo o mundo, tornaram-se menos resistentes às ameaças e muito mais difíceis de controlar e gerir à distância. SASE visa minimizar a complexidade criando conexões otimizadas para usuários remotos acessarem os recursos de nuvem da organização, substituindo data centers por infraestrutura de segurança de rede baseada em nuvem. Também visa maximizar a eficiência através da implementação de medidas de segurança mais estratificadas, mas unificadas.. Também muda a mentalidade e a abordagem às práticas de segurança. Não há mais necessidade de muitos recursos caros, complicado, e equipamentos volumosos to solve the cybersecurity problem.

Como funciona?

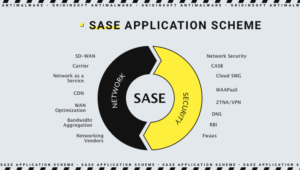

Veremos os cinco componentes principais do SASE, que descrevem seu conceito. O princípio é combinar os componentes de melhores práticas de segurança de rede:

Serviço SD-WAN (SD-WAN)

Rede de longa distância definida por software (SD-WAN) soluções fornecem às organizações o benefício adicional de utilizar uma extensa rede corporativa (WAN) em conjunto com múltiplas infraestruturas de nuvem. Isso fornece troca de dados em alta velocidade e desempenho de aplicativos em redes de borda WAN de filiais. Um dos principais benefícios desse sistema é fornecer seleção dinâmica de caminhos a partir de múltiplas opções de conectividade (MPLS, 4G/5G, banda larga), proporcionando assim às organizações acesso rápido e fácil a aplicativos em nuvem críticos para os negócios.

Firewall como serviço (FWaaS)

FWaaS é um novo tipo de firewall em nuvem de próxima geração. Ele não apenas oculta dispositivos de firewall físicos atrás da nuvem, mas também resolve o problema do formato do dispositivo e torna a segurança da rede (Filtragem de URL, IPS, SOU, NG-AM, Análise, MDR) disponível em qualquer lugar. Essencialmente, toda a organização está conectada a um único firewall lógico global com uma única política de segurança com reconhecimento de aplicativo. Não é à toa que o Gartner destacou o FWaaS como uma tecnologia emergente de proteção de infraestrutura com classificação de alto desempenho.

Gateway da Web seguro (SWG)

O SWG protege os usuários contra ameaças da Web e aplica e aplica políticas de uso corporativo aceitáveis. Por isso, em vez de se conectar diretamente a um site, o usuário acessa o SWG, que é responsável por proteger o usuário no site desejado. Ele também realiza filtragem de URL, Visibilidade na Internet, malicious content inspection, Controle de acesso à Internet, e outras medidas de segurança.

Corretor de segurança de acesso à nuvem (CASB)

CASB é baseado em nuvem, local, ou software baseado em hardware que faz a intermediação entre usuários e provedores de serviços em nuvem. CASB pode preencher lacunas de segurança e é distribuído em um software como serviço (SaaS) formatar. Além de proporcionar visibilidade, permite que as organizações ampliem o escopo de suas políticas de segurança da infraestrutura local para a nuvem e criem novas políticas para o contexto da nuvem.

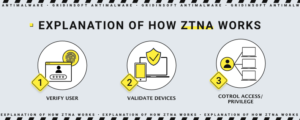

Acesso à rede Zero Trust (ZTNA)

Usando os princípios de confiança zero, “não acredite em ninguém, verifique tudo” abordagem à segurança cibernética, que controla o acesso do usuário, bem como o acesso aos recursos da empresa, reduzindo o risco de ameaças internas. Além de sua capacidade de operar como um serviço em nuvem, SASE é flexível o suficiente para permitir uma combinação de diferentes recursos de segurança de rede.

O objetivo do SASE na rede

A plataforma SASE é uma solução baseada em nuvem que visa melhorar significativamente a segurança cibernética. Ele também otimiza tarefas complicadas, infraestrutura baseada em hardware, tornando-o mais acessível para trabalhadores remotos. Além disso, ele fornece escalabilidade com menos esforços com base nas necessidades do negócio. Finalmente, ajuda a gerenciar as políticas de segurança da organização em vários níveis. A infraestrutura construída com base na estrutura fundamental do SASE requer menos recursos de rede e investimentos no longo prazo. Contribui para a eficiência da segurança cibernética, integrando a proteção de dados e a segurança da informação a partir de múltiplas perspectivas.

O que é confiança zero?

Em redes, confiança zero é uma estrutura de solução de segurança com base em princípios relativos a como os níveis de confiança são interpretados em uma organização. A essência da abordagem é parar de presumir que qualquer pessoa que uma vez entrou na rede será para sempre confiável. No entanto, a mudança massiva para a operação remota e o aumento dos ataques cibernéticos mostraram às empresas o quão vulnerável é o modelo de segurança desatualizado.

Confiança zero é a avaliação constante de cada conexão (e seu nível de segurança e necessidades) ao acessar recursos dentro da empresa. Essas conexões incluem funcionários, parceiros, clientes, empreiteiros, ou outros usuários. Também, conexões podem significar dispositivos e aplicativos. A confiança zero fornece proteção dinâmica para cada conexão, ajustando direitos de acesso e outros privilégios com base no status de risco. Utiliza meios de identificação e cria um perfil que permite determinar quem ou o que pode representar perigo. Mas muitas vezes, não é uma questão de quem é uma ameaça, mas de quem não é.

Por exemplo, no caso de trabalho remoto, milhões de funcionários acessam dados de redes domésticas em dispositivos não identificados. Embora esse funcionário possa não ter representado uma ameaça no escritório, essa situação pode mudar quando o funcionário mudar para o home office. Uma solução típica seria bloquear o acesso à rede corporativa e aplicativos para este usuário.

Como é construída a Confiança Zero?

A essência da confiança zero é “não acredite em ninguém, verifique tudo” e estão surgindo categorias de ferramentas que ajudam você a implementar consistentemente uma estratégia de segurança de confiança zero em sua arquitetura organizacional:

Usuários & dispositivos

O gerenciamento da força de trabalho é o primeiro passo para colocar ordem na verificação de identidade, aumentando a visibilidade da rede, e controlar a segurança do fluxo de tráfego. Ferramentas como AMF (autenticação multifator), SSO (login único), ou lista branca de IP permitir um sistema de verificação em mais camadas para fornecer acesso seguro com bloqueadores extras em caso de phishing ou perda de credenciais.

Rede & formulários

Além da falta de confiança nas conexões, o modelo de confiança zero também analisa o ambiente em que os dados externos e internos são transmitidos. Particionar e isolar o espaço de trabalho em segmentos menores e implementar ZTNA (acesso à rede de confiança zero) ou 2FA (autenticação de dois fatores) permite que os requisitos de gerenciamento e conformidade usem um gerenciamento de riscos mais centralizado em vez de controle de acesso.

Automação & análise

A automação de confiança zero é simples para minimizar a possibilidade de erro humano e aumentar a eficiência das ações tomadas. Ajuda os administradores a detectar ameaças recebidas, alertar prontamente os protocolos de segurança e evitar unwanted network interference. No entanto, a análise contínua identifica desvios dos padrões padrão e indica uma possível necessidade de melhoria.

A combinação certa de ferramentas ajuda o departamento de TI a realizar o trabalho rotineiro de segurança:

- Monitorando o comportamento do usuário e do dispositivo;

- Verificando a conformidade com as políticas de segurança;

- Reduzindo possíveis violações;

- Protegendo dados confidenciais.

O tráfego de rede se torna mais distribuído, controlada, e usuários segmentados podem acessar apenas o que e quanto precisam com base em suas funções definidas. Por isso, o potencial de interrupção é mínimo, mas não zero. Portanto, pode ser identificado e monitorado de forma mais eficaz, já que os registros de atividades ajudam a identificar rapidamente quaisquer violações.

O principal papel da confiança zero na rede

As tarefas rotineiras diárias são impossíveis sem conceder acesso à rede interna da empresa, formulários, ou base de conhecimento. Soluções de confiança zero mantêm o controle de acesso e ordenam os processos básicos, validando individualmente os usuários, dispositivos, redes, ou aplicativos. Além disso, ferramentas adequadas e lógica de raciocínio fornecem controle adicional mais conveniente sobre a arquitetura geral de segurança.

SASE e Zero Trust são duas partes do mesmo todo

Tanto Zero Trust quanto SASE são sistemas de infraestrutura com foco na segurança. Eles foram criados para atingir os mesmos objetivos, nomeadamente para proteger melhor as organizações contra ameaças cibernéticas. Nenhuma dessas arquiteturas fornece uma solução pronta para uso como uma plataforma. Em vez de, é a lógica de pensar em como modernizar soluções legadas de perímetro de rede e conscientização de segurança. Embora essas abordagens tenham diferenças, Zero Trust e SASE complementam-se e são abordagens essenciais para o futuro da segurança cibernética.

Como eles se apoiam?

SASE como infraestrutura é um modelo de segurança considerável que requer tempo e recursos para ser integrado corretamente. Consequentemente, os elementos implementados funcionam como um mecanismo bem estabelecido, verificar medidas de segurança aprimoradas em toda a empresa.

A abordagem Confiança Zero, por outro lado, é relativamente mais fácil de implementar. No entanto, requer o envolvimento diário dos membros da organização. Melhorias significativas em segurança e proteção são os motivos pelos quais as ferramentas de confiança zero são frequentemente vistas como parte integrante do SASE. Este último torna-se o meio para implementar a ideia de confiança zero.

Benefícios de combinar SASE e Zero Trust

SASE e Zero Trust ajudam as empresas a aplicar políticas em toda a sua rede. Esta abordagem oferece vários benefícios significativos, incluindo segurança de rede mais robusta, gerenciamento de rede simplificado, Custos mais baixos, e uma visão unificada de toda a rede. SASE e ZTNA também podem ajudar as empresas a reduzir significativamente o risco de violações de dados e a superfície de ataque. Ao combinar essas duas abordagens, as empresas podem criar um perímetro de segurança cibernética reforçado que é difícil para os invasores penetrarem. Isso pode garantir que apenas usuários e dispositivos autorizados possam acessar dados e sistemas confidenciais e que usuários e máquinas tenham acesso apenas aos recursos necessários para realizar seu trabalho.