VMware lançou um patch para uma vulnerabilidade crítica no vCenter Server com alta pontuação CVSS. Esta vulnerabilidade permite que um usuário remoto não autorizado execute código arbitrário em um sistema de destino.

RCE no VMWare vCenter Server recebe uma correção

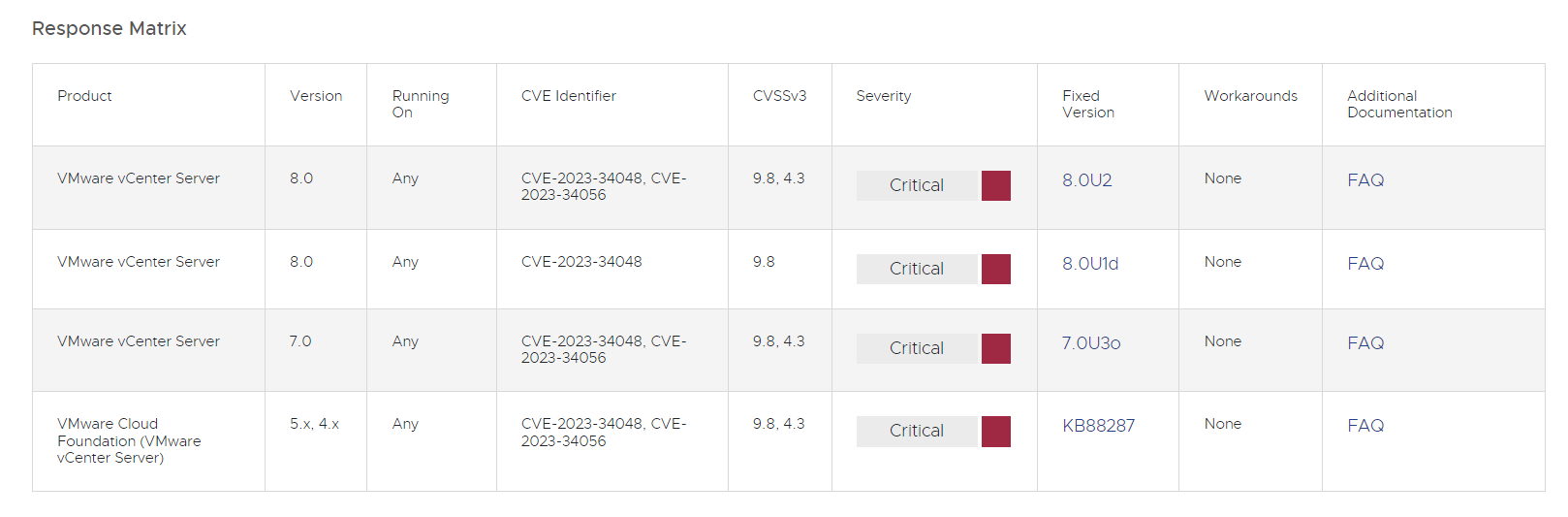

Em outubro 25, 2023, VMware lançou um patch para uma vulnerabilidade crítica CVE-2023-34048, que tem uma pontuação CVSSv3 máxima de 9.8 no vCenter Server. Ele permite que um usuário remoto não autorizado execute código arbitrário em um sistema de destino. Aquilo é, um invasor com acesso à rede que hospeda o vCenter Server pode explorar esta vulnerabilidade para obter controle total do sistema alvo. Os patches de segurança que resolvem esse problema agora estão disponíveis por meio dos mecanismos de atualização padrão do vCenter Server.

Além disso, VMware diz que “Nenhuma solução alternativa disponível”, e os administradores não devem confiar em soluções temporárias ou medidas alternativas. Os administradores devem imediatamente aplique o patch de segurança oficial para resolver o problema de forma eficaz. Além disso, eles devem tomar medidas proativas para melhorar o controle de acesso. Isto é especialmente verdadeiro para componentes de gerenciamento do vSphere, armazenar, e componentes de rede. Restringir o acesso apenas a usuários ou sistemas autorizados pode ajudar a reduzir o risco de exploração.

Sobre CVE-2023-34048 e CVE-2023-34056

CVE-2023-34048 é uma vulnerabilidade crítica no VMware vCenter Server que tem CVE-2023-34048 tem uma pontuação base CVSSv3 de 9.8. Permite que um intruso execute código arbitrário no sistema de destino. A vulnerabilidade é causada por uma vulnerabilidade de gravação fora dos limites na implementação do protocolo DCERPC no vCenter Server. Um invasor pode explorar essa vulnerabilidade enviando uma solicitação RPC especialmente criada para o vCenter Server. Esta solicitação pode fazer com que o vCenter Server grave dados fora do espaço de memória alocado, o que pode levar à execução arbitrária de código. Um invasor com acesso de rede ao vCenter Server poderia explorar essa vulnerabilidade para obter controle total sobre o sistema de destino.

Além de CVE-2023-34048, a atualização mais recente corrige ainda mais uma vulnerabilidade diferente. Isso é menos perigoso, mas ainda preocupante. Esta vulnerabilidade tem uma pontuação base CVSS de 4.3/10, o que indica gravidade moderada. Indivíduos sem privilégios administrativos podem explorá-lo para obter acesso não autorizado a dados armazenados em servidores vCenter. Então, A VMware recomenda que as organizações tratem esse problema como uma emergência e tomem medidas imediatas para resolvê-lo, pois dados confidenciais podem estar em risco. Isso explica muito, particularmente o facto de o fornecedor de virtualização forneceu um patch para o vCenter Server 6.7U3, 6.5U3, e VCF 3.x.

Recomendações de segurança

Vulnerabilidades de segurança no software de infraestrutura de rede são uma implicância hoje em dia, já que são descobertos com muita frequência. Cisco, VMware, Oracle – todos esses nomes chegam às cabeças com novos escândalos de vulnerabilidade quase todas as temporadas. E os cibercriminosos não hesitam em explorá-los, especialmente quando são descritos em detalhes pelos próprios desenvolvedores.

É ruim que o software de nível corporativo seja vulnerável? Sim. É possível evitar ataques cibernéticos baseados nessas vulnerabilidades? Sim. Há muito espaço para melhorar a segurança do seu perímetro, e, como diz o ditado, Melhor prevenir do que remediar.

- Instale atualizações e patches imediatamente. Esta dica é a mais importante porque atualizações e patches geralmente contêm correções para vulnerabilidades conhecidas. Ignorar este ponto anula a eficácia de conselhos adicionais porque o seu sistema ficará vulnerável a ataques.

- Use senhas fortes e MFA. Senhas fortes devem ser longas, complexo, e exclusivo para cada sistema. MFA adiciona outra camada de segurança solicitando ao usuário uma senha de uso único ou um código de confirmação enviado por e-mail ou SMS.

- Use confiança zero. Confiança zero é um modelo de segurança que considera todos os dispositivos e usuários que tentam acessar a rede como inseguros por padrão. Sob este modelo, o acesso aos recursos é permitido somente após verificação da identidade do usuário e do dispositivo.

- Segmente sua rede. Segmentar sua rede permite dividi-la em partes separadas, cada um com suas permissões. Isso torna mais difícil para os invasores acessarem sistemas críticos.

- Acompanhe as notícias sobre segurança cibernética. O mundo da segurança cibernética ainda está mudando, por isso é essencial manter-se atualizado com as últimas tendências e ameaças. Leia artigos e blogs sobre segurança cibernética e assine boletins informativos e atualizações de empresas de segurança cibernética.