Smurfando, ou ataque smurf, é um kind of DDoS attack. Tem um mecanismo bastante fácil, mas neutralizá-lo pode ser tão difícil quanto com os tipos mais sofisticados de ataques de negação. Vamos verificar como isso funciona, e descobrir como espelhar esse ataque, bem como diminuir as chances de conduzi-lo com sucesso.

O que é um ataque Smurf?

Um ataque de smurf é um belo tipo interessante de ataque DDoS. Quando dizemos “DDoS”, geralmente imaginamos o ataque de inundação de solicitações. Esse tipo de ameaça baseia-se na criação de um enorme fluxo de solicitações, isso apenas sobrecarrega o servidor. Embora seja muito fácil de criar, é muito fácil neutralizar. Smurf é semelhante ao tipo de ataque mencionado, mas a inundação do canal é feita de uma forma diferente. A nomenclatura exata deste tipo de ataque – smurfando – representa o nome do malware que foi usado pela primeira vez para cometer tal ataque – Win32/DDoS.Smurf.

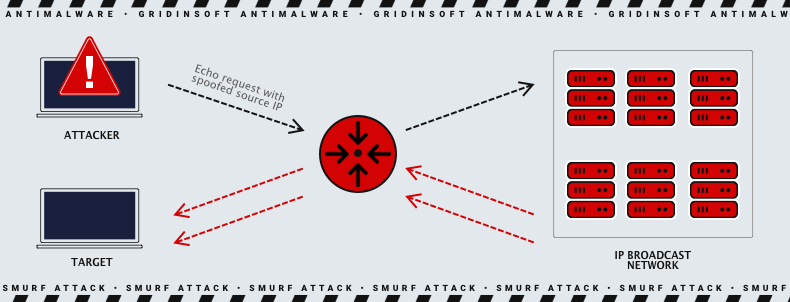

O ataque Smurf DDoS pressupõe o envio de pacotes ICMP para a rede de banda larga, e redirecionar as respostas de todos os hosts possíveis para o destino1. Um computador envia um pacote para a rede, sem escolher o host final, e todos os hosts presentes começam a responder. O tráfego criado pelas respostas é o principal perigo: a rede pode consistir em centenas de computadores. Para comparar com a vida real, é como postar uma oferta de venda de carro muito atraente em dezenas de sites, e especificando o número de telefone de uma pessoa que você deseja irritar. Se esses sites não forem moderados, a vítima pode receber ligações sobre esta oferta por meses, até mudar o número de telefone. Efeitos impressionantes, não é? Os ataques de Smurfs na Internet não levarão à alteração do número, mas você certamente verá como a rede está derretendo sob a carga.

Como foi conduzido o ataque DDoS do Smurf?

Assim como no caso de qualquer ataque de negação, Smurf requer uma cadeia de computadores que conduzirá suas solicitações. No entanto, o número de computadores sob o controle do invasor não é o único (e o principal) parâmetro variável. Já que os bandidos usam a rede de banda larga como intermediária neste ataque, a eficiência deste último depende do tamanho da rede para onde o ICMP é enviado. Para evitar a filtragem de tráfego pelos hosts na rede, é melhor enviar os pings para diferentes. Tal medida também tornará a contra-ação e o rastreamento do ataque muito mais difíceis..

Claro, o quantitativo e qualitativo características da botnet desempenhar um papel também. Porque o ataque smurf geralmente visa servidores autônomos (por exemplo, aqueles que pertencem a pequenas empresas) em vez de grandes recursos online, não há necessidade de enviar spam às solicitações. É possível fazer tudo com o mínimo de recursos, quando você conhece as configurações corretas. Por exemplo, enviando pacotes maiores multiplicados em uma grande rede você aplica como intermediário, irá rapidamente criar um efeito de gargalo e tornar o servidor de destino inoperante. No entanto, não é tão fácil encontrar tal rede, então os criminosos geralmente precisam se contentar com botnets maiores e pacotes menores.

Quão perigoso é o ataque do Smurf?

Assim como qualquer ataque DDoS, tem um efeito desagradável principal – o servidor de destino fica inoperante. Desde this type of cyber security attack geralmente é direcionado contra alvos menores, mas mais sensatos, como servidores operacionais de fornecedores de software. Ter um servidor derrubado para essas empresas significa o interrompido, ou até mesmo fluxo de trabalho paralisado. Exatamente, esse é um dos alvos desses ataques – causar interrupções na infraestrutura dos rivais. No entanto, esse não é um propósito único.

Ataque DDoS, contrário ao phishing ou disseminação de malware, é muito fácil de rastrear. Smurfando, por outro lado, permite que os criminosos usem uma quantidade mínima de coisas pelas quais podem ser rastreados. Com configurações e circunstâncias adequadas, pode ser um sucesso mesmo com uma dúzia de computadores envolvidos no ataque. Isso pode ser extremamente lucrativo para os cibercriminosos que usam DDoS attacks como uma distração para a outra ação – injeção de malware, por exemplo, ou exfiltração de dados.

Para realizar um ataque DDoS smurf, cibercriminosos que gerenciam uma ameaça persistente avançada podem usar uma rede corporativa que já infectaram. De novo, não é tão fácil chegar ao ambiente ideal para tal ataque, mas usando máquinas “sobressalentes” bandidos podem cortar os custos de aluguel ou estabelecimento de botnets. Embora os ataques DDoS mais clássicos internos possam ser rastreados e bloqueados com bastante facilidade, ataques de smurf não são tão fáceis de espelhar.

Como se proteger contra ataques DDoS Smurf?

Felizmente para os mantenedores do servidor e todos os envolvidos nele, a proteção contra ataques de smurfs não é muito difícil de estabelecer. As funções que os bandidos exigem são conhecidas, e podem ser facilmente neutralizados com perdas de funcionalidade baixas ou nulas. Claro, você não encerrará completamente o ataque DDoS, mas a sua eficiência, segundo as melhores expectativas, cairá para 1 solicitação por 1 atacando computador, independentemente do número de computadores na rede arbitrária.

- Desative a transmissão direcionada por IP. A incapacidade de encaminhar as respostas para a sua rede torna impossível realizar tal ataque. No entanto, pode ser um problema para algumas funcionalidades, por exemplo, para conexões FTP/SFTP. Esta configuração está prestes a ser feita no roteador.

- Proibir as respostas ICMP recebidas. Essa função irá filtrar os pacotes de resposta ICMP, que geralmente são usados em ataques de smurf. Enquanto isso, hackers não são obrigados a usar este tipo de pacote, portanto esta não é uma solução ideal.

- Configure o firewall para filtrar os pings externos. Essa é a solução mais flexível que pode proporcionar problemas mínimos no fluxo de trabalho. A incapacidade de executar ping em seu servidor externamente interrompe o roteamento de pacotes (eles simplesmente não chegam a lugar nenhum) e provavelmente impedirá os cibercriminosos que podem tentar usar força bruta em seu controlador de domínio.

- Mais Informações sobre os ataques dos smurfs.