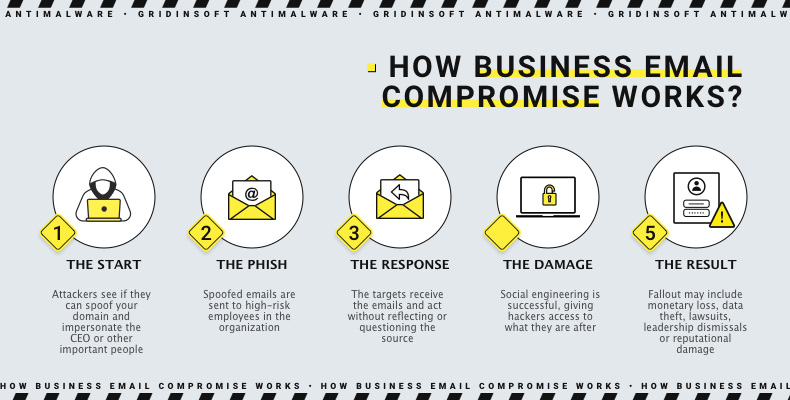

Ataque de comprometimento de e-mail comercial, ou em breve BEC, é um vetor relativamente novo de ataques cibernéticos. Lidar com danos primários expondo informações potencialmente confidenciais, também permite que hackers usem o e-mail para novos ataques. A eficiência potencial desses ataques é emocionante, e os cibercriminosos já os aplicam para realizar ataques em cadeia. Vamos descobrir uma definição precisa de comprometimento de e-mail comercial, como esses ataques funcionam, e como combatê-los.

O que é um comprometimento de e-mail comercial?

O termo compromisso de e-mail comercial principalmente diz por si. É um caso de ataque em que um adversário obtém acesso a um ou vários perfis de e-mail que são utilizados por uma empresa para fins comerciais.. Sob este ataque, os hackers possuem contas comerciais pessoais e contas que representam a empresa. O antigo is mostly used for whaling attacks, enquanto o último é mais útil em mensagens externas. Mais frequente, depois de conseguir comprometer a conta, hackers alteram a senha, então a empresa não poderá controlar a conta.

Ter controle sobre o e-mail corporativo abre muitas oportunidades. Não só dá a capacidade de se passar pela empresa em qualquer conversa, mas também permite ler conversas anteriores. E embora algumas correspondências de rotina para clientes ou contratantes possam ser enfadonhas e não reclamadas, cartas sobre outros produtos, planos e situação financeira é uma coisa completamente diferente. O resultado da fuga de tais informações é, na melhor das hipóteses, preocupante.

Ferramentas de comprometimento de e-mail comercial

Não há muitas maneiras de obter acesso ao e-mail comercial. Mais frequente, obter um login e uma senha é uma tarefa para um programa malicioso que é injetado em um computador de destino. A maior parte do tempo, não há objetivo em algo específico. Assim que os hackers obtiverem a conta, eles o colocaram em uso em fuga. No entanto, há casos em que um computador específico é comprometido intencionalmente. Em tais situações, um reconhecimento profundo ou até mesmo um trabalho interno é usado.

O tipo de malware adequado aos propósitos do BEC é óbvio – o malware spyware/ladrão. Esses dois são praticamente idênticos hoje em dia, apesar de sua classificação nominalmente diferente. Spyware ou ladrões visam obter todas as credenciais de login ou tokens de sessão que puderem alcançar. Alguns deles – melhores escolhas para BEC, como você pode imaginar – também segmente clientes de e-mail. Essas amostras não estão apenas removendo as credenciais de e-mail, eles também descartam uma agenda de contatos, tornando o trabalho futuro dos cibercriminosos muito mais fácil.

As ações que seguem o comprometimento da senha dependem da quantidade de acesso à rede (e o computador específico) os hackers têm. A maneira mais óbvia de usar o e-mail comprometido é fazer login nele no computador ao qual os hackers têm acesso direto.. No entanto, pode expor o endereço IP e até acionar o alarme, se o sistema de segurança do cliente de e-mail rastrear as propriedades do sistema. Para evitar isso, os criminosos geralmente praticam a implantação de malware adicional que fornece acesso remoto ao sistema necessário. As escolhas mais frequentes para esse fim são backdoors ou trojans de acesso remoto (RATs). Além de fornecer acesso remoto, o malware é capaz de brincar com as configurações e processos do sistema, então todas as ações malignas serão invisíveis para o proprietário da máquina.

Aplicativos para e-mail comercial comprometido

Assim que os bandidos conseguirem fazer login na conta, a parte mais interessante da ação começa. Mencionei algumas maneiras possíveis pelas quais os hackers podem usar o e-mail comercial comprometido. Todos eles são muito mais complexos e podem incluir vários subespécimes. Vamos dar uma olhada em cada um.

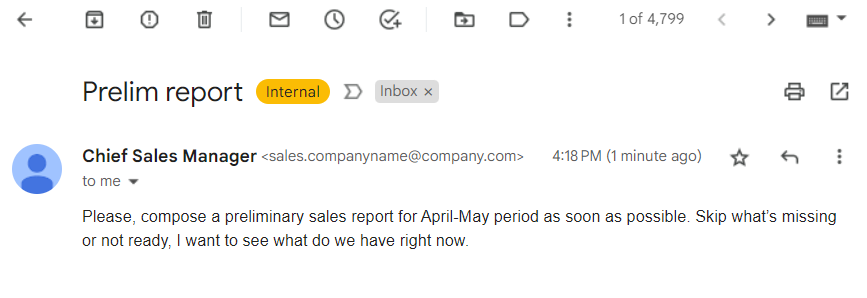

Phishing lança

A conjunção do acesso a e-mails anteriores e a capacidade de enviar novos abre um novo vetor de ataque. Quando bandidos aim at spear phishing, eles tentam agir de forma mais furtiva, como se eles mudassem as senhas, o fato do comprometimento será descoberto imediatamente. Uma tentativa bem-sucedida de spear phishing pode fornecer aos hackers uma série de outros e-mails comprometidos, dispositivos infectados, ou contas bancárias comprometidas. Pela sua eficiência, os hackers preferem o spear phishing a outros aplicativos para um e-mail comercial comprometido.

A principal ação que os fraudadores realizam é criar um disfarce confiável – que é a principal diferença do clássico phishing por e-mail. Ter acesso a e-mails anteriores, eles podem escolher um tópico que corresponda ao que as vítimas estão esperando, e usar expressões verbais típicas da empresa. O ponto de viragem é um link para uma página de login ou outro lugar, Informação de pagamento, ou então. Eles lideram to a place that hackers need, e as pessoas continuarão simplesmente porque não estão esperando a pegadinha.

Representação

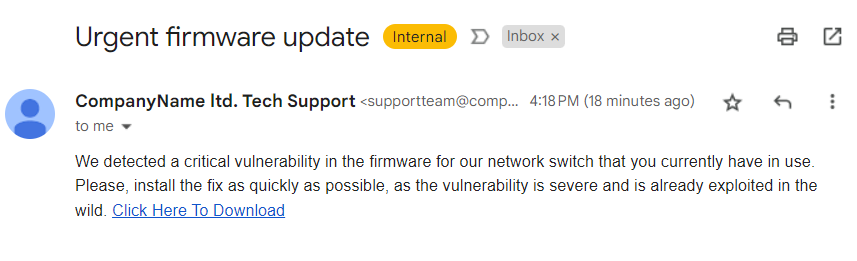

Usando um e-mail comercial comprometido, hackers podem se passar pela empresa de uma maneira bastante convincente. É um pouco semelhante ao spear phishing, mas neste caso, os e-mails não contêm nada relacionado a assuntos típicos da empresa. Representando a empresa, bandidos podem oferecer a pessoas aleatórias a instalação de um pacote malicioso, siga o link de phishing, ou compartilhar informações pessoais. Considerando a anomalia de tais mensagens de e-mails comerciais, os casos de spam tão óbvio levantar suspeitas muito rapidamente. Apesar disso, a “conversão” de receptores em vítimas ainda é tremenda – por isso pode ser uma opção adequada para precisamente enganar alguém.

Baleeira

Depois de obter acesso ao e-mail comercial da alta administração de uma empresa, hackers podem comandar alguém, fingindo ser esses executivos. No entanto, em uma variante mais clássica do golpe baleeiro, bandidos se passam por pessoas famosas (ou executivos) sem ter uma confirmação de identidade tão poderosa. Sob esse disfarce, é possível criar uma bagunça antes que o comprometimento do e-mail comercial seja descoberto. Solicitando o envio de relatórios confidenciais, compartilhando documentos somente para uso interno, ou simplesmente interromper o fluxo de trabalho com alguns comandos absurdos – os hackers são livres para fazer qualquer uma dessas coisas.

Efeitos negativos do BEC

Com base nas possíveis aplicações para o email comercial comprometido, você já pode adivinhar seu impacto negativo. O principal dano aqui vai para a imagem da empresa. Mesmo se você descobrir o incidente e reportá-lo – o respingo sujo já está na sua reputação. Apesar disso, isso não é nada comparado ao fato de a empresa ter sido hackeada.

Claro, a escala dos danos e o possível vazamento de informações confidenciais nem sempre acontece quando se trata de ataques BEC. No entanto, se você não consegue lidar com o e-mail comercial adequadamente – quão ruim será com coisas mais complicadas? A empresa propensa a acidentes é menos provável que ganhe grandes empreiteiros e, o que é mais importante, pode correr o risco de sofrer muito mais sensato (ou seja. dinheiro) perdas no futuro.

Como se proteger contra BEC?

Os ataques BEC já existiam há um bom tempo, e por esse motivo, muitas formas de contra-ataque foram criadas. Eles estão relacionados tanto à aplicação de sistemas auxiliares quanto à melhoria da segurança cibernética na rede corporativa com métodos passivos. No entanto, a melhor eficiência de todos esses métodos é alcançada somente quando todos esses métodos são aplicados juntos.

Ferramentas especializadas de segurança de e-mail

Como o spam por e-mail é uma forma predominante de espalhar malware atualmente, esse vetor de proteção aparece. Essa é uma abordagem bastante novata para proteção contra ameaças de phishing por e-mail. Não são soluções separadas, mas sim complementos para software antimalware completo. A principal ação que ele realiza é verificar os e-mails recebidos, exatamente seus anexos e links. Isso permite detectar e despachar o item perigoso antes mesmo de interagir com ele.

Desarme e reconstrução de conteúdo (CDR)

CDR é um kit de ferramentas que geralmente visa proteger os documentos você está interagindo com. Se alguém tiver conteúdo ativo nele, O CDR irá cortá-lo e fornecer apenas o conteúdo estático do documento. Alguns CDRs possuem um sistema que reconhece o código malicioso embutido no documento. Esses programas extirparão apenas as partes que acionam a detecção. Esta solução permite uma diminuição acentuada na possibilidade de injeção de malware via e-mail – mas não elimina completamente o perigo.

Ferramentas de segurança

Para ter certeza de que nenhum item malicioso está em execução no sistema, é melhor ter uma ferramenta dedicada. A proteção preventiva pode funcionar mal, ou a ameaça pode simplesmente passar por outro caminho. Um software antimalware projetado adequadamente não permitirá que isso aconteça. Para proteger um dispositivo pessoal que você usa para comunicação empresarial, GridinSoft Anti-Malware will fit. Segurança em redes corporativas, no entanto, deve ser fornecido com soluções mais extensas, como sistemas EDR/XDR.

Conscientização do pessoal

Nas organizações, especialmente os grandes, cada membro da equipe é uma superfície de ataque potencial. Todas as medidas de segurança que escrevi acima perderão significativamente a eficiência se houver um ataque tão grande fora de seu controle. Sua equipe deve estar ciente das possíveis formas de injeção de malware e pronta para reconhecer e reagir adequadamente. Exercícios e imitações de ataques também podem dar um bom impulso à prontidão da equipe para resposta a incidentes.