MDBotnet é uma nova variedade de malware isso parece ser a espinha dorsal de uma botnet, usado em ataques DDoS como serviço. Sendo um backdoor tendencioso para comandos de rede, parece ser outra amostra de malware russo. Analistas já relatam sobre o IPs relacionados a este botnet sendo usados em ataques DDoS. Vamos ver por que é tão especial e como você pode evitar problemas com o MDBotnet.

Descrição do malware MDBotnet

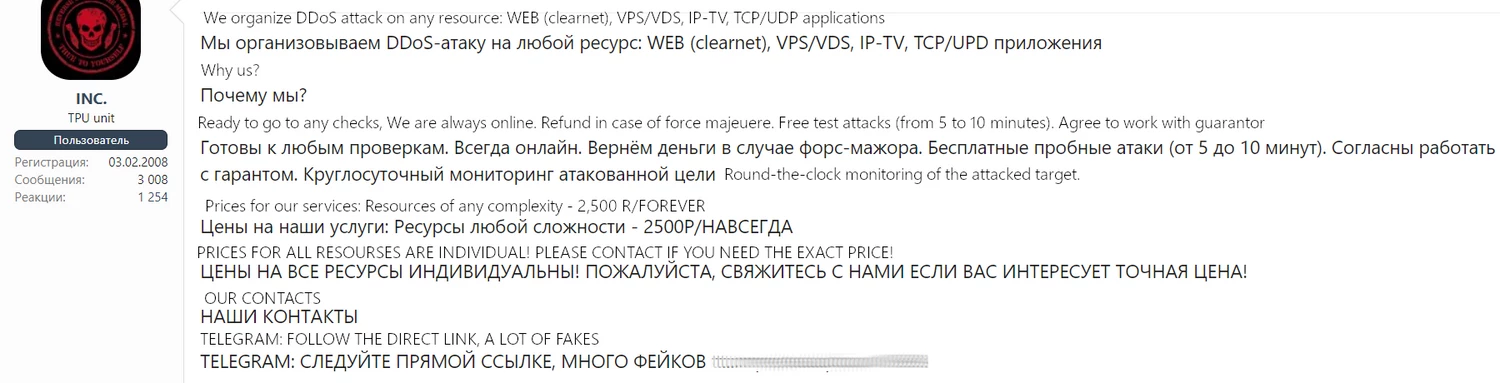

Postagens Darknet que oferecem serviços de ataques DDoS não são algo ridículo. Os desenvolvedores do MDBotnet publicaram uma postagem de copiar e colar que promove seus serviços por apenas 2,500 rublos (~$31). Eles prometem a capacidade de atacar qualquer tipo de recurso da web, e até oferecem testes de suas capacidades em ataques curtos. The DDoS-as-a-Service model ainda é bem novo, então os hackers provavelmente atraem clientes oferecendo preços muito baixos, suporte e reembolsos. Detalhe estranho aqui, no entanto, é isso logo abaixo da declaração sobre o preço eles dizem que os preços de todos os recursos são individuais.

Todas as negociações acontecem no canal Telegram, que se torna uma nova tendência. Além disso, os hackers não estão vendendo o malware em si – apenas a habilidade usar seu botnet. Isso pode tornar a reação às mudanças desta ameaça um pouco mais difícil. Felizmente, as amostras de malware MDBotnet estão amplamente disponíveis apesar de tal conspiração.

Análise MDBotnet

As amostras atualmente em circulação do MDBotnet não parecem estar protegidos de forma alguma. Nem criptografia, nem codificação é aplicada; o malware não usa nenhum tipo de ofuscação ou inchaço da seção PE. Que, no entanto, pode ser o resultado da tentativa de entregar as amostras com malware dropper; em um sistema já infectado, não há necessidade de confundir o programa antivírus. No entanto, poderia ser apenas uma ignorância em relação às medidas de proteção. Outras famílias de malware normalmente oferecem uma solução alternativa adequada para criptografia de carga útil, mas não consegui encontrar nenhum recomendado ou usado com MDBotnet.

O conjunto de carga útil contém 2 seções e 3 módulos; a seção Config aparece imediatamente após a conexão C2 inicial, onde o malware recebe o arquivo de configuração. Módulos, no entanto, principalmente dizem por si mesmos, pois eles são responsáveis pelas principais funcionalidades do programa – Ataques DDoS feitos com diferentes métodos. O malware é capaz de realizar Ataque SYN Flood e ataque HTTP GET. Ele também carrega um módulo atualizador, que periodicamente se conecta ao C2 e solicita possíveis atualizações. Esta é uma abordagem incomum, já que a maioria dos malwares normalmente iniciam as atualizações no lado do servidor de comando.

Capacidades de ataque DDoS

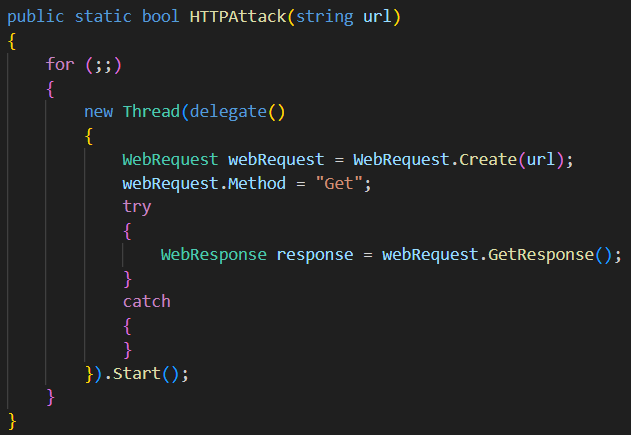

Mencionei os ataques SYN Flood e HTTP GET como aqueles que o MDBotnet pode realizar. Esta última, no entanto, não é muito emocionante, como não há nada sofisticado or extraordinarily efficient sobre esse ataque. Neste modo, malware simplesmente envia uma solicitação HTTP GET para o servidor de destino, na esperança de emperrá-lo. Embora uma botnet grande o suficiente possa bloquear rapidamente até mesmo sites muito grandes.

Ataque SYN, no entanto, has some interesting details. Em vez de enviar os pacotes para o servidor de destino, o malware neste modo solicitará repetidamente o estabelecimento da conexão TCP com o alvo. Neste curso de ataque, durante o handshake TCP, o servidor de destino responderá com o pacote SYN-ACK, mas nunca receba o pacote ACK de volta do invasor. Isso faz com que o procedimento de estabelecimento de conexão fique travado; enviando inúmeras solicitações de conexão, é possível interromper seriamente o fluxo de trabalho do servidor.

O detalhe interessante sobre a configuração do MDBotnet é o fato de que a adição do módulo SYN pode ser desabilitada na compilação. Pode ser o sinal de que este malware pode receber mais funções no futuro, e módulos que permitem outros vetores de ataque serão entregues por um comando do servidor C2.

Proteção contra MDBotnet

A resposta para o “como proteger” A questão aqui depende do tipo de ameaça da qual você está tentando se proteger. Evitar fazer parte da botnet requer um tratamento diferente do que prevenir ataques DDoS. Vamos revisá-los um por um.

Evite fontes de malware o máximo possível. Nos dias de hoje, esses são mais frequentemente falhas de software e spam de e-mail. Embora o primeiro seja muito fácil de rejeitar, email spam may be tricky, já que os hackers às vezes fazem o possível para fazer o e-mail parecer mais convincente. No entanto, eles não podem repetir todos os detalhes de uma vez – esteja atento aos endereços de e-mail e às convenções de nomenclatura.

Use software antimalware. Ter uma ferramenta de proteção adequada tornará muito mais fácil evitar a infecção. Mesmo que a ameaça já esteja em execução, um software anti-malware limpará seu sistema com apenas alguns cliques. No entanto, para garantir que mesmo as ameaças mais evasivas não escaparão, você deve usar soluções avançadas, como GridinSoft Anti-Malware. É eficaz mesmo contra a maioria das ameaças iniciantes que apresentam empacotamento e criptografia.

Para proteção corporativa, existe uma classe separada de soluções. É bastante atraente para os mestres de botnets adicionarem uma rede corporativa inteira à sua posse. Para evitar que isso aconteça, considere escolher uma solução EDR/XDR apropriada, dependendo do tamanho e extensão da sua rede. Soluções auxiliares que facilitarão a coleta de dados e a orquestração de respostas serão uma adição agradável.

Aplique ferramentas de monitoramento de rede. Este conselho funciona tanto contra uma ameaça ativa dentro da sua rede quanto contra ataques externos. Até mesmo um simples firewall, quando configurado corretamente, pode extirpar o tráfego maligno – independentemente de onde ele venha. Felizmente, Endereços IP de grandes botnets que estão atualmente ativos estão comumente disponíveis em locais dedicados. Soluções NDR, por outro lado, não apenas filtrará o tráfego, mas também ajuda a prevenir problemas futuros.