Depois da pandemia, empregos de trabalho em casa tornaram-se muito mais comuns em todo o mundo. Muitos prevêem que mesmo depois que a pandemia diminuir, o trabalho remoto continuará prevalecendo em muitos setores. Por um lado, trabalhar remotamente em casa é conveniente. Tem muitos benefícios, mas por outro lado, também expõe indivíduos e empresas a vários riscos de segurança cibernética. É por isso que é importante prestar muita atenção aos aspectos de segurança cibernética do trabalho em casa. Seguindo as melhores práticas, você pode mitigar rapidamente muitas das ameaças à segurança cibernética do trabalho em casa.

7 Melhores práticas para acesso seguro ao trabalho remoto

Acesso remoto seguro significa usar soluções robustas e estratégias de segurança para criar uma rede que só pode ser acessada por pessoal autorizado, não importa onde eles estejam localizados. Isso significa que deve ser impermeável a pessoas não autorizadas. Para fornecer o acesso remoto mais seguro possível, organizações devem trabalhar em duas frentes – tanto no nível do funcionário quanto da empresa. Poderia haver dezenas de abordagens diferentes para fornecer a segurança, mas mencionaremos apenas os mais proeminentes.

1. Use o modelo de confiança zero

Confiança Zero é um modelo desenvolvido pelo ex-analista da Forrester John Kinderwag em 2010. Desde então, o modelo Zero Trust se tornou o conceito mais popular em segurança cibernética. As recentes violações massivas de dados apenas reforçam a necessidade de as empresas prestarem mais atenção à segurança cibernética, e o modelo Zero Trust pode ser a abordagem certa. Confiança Zero refere-se to the complete absence of trust in anyone – até mesmo usuários dentro do perímetro. O modelo implica que cada usuário ou dispositivo deve ser verificado antes de acessar um recurso, dentro e fora da rede. Com um modelo de confiança zero, a gestão pode ter certeza de que nenhuma pessoa não autorizada terá acesso a dados confidenciais. É essencial realizar verificações periódicas para determinar se a estratégia está funcionando de forma eficaz.

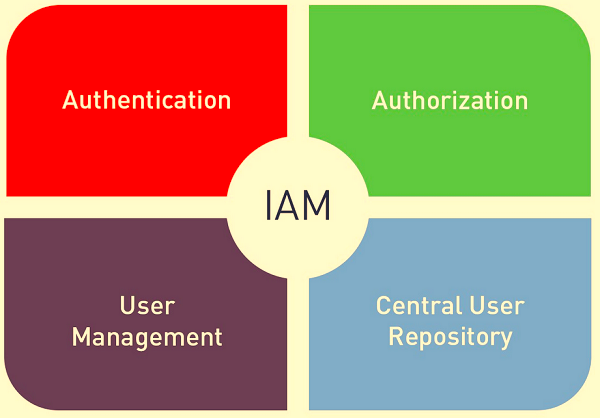

2. Aplicar gerenciamento de identidade e acesso (EU SOU)

O modelo IAM limita o acesso às informações aos funcionários conforme necessário. Por isso, se um funcionário não precisar de acesso a uma determinada informação, eles não têm permissão para acessá-lo. No IAM, mesmo os funcionários mais confiáveis não têm acesso a informações de que não precisam para trabalhar.

-

Usuários: A administração determinará quais informações devem ser compartilhadas com cada funcionário, e os usuários são avaliados antes de conceder acesso à rede.

-

Dispositivos: A empresa determina os funcionários’ dispositivos para acessar dados confidenciais. Por exemplo, a gestão pode fazer com que apenas dispositivos fornecidos pela empresa possam acessar os dados confidenciais da organização. Se um funcionário tentar acessar esses dados de um dispositivo não autorizado, eles não serão capazes de fazer isso.

-

Localização: Uma organização só pode fornecer acesso a dados confidenciais em áreas específicas. Por exemplo, você pode disponibilizar algumas informações confidenciais only at company headquarters. Esta restrição protege os dados contra roubo ou comprometimento por ataques man-in-the-middle.

-

Contente: O modelo IAM não apenas restringe o acesso aos dados, mas também pode limitar o acesso do usuário a sites específicos., como sites não HTTPS ou sites que podem facilitar atividades de phishing, como jogos de azar ou sites adultos.

-

Rede: A organização pode exigir que os funcionários que trabalham remotamente usem the company’s virtual private network (VPN) ou outras redes seguras. No entanto, uma rede insegura pode deixar a organização vulnerável a um invasor intermediário.

3. Proteja todos os endpoints

Ao configurar o acesso remoto seguro, é crucial garantir que você protegeram os endpoints tanto quanto possível. Muitas vezes as empresas protegem os dispositivos do seu lado, mas não conseguem fazer o mesmo com os seus funcionários’ dispositivos que se conectam à sua rede. Permitir que funcionários tragam seus dispositivos inseguros ou potencialmente infectados para sua rede pode ser um risco para a empresa. Se seus dispositivos não forem seguros, a rede não é segura. No passado, segurança de endpoint tinha tudo a ver instalando software antivírus legado em dispositivos terminais. Mas agora, com o aumento do malware, atualizar a segurança geral da sua organização também é necessário. Infelizmente, às vezes o antivírus por si só não é suficiente. Veremos agora alguns componentes críticos da segurança de endpoint:

Segurança do servidor

Como o servidor está conectado a todos os funcionários remotos e armazena a maior parte dos dados da organização, firewalls e software de proteção contra malware devem proteger o servidor tanto quanto possível. Além disso, você deve atualizar regularmente o hardware do servidor para eliminar vulnerabilidades corrigidas. Finalmente, você só deve conceder acesso ao servidor para pessoas que precisam dele para realizar seus trabalhos – como mencionei acima.

Autenticação segura

A autenticação segura é a primeira linha de proteção contra ataques cibernéticos. No entanto, apesar de ter todas as outras proteções em vigor, sua rede e sistemas podem ficar vulneráveis a ataques cibernéticos se suas medidas de autenticação não forem confiáveis. Aqui estão algumas regras para ajudar a garantir uma autenticação mais forte para suas redes:

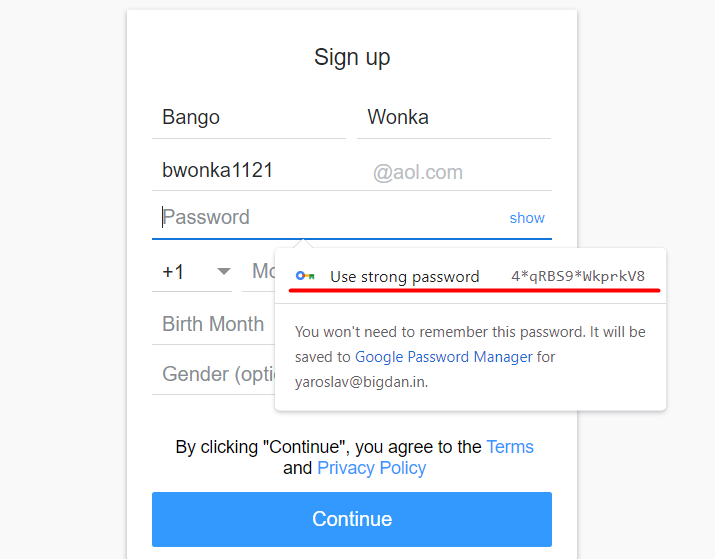

- Senhas: use senhas mais fortes e longas com caracteres memoráveis, números, e letras maiúsculas.

- Senhas: use senhas em vez de senhas. Eles são muito mais fáceis de lembrar e usar;

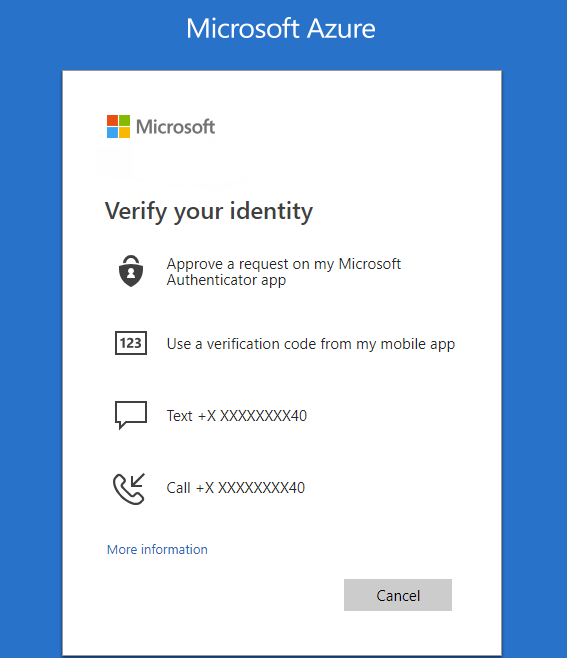

- Autenticação multifator: MFA para fazer login em suas contas é muito mais seguro do que senhas ou frases secretas.

- Autenticação sem senha: A autenticação sem senha é um método de verificação que usa dois tipos de fatores, o fator de propriedade, e o fator cumplicidade. Este método oferece forte proteção porque combina propriedade (algo que você tem) e inalienabilidade (algo que você é).

Segurança de dados

Os dados da empresa devem ser protegidos em todos os status, tanto em movimento quanto em repouso. Usando protocolos seguros como TLS, HTTPS, FTPS, SFTP, etc., pode ajudá-lo a proteger seus dados em qualquer lugar. Além disso, dados em repouso podem ser protegidos com discos criptografados. E você também deve esquecer a segurança física dos dados porque o suporte de dados pode ser perdido, roubado, ou fisicamente danificado. O acesso aos dados na nuvem deve basear-se num modelo de confiança zero, com acesso concedido somente após verificação adequada de todos os usuários e dispositivos. Quando você escolhe provedores de nuvem terceirizados, é essencial verificar seus recursos de segurança antes de contratar. Muitos provedores de nuvem possuem recursos de segurança adicionais, incluindo testes de penetração, firewalls de perímetro, detecção de intruso, e criptografia de dados em repouso. Esses procedimentos de segurança protegem seus dados contra ataques cibernéticos.

Detecção de ameaças

A detecção de ameaças analisa todo o ecossistema de segurança para identificar qualquer atividade maliciosa que possa comprometer a rede. Vários métodos podem ajudar a detectar ameaças conhecidas e desconhecidas. Os mais comuns são aproveitar a inteligência contra ameaças, analisando análises de comportamento de usuários e invasores, configurando armadilhas para intrusos, e conduzindo caças a ameaças. Se uma ameaça for detectada, você deve tomar medidas para neutralizá-lo adequadamente antes que ele possa explorar quaisquer vulnerabilidades existentes. Equipes internas ou especialistas externos em segurança devem ficar de olho nisso 24/7.

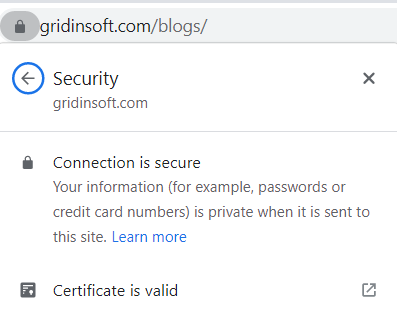

Segurança do site

O site de cada organização deve ter um certificado TLS válido para proteger dados confidenciais da empresa e do cliente. Além disso, se você aceitar pagamentos on-line ou coletar dados de clientes, você é obrigado por lei a proteger esses dados. Regulamentos como o GDPR, CCPA, QUADRIL, e PCI DSS são projetados para garantir a privacidade dos cidadãos. Suponha que sua organização sofra uma violação de dados como resultado de não conformidade. Nesse caso, você provavelmente enfrentará multas pesadas, ações judiciais, danos à reputação, e outras perdas.

Segurança do dispositivo

Todos os dispositivos dos funcionários, incluindo dispositivos IoT, deve ter proteção adequada contra malware, firewalls, e soluções de segurança de endpoint. Uma maneira de tornar seus dispositivos mais seguros é colocar na lista segura os aplicativos usados em dispositivos corporativos e bloquear a capacidade de instalação de outros aplicativos.. Também, limitar aplicativos específicos de área de trabalho remota apenas para usuários administradores. Os telefones celulares são frequentemente usados como um segundo fator de autenticação para MFA. Se um telefone celular for perdido ou roubado, deve-se tomar cuidado para proteger as contas antes que criminosos as invadam. Garanta que seus funcionários usem seus celulares com segurança.

Avaliação de risco

Mesmo com todas essas etapas implementadas, a avaliação contínua dos riscos de segurança cibernética da sua organização é crítica. Este processo envolve auditorias regulares da atividade da rede, Programas, e hardware para alertar a organização sobre problemas emergentes e ameaças potenciais.

4. Aumentar a conscientização sobre segurança cibernética entre os funcionários

A unidade mais fraca do qualquer sistema de segurança é o elemento humano. Treinar seus funcionários para pensarem conscientemente sobre suas atividades on-line pode evitar muitos coisas desagradáveis de acontecer. É fundamental fornecer treinamento regular e garantir que os funcionários sigam as políticas da empresa. O treinamento de segurança para funcionários deve abranger:

- Um guia para boas práticas de senha

- Políticas de privacidade e confidencialidade de dados

- Quais dispositivos usar e como mantê-los seguros

- Diretrizes para atualizações seguras de dispositivos e software

- Usando autenticação multifator para contas e dispositivos

- Como detectar Engenharia social e tentativas de phishing, sites fraudulentos, e outras ameaças

- O que fazer se um incidente ocorre

5. Proteja os dados em trânsito

Dados em movimento significam quando eles se movem de um local para outro. Isso inclui transferências internas de dados entre endpoints e dados transferidos de e para um servidor remoto. Sob esse processo, os dados podem ser vulneráveis a homem no meio ataques, portanto, é fundamental criar um canal seguro para a transmissão desses dados. Uma maneira eficaz de proteger esses dados em trânsito é usar certificados SSL/TLS. Também é essencial que o certificado TLS seja válido. Um certificado expirado ou inválido ou com uma chave comprometida não fornece segurança suficiente. Portanto, renove todos os certificados antes que expirem e atualize-os conforme necessário.

Outro método para impedir que cibercriminosos acessem sua rede é usar um VPN. Este serviço permite que funcionários que trabalham remotamente se conectem com segurança à sua rede. Antes da pandemia de COVID, 22% dos funcionários trabalharam remotamente, de acordo com as estatísticas. Depois que a pandemia começou, esse número subiu para 58%. A segurança da rede para acesso remoto é muito mais do que proteger dados em trânsito e inclui o seguinte:

Configurando controles de hardware

Os controles de hardware incluem protegendo roteadores, cabos, dispositivos, e outros equipamentos usado em uma organização, seja em escritórios ou locais remotos. Inclui proteção para todos os equipamentos materiais utilizados na organização, seja em escritórios ou locais distantes. O equipamento só deve ser adquirido e mantido de fornecedores autorizados.

Implementando ferramentas de gerenciamento de software

As ferramentas de gerenciamento de software incluem compras, implementando, atualizando, e descartar software de acordo com as necessidades de segurança da organização. Deve ser constantemente atualizado para evitar ameaças à segurança, já que software desatualizado está cheio de vulnerabilidades que os cibercriminosos gostam de explorar. Se os funcionários usarem seus próprios dispositivos (ou seja, trazendo seu dispositivo ou ambiente BYOD), apenas programas e sites confiáveis devem ser permitidos no dispositivo. Às vezes, aplicativos e sites inseguros podem infectar o dispositivo e, por sua vez, a rede corporativa.

Implementar controles administrativos

Funcionários remotos devem ser proibidos de usar redes abertas como cafés, hotéis, restaurantes, ou bibliotecas. Redes abertas não podem controlar quem faz login e podem deixar sua empresa vulnerável. Além disso, os invasores podem acessar sua rede em uma rede aberta por meio do dispositivo de um funcionário remoto. Para essa situação, a empresa deve fornecer acesso a uma VPN para requisitos de rede mais seguros.

Além disso, você deve treinar efetivamente os funcionários para compreender a necessidade de procedimentos de segurança. Eles devem aplicar os padrões estabelecidos pela organização em suas vidas diárias. A organização deve ter senhas claramente definidas, dispositivos, requisitos de rede, e regras de software e hardware.

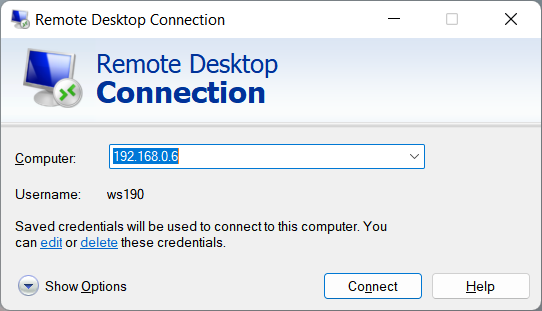

6. Proteja o protocolo de área de trabalho remota

RDP é um dos principais protocolos para sessões de área de trabalho remota, onde os funcionários acessam seus computadores do escritório a partir de outro dispositivo. Muitas empresas confiam no RDP para permitir que seus funcionários trabalhem em casa. Para reduzir os riscos, alterar a porta padrão (3389) para qualquer outro porto, use um firewall para limitar o acesso às portas de escuta, e usar MFA para autorização. Também é recomendado usar NLA para proteger o acesso remoto à área de trabalho.

A importância da segurança do RDP é a triste estatística dos últimos anos, quando uma grande parte dos ataques cibernéticos a empresas foram realizados por meio de violações do RDP. Depois de entrar no único PC que tinha acesso remoto mal protegido, os hackers estão começando a usar força bruta em todos os outros computadores da rede e nos controladores de domínio. Se o computador em que eles conseguiram entrar tiver privilégios de administrador, é muito fácil para hackers infectarem toda a rede em apenas uma hora.

7. Segurança física durante o trabalho remoto

Nunca deixe seus dispositivos ou laptop no carro

É altamente recomendável que os funcionários nunca deixem seus computadores ou dispositivos de trabalho no veículo. É sempre aconselhável manter laptops e dispositivos de trabalho com você quando viajar. E o porta-malas do seu carro não é mais seguro.

Não use pen drives aleatórios

O método clássico de hacking é deixar alguns flash drives de alta capacidade perto da empresa que você espera atacar. Infelizmente, a chance de um funcionário desavisado pegar o pen drive e usá-lo é surpreendentemente alta. Portanto, evite usar um pen drive, a menos que você saiba de onde ele veio. Da mesma maneira, não continue usando-o se você o conectou a um sistema que não pode garantir honestamente a segurança de.

Use um bloqueador de dados USB ao carregar em uma estação de carregamento de telefone público

Às vezes precisamos carregar nosso telefone e a única opção é uma porta USB desconhecida. Nesse caso, uma medida inteligente seria usar um bloqueador de dados USB para evitar o compartilhamento de dados e se proteger contra malware. Este tipo de proteção USB permite que o dispositivo se conecte a uma fonte de energia sem conectar os pinos de dados dentro do seu dispositivo; ele conecta os fios de energia, não os fios de dados.