Trojan de acesso remoto é um software que permite acesso não autorizado ao computador da vítima ou vigilância secreta. Os cavalos de Troia de acesso remoto costumam ser disfarçados de programas legítimos e fornecem ao invasor acesso irrestrito. Seus recursos incluem rastrear o comportamento do usuário, copiando arquivos, e usando largura de banda para atividades criminosas.

O que é um Trojan de acesso remoto (RATO)?

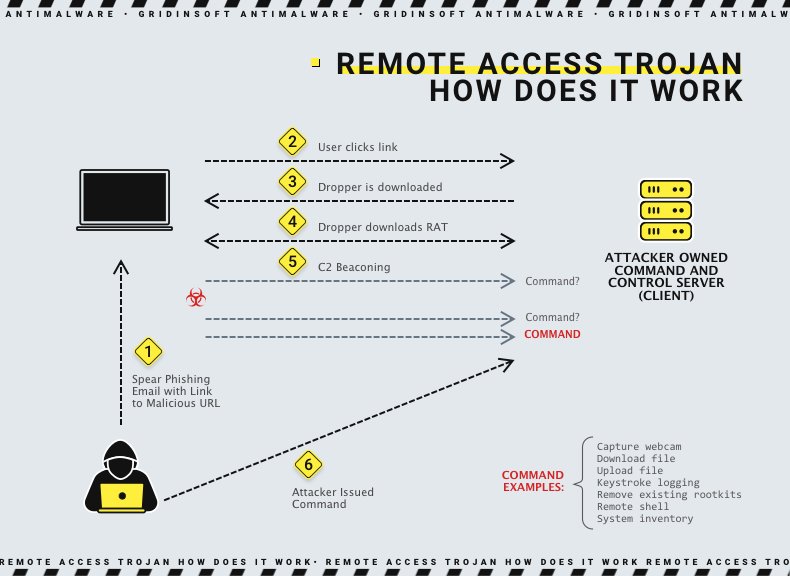

Um Trojan de acesso remoto (RATO) é um programa malicioso que abre uma porta dos fundos, permitindo que um invasor controle completamente o dispositivo da vítima. Os usuários costumam baixar RATs com um programa legítimo, ou seja, dentro de jogos hackeados de torrents ou dentro de um anexo de e-mail. Quando um invasor compromete o sistema host, ele pode usá-lo para espalhar RATs para computadores vulneráveis adicionais, por isso criando uma botnet. Além disso, RAT pode ser implantado como uma carga útil usando kits de exploração. Depois de implantado com sucesso, RAT se conecta diretamente ao comando e controle (C&C) servidor que os invasores controlam. Eles conseguem isso usando uma porta TCP aberta predefinida no dispositivo comprometido. Porque o RAT fornece acesso de nível de administrador, um invasor pode fazer quase qualquer coisa no computador da vítima, como:

- Use spyware e keyloggers para rastrear o comportamento da vítima

- Obtenha acesso a dados confidenciais, incluindo números de segurança social e informações de cartão de crédito

- Visualize e grave vídeo de uma webcam e microfone

- Faça capturas de tela

- Formatar discos

- Download, alterar ou excluir arquivos

- Distribua malware e vírus

Como funciona um Trojan de acesso remoto?

Como qualquer outro tipo de malware, um RAT pode ser anexado a um e-mail ou publicado em um site malicioso. Os cibercriminosos também podem explorar uma vulnerabilidade em um sistema ou programa. RAT é semelhante a Protocolo de área de trabalho remota (PDR) ou Anydesk, mas difere em sua furtividade. RAT estabelece um comando e controle (C2) canal com o servidor do invasor. Por aqui, invasores podem enviar comandos para RAT, e pode retornar os dados. RATs também possuem um conjunto de controles e métodos integrados por ocultar o tráfego C2 da detecção.

RATs podem ser combinados com módulos adicionais, fornecendo outras capacidades. Por exemplo, suponha que um invasor possa ganhar uma posição usando um RAT. Então, depois de examinar o sistema infectado com o RAT, ele decide que precisa instalar um keylogger. Dependendo de suas necessidades, O RAT pode ter um recurso de keylogger integrado ou a capacidade de baixar e adicionar um módulo de keylogger. Também pode carregar e executar um keylogger independente.

Por que o Trojan de acesso remoto é perigoso?

A 2015 incidente na Ucrânia ilustra a natureza nefasta dos programas RAT. No momento, invasores usaram malware de controle remoto cortar energia para 80,000 pessoas. Como resultado, eles obtiveram acesso remoto a um computador autenticado no SCADA (controle de supervisão e coleta de dados) máquinas que controlavam a infraestrutura de serviços públicos do país. Além disso, O Trojan de acesso remoto permitiu que invasores acessassem recursos confidenciais, ignorando os privilégios elevados do usuário autenticado na rede. Por isso, um ataque usando RATs pode assumir uma escala ameaçadora, até a ameaça à segurança nacional.

Infelizmente, as equipes de segurança cibernética muitas vezes têm dificuldade em detectar RATs. Isso ocorre porque o malware normalmente carrega muitos recursos de ocultação, permitindo evitar qualquer detecção. Além disso, Os RATs gerenciam os níveis de utilização de recursos para que não haja degradação do desempenho, dificultando a detecção da ameaça.

Maneiras de usar Trojan de acesso remoto

A seguir estão as maneiras pelas quais um ataque RAT pode comprometer usuários individuais, organizações, ou mesmo populações inteiras:

- Espionagem e chantagem: Um invasor que implantou um RAT no dispositivo de um usuário obtém acesso às câmeras e microfones do usuário. Consequentemente, ele pode tirar fotos do usuário e de seu entorno e então usar isso para lançar ataques mais sofisticados ou chantagem.

- Lançar negação de serviço distribuída (DDoS) Ataques: Os invasores instalam RATs em muitos dispositivos de usuários, em seguida, use esses dispositivos para inundar o servidor de destino com tráfego falsificado. Mesmo que o ataque possa causar degradação do desempenho da rede, os usuários muitas vezes não sabem que os hackers usam seus dispositivos para ataques DDoS.

- Criptomineração: Em alguns casos, os invasores podem usar RATs para extrair criptomoedas no computador da vítima. Ao dimensionar esta ação para vários dispositivos, eles podem obter lucros enormes.

- Compromisso de Sistemas Industriais: Como descrito acima, os invasores podem usar RATs para obter controle sobre grandes sistemas industriais. Podem ser serviços públicos, como eletricidade e abastecimento de água. Como resultado, um invasor pode causar danos significativos aos equipamentos industriais, sabotando esses sistemas e interrompendo serviços críticos em áreas inteiras.

Armazenamento remoto de arquivos: Às vezes, os invasores podem usar RATs para armazenar conteúdo ilegal nas máquinas de vítimas inocentes. Dessa maneira, as autoridades não podem encerrar a conta ou o servidor de armazenamento do invasor porque ele mantém informações em dispositivos pertencentes a usuários legítimos.

Exemplos de Trojan de acesso remoto

njRAT

NjRAT é provavelmente o mais conhecido e o mais antigo entre os trojans de acesso remoto. Apareceu em 2012, continua recebendo atualizações, que ajustam sua funcionalidade aos “padrões” modernos, o que compensa sua longevidade. A razão para isso é provavelmente a atenção dos atores de ameaças patrocinados pelo Estado – APT36 e APT41 – que o utilizam em ataques cibernéticos quase desde o seu início.

A principal funcionalidade do njRAT é típica de praticamente qualquer trojan de acesso remoto – trata-se de fornecer acesso remoto. Este último é complementado com upload e download de arquivos por comando, registre as teclas digitadas e capture entradas de microfone e câmera. Algumas de suas variantes também são capazes de obter credenciais de navegadores e aplicativos de criptomoeda.

Uma característica interessante deste trojan de acesso remoto é a sua nomenclatura. Os analistas de ameaças usam seu nome original de forma intercambiável com Bladabindi. Este último é um nome de detecção que a Microsoft atribuiu a este trojan em seus primeiros dias. Geralmente, Redmond muda a nomenclatura conforme o malware ganha volume e poder, mas isso não aconteceu aqui.

Eles não estão crescendo

Sakula é um software aparentemente inofensivo com uma assinatura digital legítima. No entanto, o malware apareceu pela primeira vez em 2012 e é usado contra alvos de alto nível. Ele permite que invasores aproveitem ao máximo a administração remota no dispositivo e use solicitações HTTP simples e não criptografadas para se comunicar com o C&Servidor C. Adicionalmente, ele usa um ladrão de senha Mimikatz para autenticar usando um método de transferência de hash que reutiliza hashes de autenticação do sistema operacional para sequestrar sessões existentes.

KjW0rm

KjW0rm é um worm escrito em VBS em 2014 que usa ofuscação, dificultando a detecção em computadores Windows. Tem muitas variações; a versão pai mais antiga é chamada “Njw0rm”. O malware e todas as outras variantes pertencem à mesma família, com muitos recursos e semelhanças em seu fluxo de trabalho. Ele é implantado furtivamente e, em seguida, abre um backdoor que permite que invasores obtenham controle total da máquina e enviem dados de volta ao C&Servidor C.

Havex

Havex é um Trojan de acesso remoto descoberto em 2013 como parte de uma campanha de espionagem em grande escala visando sistemas de controle de produção (ICS) usado em muitas indústrias. Seu autor é um grupo de hackers conhecido como Dragonfly e Energetic Bear. Dá aos invasores controle total sobre equipamentos industriais. Havex usa diversas mutações para evitar a detecção e ocupa um espaço mínimo no dispositivo da vítima. Ele se comunica com o C&Servidor C via protocolos HTTP e HTTPS.

Agente.BTZ/ComRat

Agente.BTZ/ComRat (também chamado de Uroburos) é um Trojan de acesso remoto que se tornou famoso depois hackers usaram para invadir os EUA. militar em 2008. A primeira versão deste malware foi provavelmente lançada em 2007 e tinha propriedades semelhantes a vermes, espalhando através de mídia removível. De 2007 para 2012, desenvolvedores lançaram duas versões significativas do RAT. Provavelmente, este é um desenvolvimento do governo russo. Ele pode ser implantado por meio de ataques de phishing e usa criptografia, anti-análise, e técnicas forenses para evitar a detecção. Além disso, ele fornece controle administrativo completo sobre a máquina infectada e pode transmitir dados de volta para seu C&Servidor C.

Cometa Negro

Backdoor.DarkComet é um aplicativo Trojan de acesso remoto que é executado em segundo plano e coleta furtivamente informações sobre o sistema, usuários conectados, e atividade de rede. Este Trojan de acesso remoto foi identificado pela primeira vez em 2011 e ainda é usado ativamente hoje. Ele fornece controle administrativo completo sobre dispositivos infectados. Por exemplo, pode desativar o gerenciador de tarefas, firewall, ou controle de acesso do usuário (UAC) em máquinas Windows. Além disso, Dark Comet usa criptografia, evitando assim a detecção por antivírus.

Espião Alienígena

AlienSpy é um RAT que suporta múltiplas plataformas. Isso permite a criação de carga útil para Windows, Linux, Mac OS X, e sistemas operacionais Android. Ele pode coletar informações sobre o sistema alvo, ativar a webcam, e conecte-se com segurança ao C&Servidor C, fornecendo controle completo sobre o dispositivo. Além disso, AlienSpy usa técnicas de anti-análise para detectar a presença de máquinas virtuais. Segundo o pesquisador que analisou a ameaça, o operador por trás do autor do serviço é um falante nativo de espanhol, provavelmente mexicano.

Heseber BOT

O Heseber BOT é baseado na tradicional ferramenta de acesso remoto VNC. Ele usa VNC para controlar remotamente o dispositivo de destino e transferir dados para o C&Servidor C. No entanto, ele não fornece acesso administrativo à máquina, a menos que o usuário tenha tais permissões. Como o VNC é uma ferramenta legítima, As ferramentas antivírus Haseber não o identificam como uma ameaça.

Sub7

Sub7 é um Trojan de acesso remoto executado em um modelo cliente-servidor. A porta dos fundos foi descoberta pela primeira vez em maio 1999 e rodava no Windows 9x e na família de sistemas operacionais Windows NT até o Windows 8.1. O servidor é um componente implantado na máquina vítima, e o cliente é a GUI do invasor para controlar o sistema remoto. O servidor tenta se instalar em um diretório do Windows e, uma vez implantado, fornece captura de webcam, redirecionamento de porta, bater papo, e um editor de registro fácil de usar.

Orifício traseiro

Back Orifice é um Trojan de acesso remoto para Windows introduzido em 1998. Suporta a maioria das versões começando com Windows 95 e é implantado como um servidor no dispositivo de destino. Ocupa pouco espaço, tem um cliente GUI, e permite que um invasor obtenha controle total sobre o sistema. RAT também pode usar técnicas de processamento de imagem para controlar vários computadores simultaneamente. O servidor se comunica com seu cliente via TCP ou UDP, geralmente usando porta 31337.

Como se proteger contra Trojan de acesso remoto?

Como dito acima, Trojans de acesso remoto dependem de sua furtividade. Uma vez que apareceu, você provavelmente terá dificuldade para detectá-lo, mesmo que a amostra exata de malware não seja nova. É por isso que a melhor maneira de se proteger contra o Trojan de acesso remoto é nem mesmo dar uma chance de correr. Os métodos a seguir representam ações proativas que diminuem drasticamente a chance de introdução de malware e a possibilidade de problemas.

Treinamento de segurança

Infelizmente, o elo mais fraco em qualquer defesa é o elemento humano, qual é a causa raiz da maioria incidentes de segurança, e RATs não são exceção. Portanto, sua estratégia de defesa contra RATs depende do treinamento de segurança em toda a organização. Além disso, as vítimas geralmente lançam esse malware através anexos e links infectados em campanhas de phishing. Portanto, os funcionários devem estar atentos para não contaminar a rede da empresa e colocar toda a organização em risco acidentalmente.

Usando autenticação multifator (AMF)

Como os RATs normalmente tentam roubar senhas e nomes de usuários de contas online, usar MFA pode minimizar as consequências se as credenciais de uma pessoa estiverem comprometidas. A principal vantagem da MFA é que ela fornece camadas adicionais de segurança e reduz a probabilidade de a identidade do consumidor ser comprometida. Por exemplo, suponha que um fator, como a senha do usuário, é roubado ou comprometido. Nesse caso, os outros fatores fornecem uma camada adicional de segurança.

Procedimentos rigorosos de controle de acesso

Os invasores podem usar RATs para comprometer credenciais de administrador e obter acesso a dados valiosos na rede da organização. No entanto, com controles de acesso rígidos, você pode limitar as consequências de credenciais comprometidas. Regras mais rigorosas incluem:

- Configurações de firewall mais rígidas

- Lista segura de endereços IP para usuários autorizados

- Usando soluções antivírus mais avançadas

Soluções para acesso remoto seguro

Cada novo endpoint conectado à sua rede é uma oportunidade potencial de comprometimento do RAT para invasores. Portanto, para minimizar a superfície de ataque, é importante permitir apenas o acesso remoto através de conexões seguras estabelecido através de VPNs ou gateways de segurança. Você também pode usar uma solução sem cliente para acesso remoto. Não requer plug-ins ou software adicionais nos dispositivos do usuário final, já que esses dispositivos também são alvos de invasores.

Tecnologias de segurança de confiança zero

Recentemente, modelos de segurança de confiança zero cresceram em popularidade porque aderem ao “nunca confie, sempre verifique” princípio. Consequentemente, o segurança de confiança zero abordagem oferece controle preciso sobre movimentos laterais em vez de acesso total à rede. É fundamental para suprimir ataques RAT, à medida que os invasores usam movimentos laterais para infectar outros sistemas e acessar dados confidenciais.

Concentre-se nos vetores de infecção

Como outros malwares, O Trojan de acesso remoto é uma ameaça apenas se instalado e implementado no computador de destino. Usando navegação segura, soluções anti-phishing, e corrigir constantemente os sistemas pode minimizar a probabilidade de RAT. Geral, essas ações são um bom tom para melhorar a segurança em qualquer caso, não apenas contra Trojans de acesso remoto.

Preste atenção ao comportamento anormal

RATs são Trojans que podem se apresentar como aplicativos legítimos, mas contêm recursos maliciosos associados ao aplicativo real. Rastrear o aplicativo e o sistema em busca de comportamento anormal pode ajudar a identificar sinais que podem indicar um Trojan de acesso remoto.

Monitorando o tráfego de rede

Um invasor usa RATs para controlar remotamente um computador infectado pela rede. Consequentemente, um RAT implantado em um dispositivo local se comunica com um C remoto&Servidor C. Portanto, você deve prestar atenção ao tráfego de rede incomum associado a essas mensagens. Além disso, seria melhor usar ferramentas como firewalls de aplicativos da web para monitorar e bloquear C&Mensagens C.

Implementar privilégio mínimo

O conceito de privilégio mínimo implica que os aplicativos, Usuários, sistemas, etc., devem ser restritos às permissões e acesso necessários para realizar seu trabalho. Portanto, usar o mínimo de privilégios pode ajudar a limitar as ações de um invasor com RAT.

Os Trojans de acesso remoto são ilegais??

Bem, sim, mas na verdade, não. Tudo depende de como e para que você o usa. Não é o programa em si que torna tais tarefas ilegais. É a implementação. Você pode testar e executar se tiver escrito um Trojan de acesso remoto e tiver um laboratório doméstico. Você pode usá-lo se tiver permissão por escrito da outra parte. No entanto, se você usar o RAT maliciosamente, você pode enfrentar alguns problemas legais. Então, distinguir, profissionais usam o termo “ferramentas de acesso remoto” para acesso e controle legítimos e “trojan de acesso remoto” para acesso e controle ilegítimos.