Nos últimos anos, explorações e ataques de dia zero tornaram-se ameaças emergentes proeminentes. Esses ataques aproveitam vulnerabilidades desconhecidas no software, o que os torna quase impossível detectar e prevenir. Ataques de dia zero podem ter consequências terríveis, permitindo que invasores assumam o controle dos sistemas, roubar dados, ou instalar malware.

O que é um ataque de dia zero?

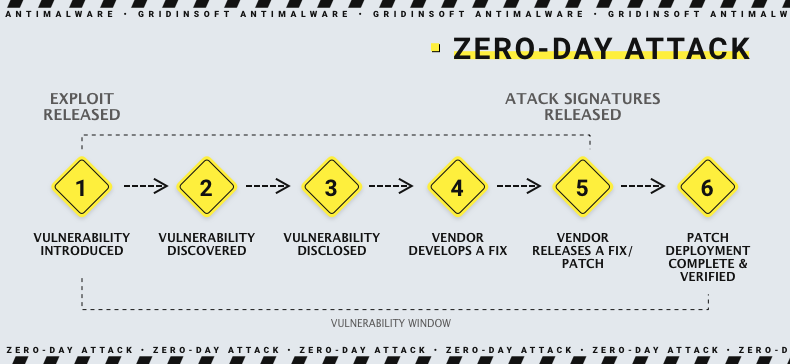

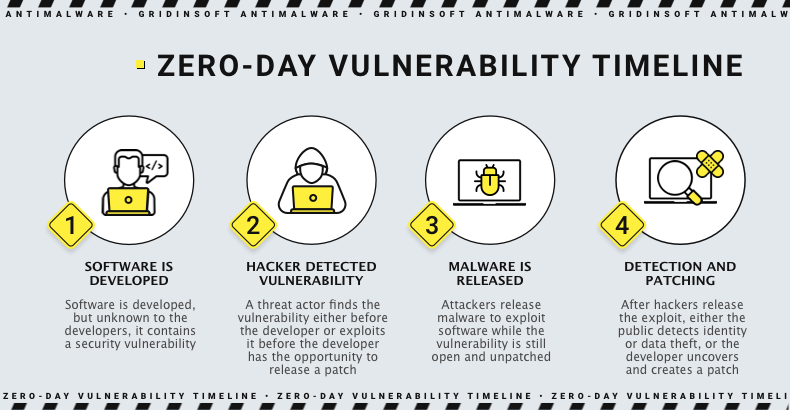

A ataque de dia zero é um tipo de vulnerabilidade que ainda não foi detectada. Ele pode ser usado para implantação de malware e pode direcionar qualquer aplicativo como uma potencial superfície de ataque. Isso dificulta a construção de uma linha confiável de qualquer tipo e representa um desafio significativo para os analistas de segurança cibernética. No entanto, para quem trabalha neste setor, o desafio é emocionante.

Os invasores podem explorar a função não declarada em um programa ou sistema operacional para executar seu código de maneira mais benéfica. O explorações mais comumente usadas pelos cibercriminosos são aqueles que fornecem execução remota de código e escalonamento de privilégios, que lhes permitem fazer o que quiserem no ambiente infectado. Como esses ataques exigem software avançado, eles são geralmente direcionado contra corporações já que possuem dados mais valiosos.

Como a única pessoa que sabe da violação é o criminoso que a descobriu, explorá-lo sem disparar nenhum alarme ou chamar a atenção é bem simples. Mesmo algumas soluções de EDR podem cometer erros ao ignorar ações de programas confiáveis sem considerar que tais atividades podem ser maliciosas. É por isso que é aconselhável usar um aplicativo de proteção de endpoint que possa evitar ataques de dia zero.

Identificando e abordando explorações e ataques de dia zero

Detectar e mitigar explorações e ataques de dia zero pode ser desafiador, pois não há vulnerabilidades ou assinaturas conhecidas para identificá-los. No entanto, há estratégias que podem ser utilizadas para identificar e eliminar esses ataques.

- Monitore o tráfego de rede e os logs do sistema para identificar qualquer atividade suspeita que possa indicar um ataque de dia zero.

- Eduque os usuários sobre métodos de ataque comuns, como phishing e engenharia social, para reduzir a probabilidade de um ataque de dia zero bem-sucedido.

- Mantenha-se atualizado com software, atualizações do sistema, e patches para minimizar vulnerabilidades que poderia ser explorado em um ataque de dia zero.

- Implementar sistemas de detecção e prevenção de intrusões para ajudar a detectar e bloquear explorações de dia zero e ataques antes que possam causar danos.

Patches podem ser ineficazes, Aqui está o porquê

As organizações têm sido lutando com o gerenciamento de patches por muito tempo. Uma das razões é o grande número de patches que eles precisam lidar. Em 2021, sobre 20,000 vulnerabilidades foram corrigidas, tornando cada vez mais desafiador acompanhar todas as atualizações.

Mesmo que seja fácil manter-se atualizado com os patches, muitos os usuários tendem a ignorá-los, pensando que podem atualizar seu software alguns dias ou semanas após o lançamento. No entanto, esta prática pode representar riscos significativos, que muitos usuários desconhecem. Além disso, gerenciamento de patches muitas vezes recebe pouca atenção no treinamento de conscientização de segurança, apesar do Departamento de Segurança Interna recomendar que críticas patches sejam aplicados dentro 15 dias de lançamento.

No entanto, determinar quais patches são críticos pode ser um dilema para muitas equipes de segurança. Essas equipes possuem procedimentos em vigor para garantir que patches são testados internamente antes da implantação, como às vezes, eles podem ser problemáticos ou ineficazes, causando mais danos. As equipes de TI também seguem procedimentos para rastrear implantações de patch e para garantir que nenhum dispositivo ou sistema fique sem correção.

Como se proteger contra dias zero?

É crucial compreender que o O cenário de ameaças está sempre mudando, e novas versões de vulnerabilidades de dia zero surgem frequentemente. Para se manter informado sobre os últimos desenvolvimentos e tipos de vulnerabilidades de dia zero a cada ano, é recomendado siga fontes confiáveis sobre segurança cibernética e manter-se atualizado com os eventos atuais neste setor.

Além disso, no cenário atual de segurança cibernética, Detecção e resposta de endpoint (EDR) e Detecção e resposta estendidas (XDR) soluções estão ganhando importância. Eles funcionam melhor quando combinados com o modelo de proteção de confiança zero.

Implementar atualizações prontamente para melhorar a segurança cibernética e reduzir riscos abordar vulnerabilidades conhecidas é essencial. Ao integrar soluções EDR e XDR que apresentam arquitetura de confiança zero, organizações podem detectar, responder a, e mitigar ameaças à segurança com mais eficiência, se envolvem vulnerabilidades conhecidas ou explorações de dia zero. Essas tecnologias criam uma forte postura de segurança priorizando o monitoramento contínuo, verificação, e respostas adaptativas às ameaças cibernéticas em evolução. Isso ajuda a manter um ambiente seguro.